Эксперты ESET сообщили, что неизвестные хакеры внедрили малварь в приложения, распространяемые вьетнамским государственным центром сертификации (Vietnam Government Certification Authority, VGCA) — эта правительственная организация выдает цифровые сертификаты, которые могут использоваться для электронной подписи документов. В итоге от компрометации пострадали как частные компании, так и правительственные учреждения. Исследователи назвали эту хакерскую операцию SignSight.

Любой гражданин Вьетнама, компания и даже государственное учреждение, которое хочет отправить файлы вьетнамскому правительству, обязаны подписывать свои документы цифровым сертификатом, совместимым с VGCA. При этом VGCA не только выдает сертификаты, но также предоставляет готовые «клиентские приложения», которые граждане, компании и государственные служащие могут установить на свои компьютеры и автоматизировать процесс подписания документации.

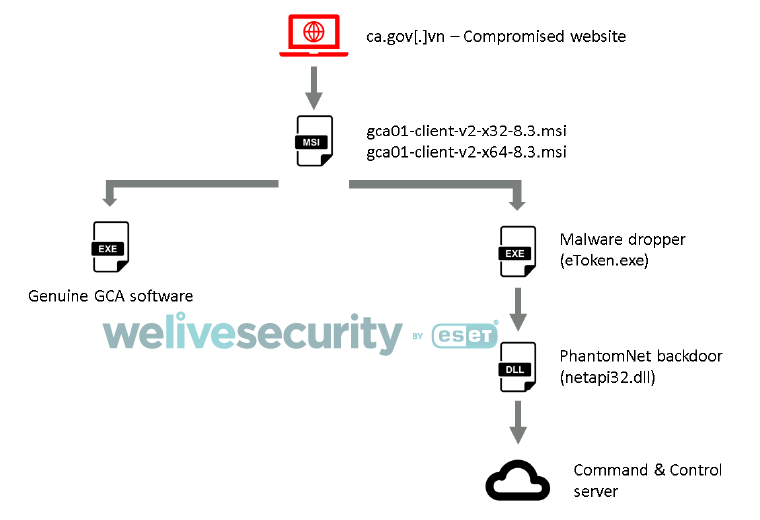

Аналитики ESET рассказывают, что именно такие приложения и скомпрометировали неизвестные злоумышленники. Ранее в 2020 году хакеры взломали сайт VGCA (ca.gov.vn) и внедрили малварь в приложения, которые можно было загрузить с сайта. Заражены оказались файлы gca01-client-v2-x32-8.3.msi и gca01-client-v2-x64-8.3.msi, предназначенные для Windows-систем.

По информации исследователей, в период с 23 июля по 5 августа 2020 года эти файлы содержали троян-бэкдор PhantomNet, также известный под названием Smanager. В своем отчете специалисты описывают этого вредоноса как не слишком сложного и делают вывод, что он использовался как каркас для более мощных плагинов. В частности, плагины PhantomNet умели получать настройки прокси для обхода корпоративных брандмауэров, а также могли скачивать и запускать дополнительную малварь. Предполагается, что все это использовалось для проведения разведки в сетях жертв и подготовки к более серьезным атакам.

Интересно, что заражения PhantomNet также были выявлены на Филиппинах, но как были скомпрометированы эти пользователи, пока неясно. Эксперты полагают, что для этих атак использовался другой механизм доставки малвари.

Исследователи сообщают, что в декабре 2020 года уведомили VGCA о компрометации, однако к тому времени в центре сертификации уже знали о взломе. Одновременно с публикацией отчета ESET представители VGCA официально заявили взломе и подготовили руководство для пострадавших, в котором рассказывают, как удалить вредоносное ПО.

Хотя в своем отчете ESET не делает никаких выводов, относительно атрибуции этой малвари в частности и вредоносной кампании в целом, в предыдущих отчетах исследователей PhatomNet (Smanager) обычно связывают с кибершпионской деятельностью китайских хакеров.