Хакер #315. Positive Hack Days Fest 3

Эксперты Bitdefender обнаружили в официальном магазине приложений для Android шпионскую малварь Mandrake, которая ускользала от внимания ИБ-специалистов на протяжении четырех лет (с 2016 года). Вредонос устанавливал полный контроль над зараженными устройствами, собирал с зараженных девайсов учетные данные, GPS, делал записи экрана и так далее. При этом вредонос старательно избегал заражений в странах СНГ (Украина, Беларусь, Кыргызстан и Узбекистан), Африке и на Ближнем Востоке.

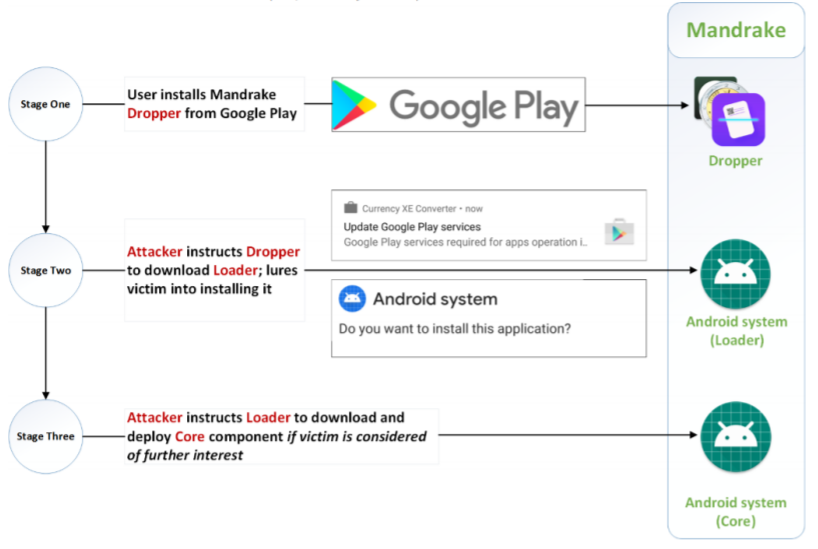

Mandrake имеет трехступенчатую структуру, которая и позволила его операторам так долго избегать обнаружения защитными механизмами Google Play. Всё начиналось с безобидного дроппера, размещенного в официальном каталоге приложений и замаскированного под легитимное приложение, вроде гороскопа или конвертера криптовалют.

Когда такое приложение загружалось на устройство жертвы, дроппер скачивал с удаленного сервера загрузчик. При этом и сам дроппер был способен удаленно включать Wi-Fi, собирать информацию об устройстве, скрывать свое присутствие о жертвы и автоматически устанавливать новые приложения.

В свою очередь, загрузчик уже был ответственен за загрузку и установку непосредственно малвари Mandrake. Вредонос полностью компрометировал целевое устройство, выдавал себе привилегии администратора (запрос на получение прав маскировался под принятие лицензионного соглашения), после чего получал широкие возможности: пресылка всех входящих SMS-сообщений на сервер злоумышленников; отправка сообщений; совершение звонков; кража информации из списка контактов; активация и отслеживание местоположения пользователя посредством GPS; хищение учетных данных Facebook и финансовой информации; запись экрана.

Также малварь осуществляла фишинговые атаки на приложения Coinbase, Amazon, Gmail, Google Chrome, приложения различных банков Австралии и Германии, сервис конвертации валют XE и PayPal.

Хуже того, Mandrake способен осуществить сброс зараженного устройства к заводским настройкам, чтобы стереть пользовательские данные, а также все следы активности самой малвари. Когда злоумышленники получали от жертвы всю нужную им информацию, Mandrake переходил в «режим уничтожения» и стирал себя с устройства.

«Мы полагаем, что число пострадавших от Mandrake исчисляется десятками или даже сотнями тысяч, но точное число нам неизвестно», — пишет эксперт Bitdefender Богдан Ботезату.

Исследователи компании считают, что в течение четырех лет все атаки спайвари координировались ее операторами вручную и не были полностью автоматизированы, как это бывает обычно. Также они отмечают, что Mandrake не распространялся при помощи спама, и, похоже, злоумышленники тщательно отбирали всех своих жертв.

Специалисты смогли проследить учетную запись разработчика Mandrake в Google Play до некоего русскоязычного фрилансера, скрывающегося за сетью сайтов фейковых компании, похищенных удостоверений личности и адресов электронной почты, а также поддельных объявлений о работе в Северной Америке.