ИБ-исследователь Пьер Ким опубликовал отчет, в котором рассказал, что в прошивках популярных маршрутизаторов китайской компании FiberHome Networks, широко распространенных в Южной Америке и Юго-Восточной Азии, было обнаружено 28 бэкдор-аккаунтов и ряд других уязвимостей.

Проблемы были найдены в двух моделях FTTH ONT маршрутизаторов: FiberHome HG6245D и FiberHome RP2602. FTTH ONT — это аббревиатура от Fiber-to-the-Home Optical Network Terminal. Так обозначают специальные устройства, устанавливаемые на концах оптоволоконных кабелей. Такие девайсы призваны преобразовать сигналы, передаваемые по оптоволоконным кабелям, в классические Ethernet и Wi-Fi.

Ким отмечает, что панель управления обоих устройств недоступна через внешний интерфейс IPv4, что делает невозможными атаки через интернет. Также по умолчанию отключен Telnet, которым часто злоупотребляют ботнеты. Однако исследователь пишет, что по какой-то причине инженеры FiberHome Networks не смогли реализовать те же средства защиты для интерфейса IPv6. Так, брандмауэр устройств активен только для IPv4, что позволяет злоумышленникам получить прямой доступ ко всем внутренним службам, если им известен IPv6-адрес девайса.

С этой особенности эксперт начинает длинный список бэкдоров и уязвимостей, которые он нашел в прошивках FiberHome HG6245D и FiberHome RP2602. При этом Ким пишет, что, по его мнению, некоторые бэкдоры были внедрены самим производителем и появились в коде умышленно. Исследователь описывает следующие проблемы:

- управляющий интерфейс сливает информацию об устройстве при доступе из браузера с отключенным JavaScript. В частности, утекает MAC-адрес устройства;

- бэкдор позволяет злоумышленнику использовать MAC-адрес устройства, чтобы установить Telnet-соединение с маршрутизатором, отправив специально созданный HTTPS-запрос [https://[ip]/telnet?enable=0&key=calculated(BR0_MAC)];

- пароли и аутентификационные cookie панели администратора хранятся в виде простого текста в HTTP-логах;

- интерфейс управления защищен жестко закодированным SSL-сертификатом, хранящимся на устройстве, он может быть скачан использован для MitM-атак;

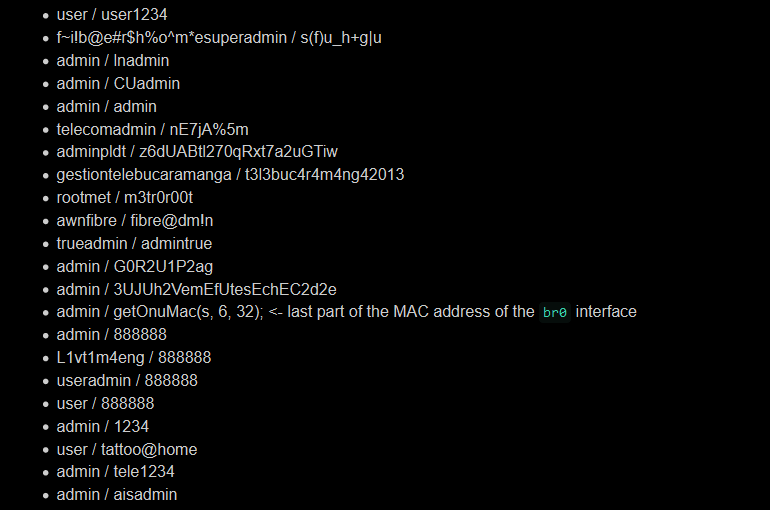

- веб-сервер (панель управления) содержит 22 пары жестко закодированных учетных данных, которые, по мнению Кима, были добавлены умышленно и используются различными поставщиками интернет-сервисов;

- прошивка содержит жестко закодированные учетные данные для управления устройством через TR-069;

- в зашифрованном бинарнике веб-сервера так же есть учетные данные, а ключ XOR для их расшифровки тоже находится бинарнике, что делает шифрование бесполезным. Как отмечает Ким, это тот же ключ XOR, который используется в прошивке устройств C-Data и с ним тоже связаны похожие проблемы с бэкдором;

- был найден и жестко закодированный root-пароль для Telnet-сервера, хотя по умолчанию сервер отключен;

- кроме того, прошивка включает различные наборы жестко закодированных учетных данных для низкоуровневого аккаунта Telnet (Ким нашел четыре пары);

- уязвимость повышения привилегий в демоне Telnet позволяет злоумышленникам повысить свои привилегии до уровня root;

- аутентификацию Telnet можно обойти двумя разными способами;

- можно использовать ошибку отказа в обслуживании для полного отказа Telnet;

- пароли от разных служб маршрутизатора хранятся в открытом виде внутри прошивки или в памяти NVRAM.

Ким пишет, что обнаружил все причисленные баги еще в январе 2020 года и тогда же уведомил о них производителя, однако так и не получил от компании никакого ответа. В итоге исследователь не знает, были ли какие-то из этих уязвимостей исправлены, так как новые версии прошивок он уже не тестировал.

Эксперт предупреждает, что эти бэкдоры и уязвимости могут затрагивать и другие устройства FiberHome Networks, так как большинство производителей используют одни и те же прошивки или изменяют их совсем незначительно для разных девайсов.