Специалисты Symantec обнаружили четвертую малварь, Raindrop, которая использовалась во время атаки на компанию SolarWinds, наряду с вредоносами Sunspot, Sunburst (он же Solorigate) и Teardrop.

По информации исследователей, Raindrop применялся злоумышленниками на последних этапах атаки и был развернут только в сетях нескольких избранных целей (было найдено лишь четыре образца малвари).

Напомню, что компания SolarWinds, которая разрабатывает для предприятий ПО, помогающее управлять их сетями, системами и инфраструктурой, подверглась взлому в середине 2019 года, и эту атаку на цепочку поставок приписывают предположительно русскоязычной хак-группе, которую ИБ-эксперты отслеживают под названиями StellarParticle (CrowdStrike), UNC2452 (FireEye) и Dark Halo (Volexity).

Проникнув в сеть SolarWinds, злоумышленники снабдили платформу Orion, предназначенную для централизованного мониторинга и управления, вредоносным обновлением. В результате множество клиентов SolarWinds установили зараженную версию платформы и, сами того не зная, впустили хакеров в свои сети. Среди пострадавших числятся такие гиганты, как Microsoft, Cisco, FireEye, а также множество правительственных агентств США, включая Госдеп и Национальное управление по ядерной безопасности.

Как ранее стало известно из отчетов ИБ-экспертов, сначала атакующие развернули в сети SolarWinds малварь Sunspot. Аналитики компании CrowdStrike писали, что этот вредонос использовался для внедрения в код Orion бэкдора Sunburst. Зараженные версии Orion оставались незамеченными и были активны в период с марта по июнь 2020 года, а компании-пользователи Orion оказались скомпрометированы. Согласно официальным данным, среди 300 000 клиентов SolarWinds только 33 000 использовали Orion, а зараженная версия платформы была установлена примерно у 18 000 клиентов. При этом хакеры развивали свою атаку далее лишь в редких случаях, тщательно выбирая среди пострадавших крупные цели.

Sunburst сам по себе не был особенно сложным, он лишь собирал информацию о зараженной сети и передавал эти данные на удаленный сервер. Если в итоге операторы малвари решали, что жертва является перспективной целью для развития атаки, они удаляли Sunburst и заменяли его на более мощный бэкдор-троян Teardrop.

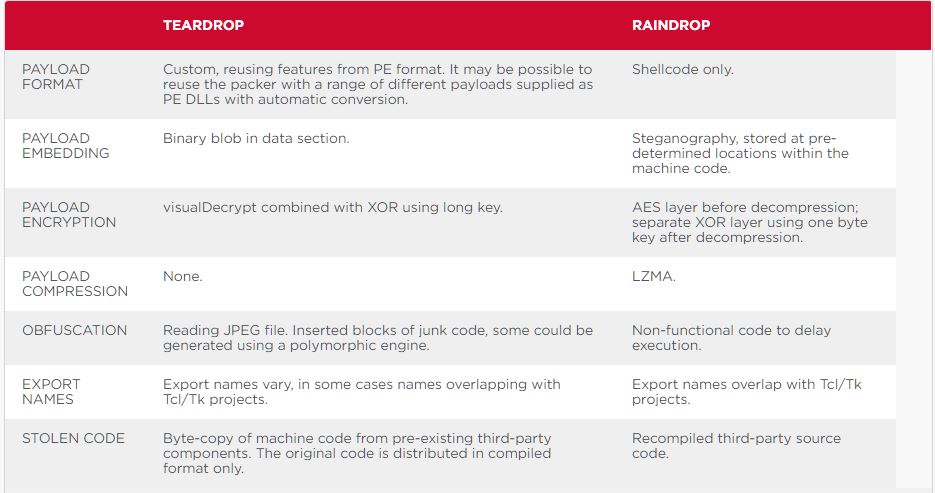

Но как теперь сообщает компания Symantec, в некоторых случаях атакующие предпочитали использовать малварь Raindrop, а не Teardrop. Оба бэкдора имеют схожую функциональность и характеризуются исследователями как «загрузчик для маяка Cobalt Strike», то есть они применялись злоумышленниками для расширения доступа внутри взломанной сети. Впрочем, у Raindrop и Teardrop есть и различия, которые исследователи перечисляют в приведенной ниже таблице.

Отличался и способ развертывания вредоносов. Так, широко используемый бэкдор Teardrop устанавливался непосредственно малварью Sunburst, тогда как Raindrop появился в системах жертв, где тоже был установлен Sunburst, таинственным образом, то есть у экспертов нет прямых доказательств того, что именно Sunburst инициировал его установку. Нужно сказать, что ранее в отчетах специалистов уже упоминалось, что Sunburst применялся для запуска различных бесфайловых PowerShell-пелоадов, многие из которых почти не оставляли следов на зараженных хостах. Можно предположить, что загадочное «появление» Raindrop в системах пострадавших как раз являлось результатом этих операций.