Эксперты компании Check Point вновь обнаружили малварь в Google Play Store. На этот раз в составе девяти приложений был найден дроппер Clast82, который занимался распространением банкера AlienBot и трояна MRAT.

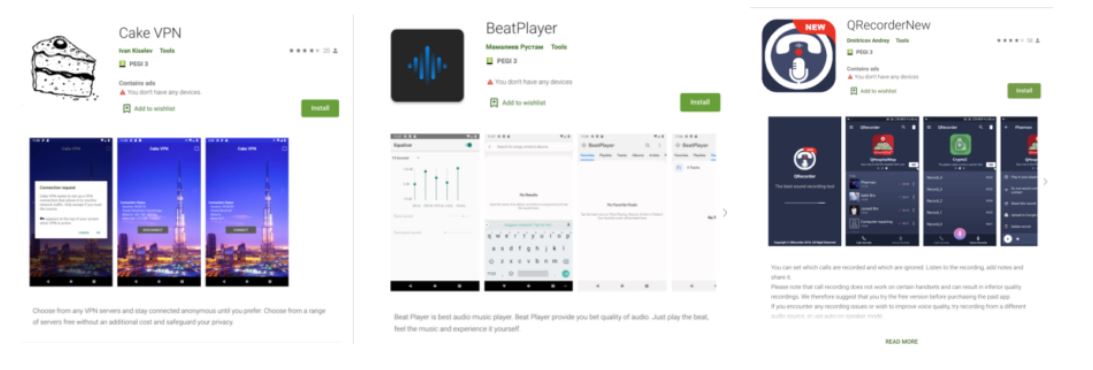

Сообщается, что вредоносной активностью занимались приложения Cake VPN, Pacific VPN, eVPN, BeatPlayer, QR/Barcode Scanner MAX, Music Player, tooltipnatorlibrary и QRecorder. Все они копировали функциональность существующих опенсорсных приложений, и были удалены из официального каталога в начале февраля. Суммарно эти приложения были установлены около 15 000 раз.

Чтобы избежать обнаружения в качестве управляющей платформы разработчик малвари использовал Firebase, а также задействовал GitHub загрузки пейлоадов. К тому же, по информации исследователей, дроппер сам «решал», когда активировать вредоносные функции. По сути, параметр имел значение «false» до тех пор, пока приложение не проходило все проверки Google и не публиковалось в Google Play Store.

«Если зараженное устройство препятствует установке приложений из неизвестных источников, Clast82 показывает пользователю фальшивый запрос, выдавая себя за Google Play Services, и запрашивает у пользователя разрешение на установку каждые пять секунд», — рассказывают эксперты.

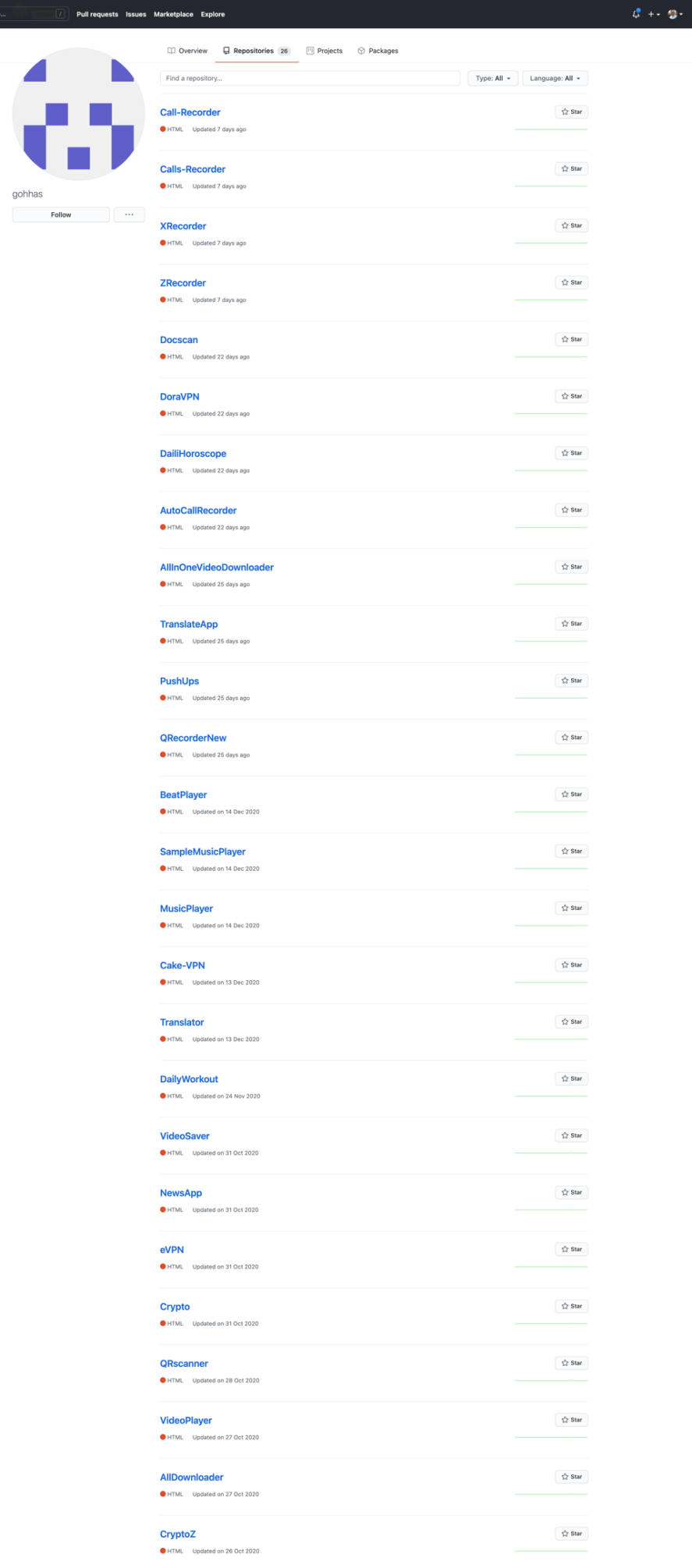

При этом для каждого вредоносного приложения хакер отдельный аккаунт разработчика в Google Play и репозиторий на GitHub. Это позволило злоумышленнику удобно распределять различные пейлоды между зараженными устройствами.

Что касается полезных нагрузок, MRAT используется для удаленного доступа к взломанному устройству, а AlienBot представляет собой MaaS (Malware-as-a-Service), которое позволяет злоумышленнику внедрять вредоносный код в легитимные финансовые приложения жертвы. В итоге атакующий получает доступ к учетным записям пользователя и полный контроль над его устройством.