ИБ-специалист Маркус Хатчинс (Marcus Hutchins) из компании Kryptos Logic заметил, что уязвимые перед ProxyLogon серверы Microsoft Exchange теперь атакует еще один шифровальщик — Black Kingdom. Впервые эта малварь была обнаружена в июне прошлого года, когда использовала уязвимости в продуктах Pulse Secure VPN для взлома корпоративных сетей и последующей установки шифровальщика.

Напомню, что ранее уязвимые серверы Microsoft Exchange атаковал шифровальщик DearCry.

Хатчинс писал, что операторы вымогателя получают доступ к серверам Exchange и оставляют там записку с требованием выкупа, утверждая, что зашифровали файлы жертвы. Хакеры требуют выкуп в размере 10 000 долларов за ключ для дешифрования данных. Однако специалист сообщал, что Black Kingdom не может зашифровать файлы жертв, по сути, оставляя серверы нетронутыми.

Someone just ran this script on all vulnerable Exchange servers via ProxyLogon vulnerability. It claims to be BlackKingdom "Ransomware", but it doesn't appear to encrypt files, just drops a ransom not to every directory. pic.twitter.com/POYlPYGjsz

— MalwareTech (@MalwareTechBlog) March 21, 2021

К сожалению, хакеры быстро осознали свою ошибку. По данным специалистов компаний Arete IR, Sophos и Speartip в начале текущей недели атаки изменились, и теперь малварь действительно шифрует файлы. Увы, это подтверждает и известный ИБ-эксперт Кевин Бомонт, аналитик угроз в Microsoft.

BlackKingdom ransomware on my personal servers. It does indeed encrypt files. They exclude c:windows, however my storage drivers were in a different folder and it encrypted those... meaning the server doesn't boot any more. If you're reading BlackKingdom, exclude *.sys files pic.twitter.com/nUVUJTbcGO

— Kevin Beaumont (@GossiTheDog) March 23, 2021

Количество пострадавших пока неизвестно, однако собственные источники издания The Record утверждают, что пострадала как минимум одна крупная компания в сфере автомобильной промышленности.

Майкл Гиллеспи, создатель ID Ransomware, сообщил журналистам, что пострадали как минимум 30 компаний, и они находятся в США, Канаде, Австрии, Швейцарии, России, Франции, Израиле, Великобритании, Италии, Германии, Греции, Австралии и Хорватии.

ProxyLogon

В начале марта 2021 года инженеры Microsoft выпустили внеплановые патчи для четырех уязвимостей в почтовом сервере Exchange, которым исследователи дали общее название ProxyLogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065).

Эти уязвимости можно объединить в цепочку, а их эксплуатация позволит злоумышленнику пройти аутентификацию на сервере Exchange, получить права администратора, установить малварь и похитить данные.

Атаками на уязвимые серверы занимаются более десяти хак-групп, разворачивая на серверах веб-шеллы, майнеры и шифровальщики.

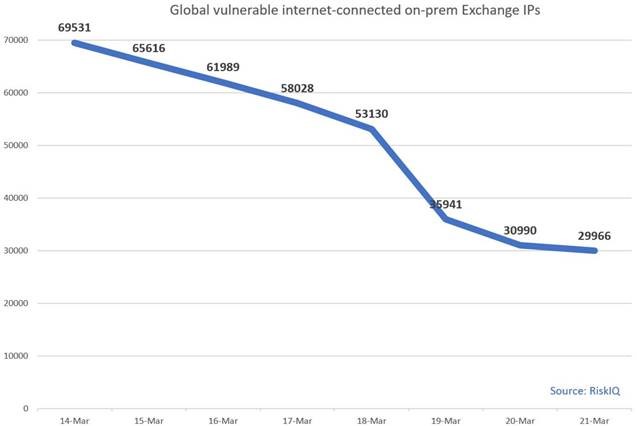

Между тем, специалисты Microsoft сообщают, что борьба с ProxyLogon идет полным ходом. В минувшие выходные Microsoft заявила, что уже примерно 92% всех серверов Exchange получили патчи и теперь защищены от атак злоумышленников. Так, по словам производителя ОС, из 400 000 развернутых по всему миру серверов Exchange, лишь 30 000 все еще уязвимы для атак.

Таким образом, теперь количество проблемных серверов снизилось на 56% по сравнению с цифрой 69 500, которую Microsoft называла неделей ранее.