На днях австралийская компания Click Studios, стоящая за разработкой менеджера паролей Passwordstate, уведомила своих клиентов о взломе.

Passwordstate — локальное решение для управления паролями, которым, согласно официальной статистике разработчиков, пользуются более 370 000 ИБ- и ИТ-специалистов в 29 000 компаниях по всему миру.

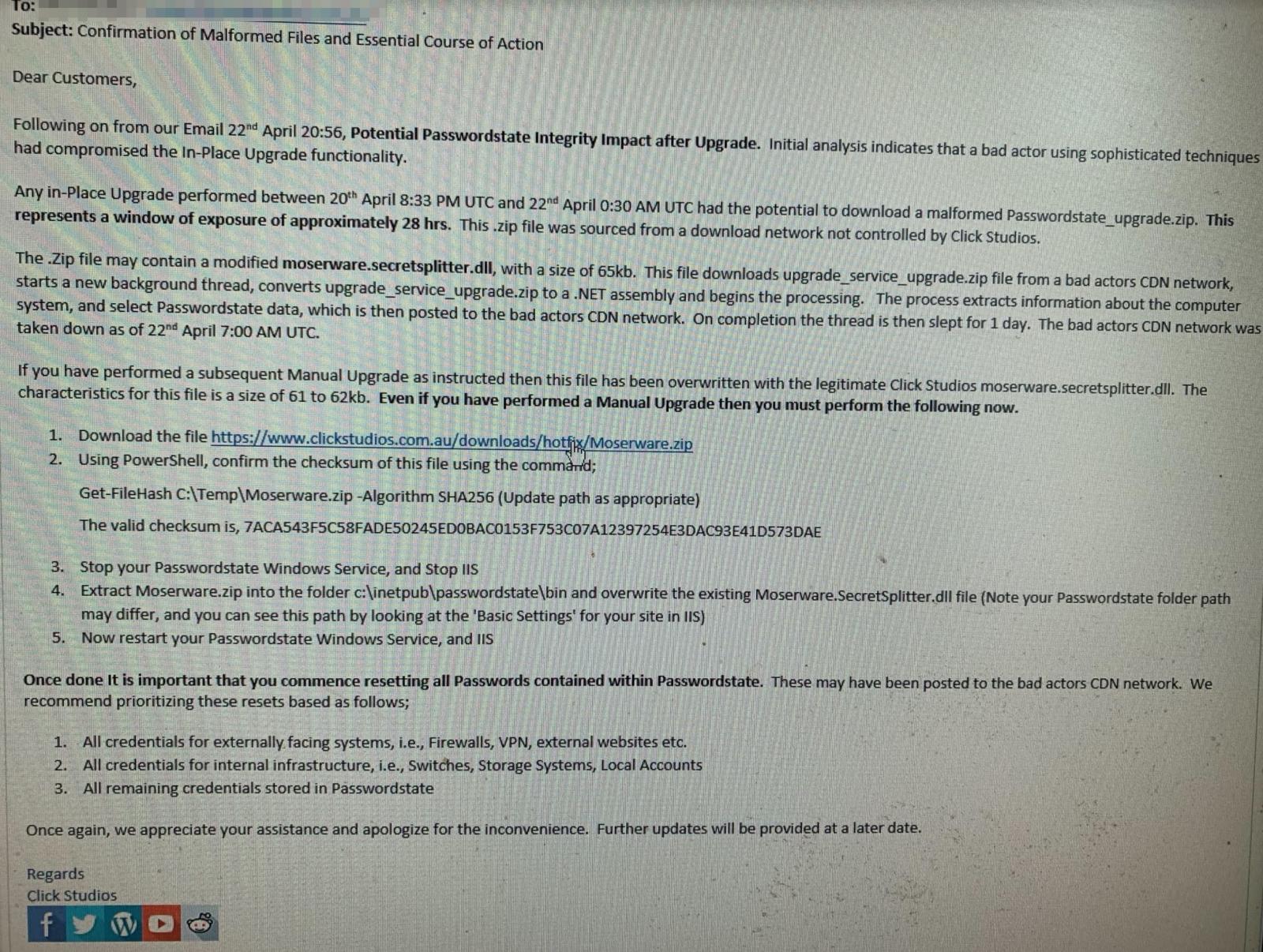

В письме, которое получили все компании-клиенты Passwordstate, сообщается, что инцидент произошел между 20 и 22 апреля 2021 года. Компания пострадала от атаки на цепочку поставок: злоумышленники распространили среди пользователей Passwordstate вредоносное обновление и в итоге заразили машины малварью Moserware.

«Любое обновление на месте, выполненное между 20 апреля 8:33 PM UTC и 22 апреля 0:30 AM UTC, могло привести к загрузке измененного файла Passwordstate_ipgrade.zip [..], полученного из CDN-сети, не контролируемой Click Studios», — говорят в компании.

Упомянутый архив Passwordstate_upgrade.zip содержал файл DLL с (moserware.secretsplitter.dll), который после установки принимался пинговать удаленный C&C-сервер преступников, запрашивая новые команды и получать дополнительные пейлоады.

Как сообщают специалисты Click Studios (1, 2), малварь успела передать на сервер преступников следующие данные пользователей: имя компьютера, имя пользователя, имя домена, имя текущего процесса, идентификатор текущего процесса, имя и идентификатор всех запущенных процессов, имена всех запущенных служб, отображаемое имя и статус, адрес прокси-сервера Passwordstate, имя пользователя и пароль.

То есть хранилище паролей Passwordstate было скомпрометировано, и разработчики пишут, что обычно в таблице паролей содержатся хедер, имя пользователя, описание, GenericField1, GenericField2, GenericField3, примечания, URL и сам пароль.

При этом специалисты компании SentinelOne, предупреждают, что злоумышленникам свободно доступны инструменты, которые помогут им расшифровать хранилища Passwordstate и восстановить пароли жертв.

Click Studios уже подготовила пакет исправлений (ZIP), который поможет клиентам удалить малварь Moserware со своих машин. Хотя точное количество пострадавших пока неизвестно, всем клиентам компании рекомендуется как можно быстрее поменять все пароли, которые хранились в скомпрометированном Passwordstate; сменить все учетные данные для внутренней инфраструктуры компании; сбросить все прочие логины и пароли.