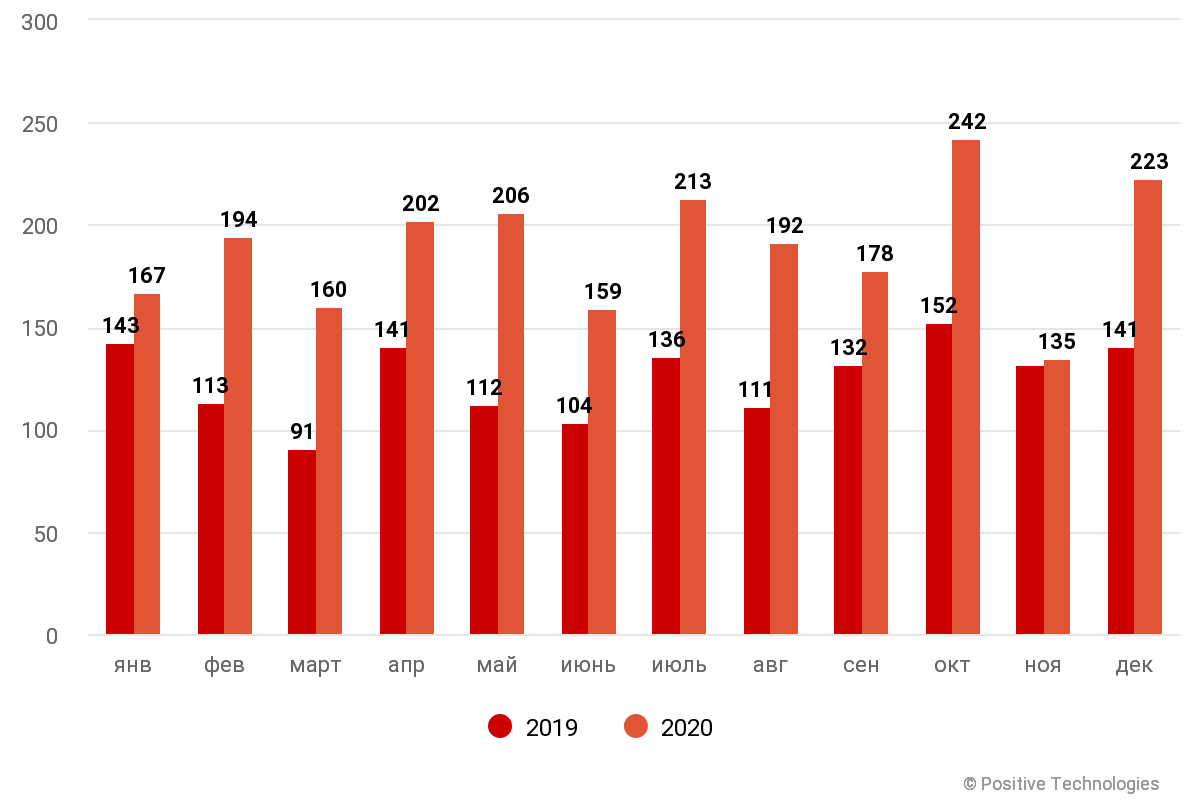

Эксперты Positive Technologies проанализировали киберугрозы 2020 года и выяснили, что по сравнению с 2019 годом количество инцидентов на промышленных предприятиях увеличилось на 91%, а число атак с использованием малвари возросло на 54%. На первом месте по количеству атак с использованием шифровальщиков оказались медицинские учреждения.

Интересно, что семь из десяти атак носили целенаправленный характер, и только 14% атак были направлены против частных лиц. Больше всего злоумышленников интересовали государственные учреждения (19%), промышленные компании (12%) и медицинские организации (9%).

По сравнению с 2019 годом, в 2020 году число атак на промышленные компании выросло почти вдвое: прирост составил 91%. В основном эту отрасль атаковали операторы программ-вымогателей, в частности RansomExx, Netwalker, Clop, Maze, Ragnar Locker, LockBit, DoppelPaymer, а также Snake, который перед началом шифрования удаляет теневые копии и имеет функции, позволяющие принудительно остановить процессы в АСУ ТП.

На промышленность нацелены и многие APT-группировки. Для стран СНГ остаются актуальными атаки группировки RTM: за 2020 год эксперты выявили более 100 фишинговых рассылок этой группы.

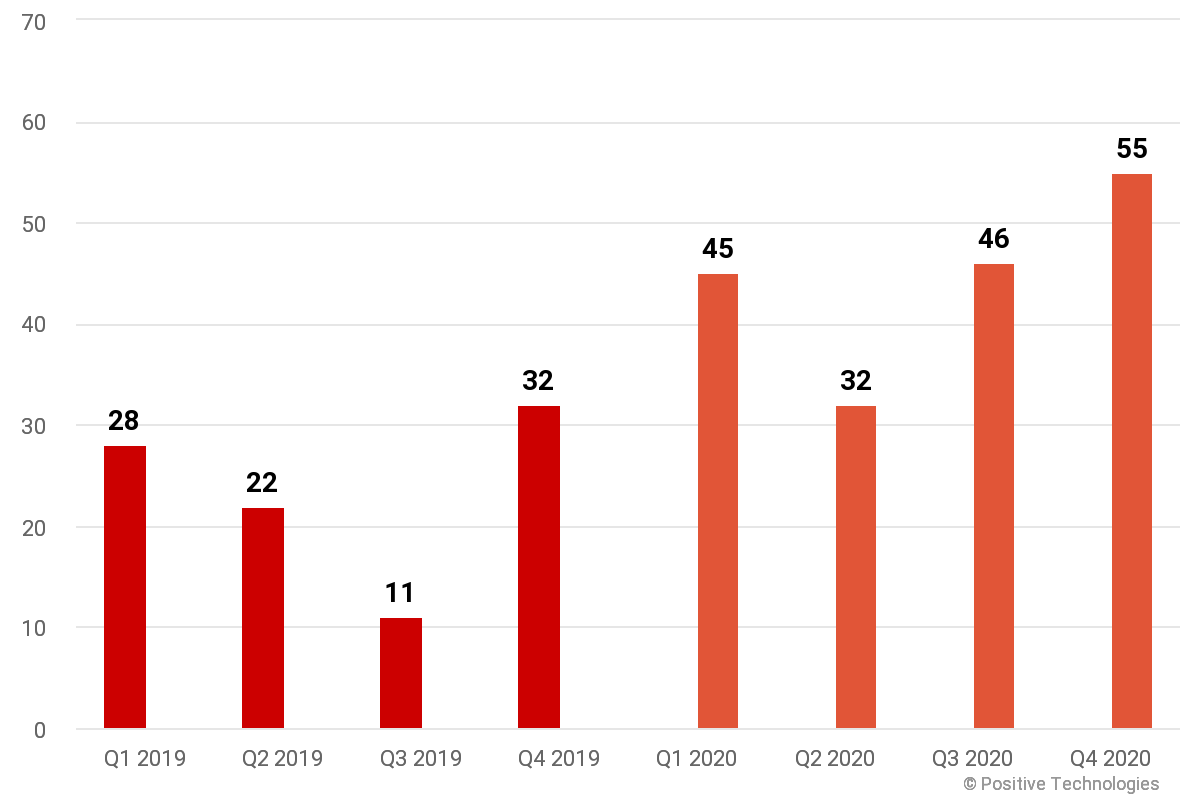

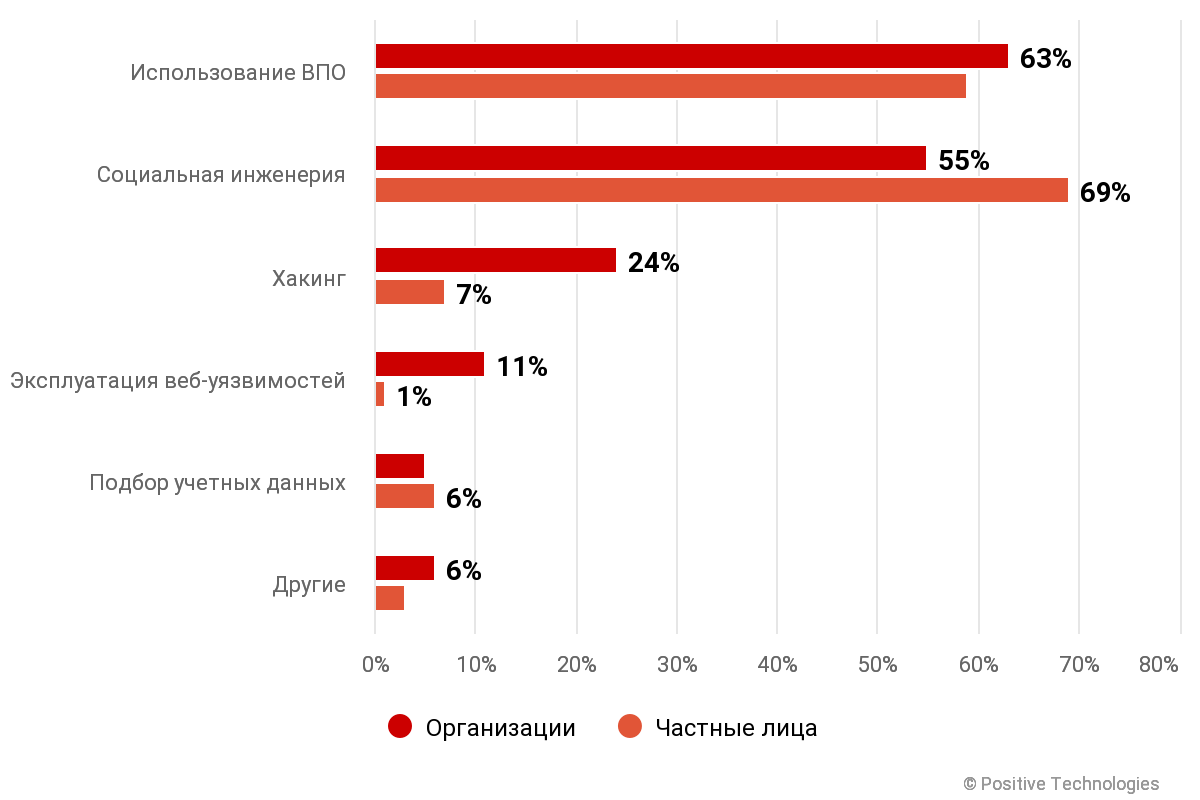

По данным Positive Technologies, использование вредоносного ПО тоже по-прежнему в тренде. В 2020 году количество подобных атак увеличилось на 54% по сравнению с 2019 годом. Разработчики малвари уделяли много внимания методам сокрытия деструктивного воздействия и совершенствовали способы доставки, переключились на использование уязвимостей на сетевом периметре. Организации становились в основном жертвами программ-вымогателей, а частных лиц чаще атаковали с помощью шпионского ПО и банковских троянов.

Активный перевод сотрудников на удаленную работу и вывод внутренних сервисов компаний на сетевой периметр, обусловленные пандемией COVID-19, повлияли на ландшафт киберугроз во всем мире. Лишь немногие компании, которые и так практиковали работу в режиме «удаленки», были готовы справиться со всеми сложностями в обеспечении безопасности, остальные столкнулись с нехваткой времени на продумывание и реализацию всех необходимых мер защиты.

Злоумышленники без промедления приступили к поиску уязвимостей в сервисах на периметрах компаний, в том числе в решениях, используемых для организации удаленной работы, проверяя их на прочность. К примеру, активно эксплуатировались бреши в Pulse Secure VPN, Citrix ADC и Citrix Gateway, в межсетевом экране Cisco ASA. Операторы программ-вымогателей, в частности Netwalker, Clop и REvil, пользовались уязвимыми сервисами для распространения своего ВПО. В целом доля хакинга среди методов атак на организации выросла на 10 процентных пунктов по сравнению с прошлым годом и составила 24%.

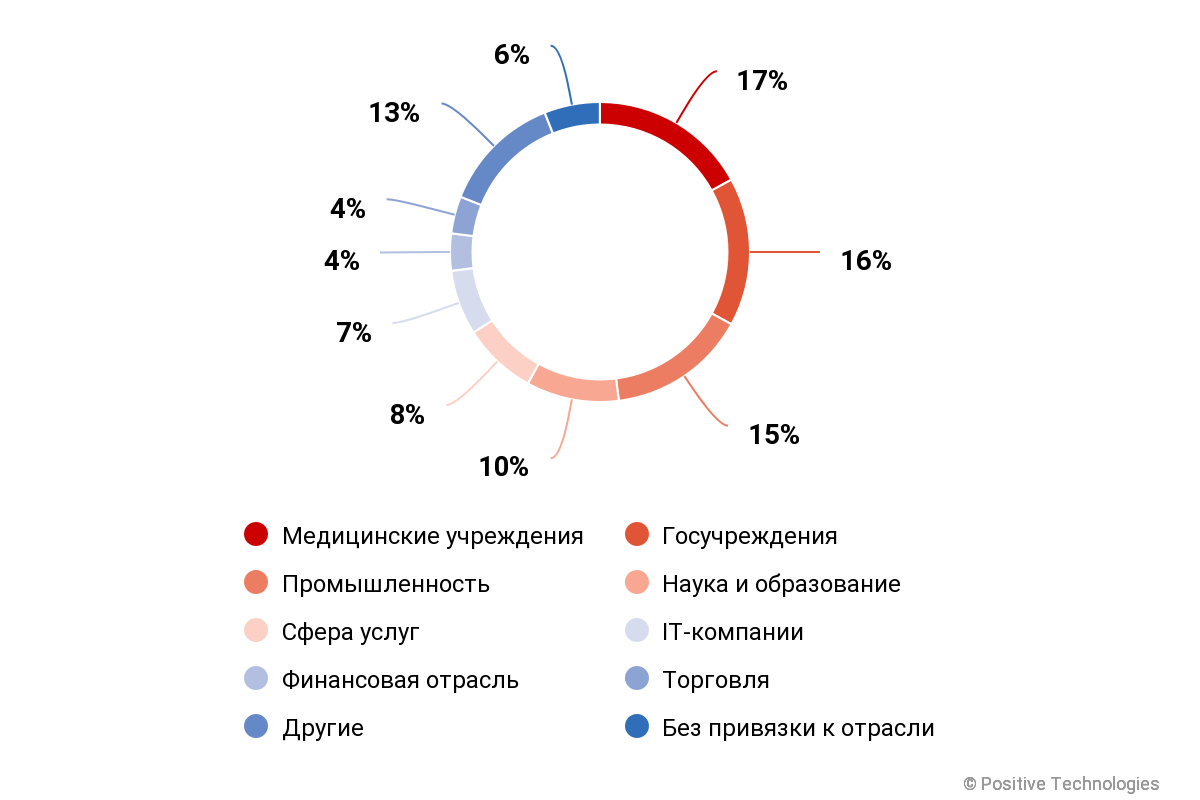

Доля атак шифровальщиков среди всех атак с использованием ВПО, нацеленных на организации, составляет 45%. При этом на первом месте по числу атак с использованием шифровальщиков оказались медицинские учреждения (17%). Второе и третье места достались госучреждениям (16%) и промышленным предприятиям (15%) соответственно.