Разработчики GitHub хотят обсудить с ИБ-сообществом серию изменений в политиках сайта, которые определяют, как именно сотрудники борются с загруженными на платформу малварью и эксплоитами.

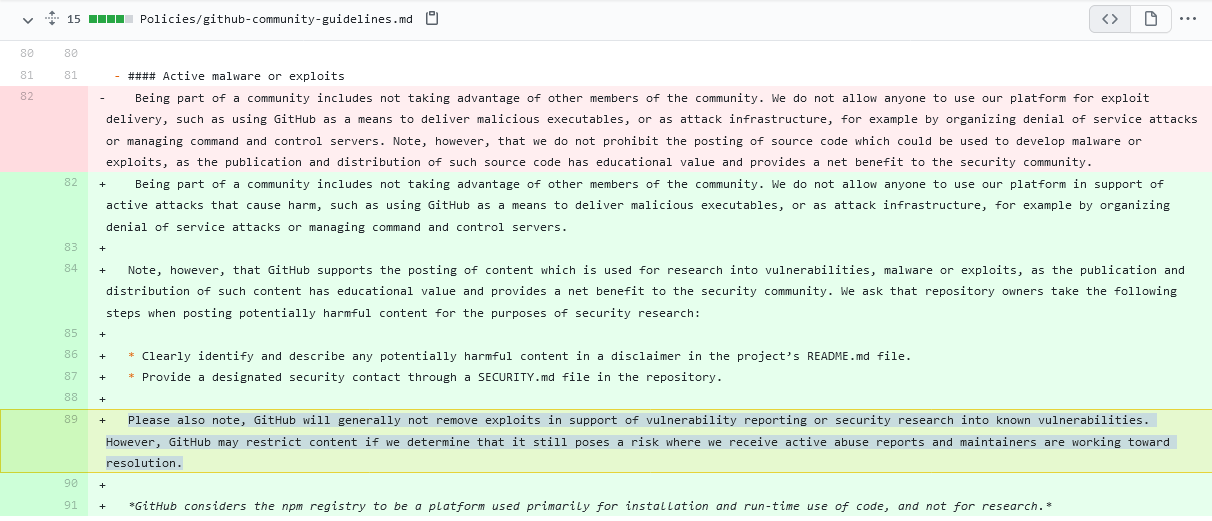

Предлагаемые изменения подразумевают, что GitHub установит более четкие правила, относительно того, что должно считаться кодом, который используется для исследования уязвимостей, а что считается кодом, которым злоумышленники злоупотребляют для настоящих атак. Проблема в том, что сейчас эта грань размыта. Любой может загрузить на GitHub малварь или эксплоит, сопроводив пометкой «для исследования безопасности», и сотрудники GitHub, скорее всего, не тронут такой код.

Теперь GitHub просит владельцев проектов четко обозначать природу своего кода и указывать, может ли тот использоваться для причинения вреда другим. Также сотрудники GitHub хотят иметь возможность вмешиваться в ситуацию в определенных случаях, в частности, ограничивать или удалять код, предназначенный для ИБ-исследований, если известно, что тот уже применяется для реальных атак.

«Эти изменения <…> направлены на устранение двусмысленности в таких терминах, как “эксплоит”, “вредоносное ПО” и “доставка”, чтобы обеспечить ясность наших ожиданий и намерений», — пишет Майк Хэнли (Mike Hanley), директор по безопасности GitHub.

Хэнли и представители GitHub просят сообщество оставлять отзывы (здесь) об этой инициативе, чтобы совместно определить, где проходит граница между исследованиями безопасности и реальным вредоносным кодом.

Происходящее — прямое следствие скандала, берущего начало еще в прошлом месяце. Напомню, что в начале марта 2021 года компания Microsoft, которой принадлежит GitHub, сообщила о серии уязвимостей ProxyLogon, которые использовались хакерскими группами для взлома серверов Exchange по всему миру.

Тогда производитель ОС выпустил патчи, а неделю спустя вьетнамский ИБ-исследователь отреверсил эти исправления и создал на их основе PoC-экслоит для ProxyLogon, который потом загрузил на GitHub. Через считанные часы после загрузки кода на GitHub, команда безопасности Microsoft вмешалась и удалила PoC эксперта, что вызвало волну возмущения в отрасли и критику в адрес Microsoft.

Хотя тогда Microsoft просто стремилась защитить от атак владельцев серверов Exchange, а GitHub в итоге позволила исследователю и другим лицам повторно загрузить код эксплоита на сайт, теперь в GitHub все же хотят устранить все двусмысленности в политиках своей платформы, чтобы подобные ситуации больше не повторялись.

Пока неясно, планирует ли GitHub прислушиваться к полученному от людей фидбеку, или компания в любом случае добрит предложенные изменения, таким образом, получив возможность вмешиваться в ситуацию, если сочтет, что конкретный код может использоваться для атак.

Предложение компании уже вызвало жаркие дебаты в сети, и мнения разделились. Некоторые согласны с предлагаемыми изменениями, тогда как других устраивает текущее положение вещей: когда пользователи могут сообщать о вредоносном коде на GitHub, чтобы его удалили, но при этом платформа не трогает PoC-эксплоиты, даже если ими уже злоупотребляют. Дело в том, что эксплоиты часто репостят на других платформах, поэтому удаление PoC с GitHub вовсе не означает, что злоумышленники не смогут ими воспользоваться.

Hey @metasploit and @rapid7 your code is used in exploits and attacks all the time even tho it’s widely considered good how will you react to being deplatformed over it?

— Chase Dardaman (@CharlesDardaman) April 29, 2021