Эксперты компании Mandiant сообщают, что хак-группа, которая ранее сотрудничала с вымогательской группировкой DarkSide, взломала сайт неназванного поставщика систем видеонаблюдения и заразила официальное приложение для Windows малварью.

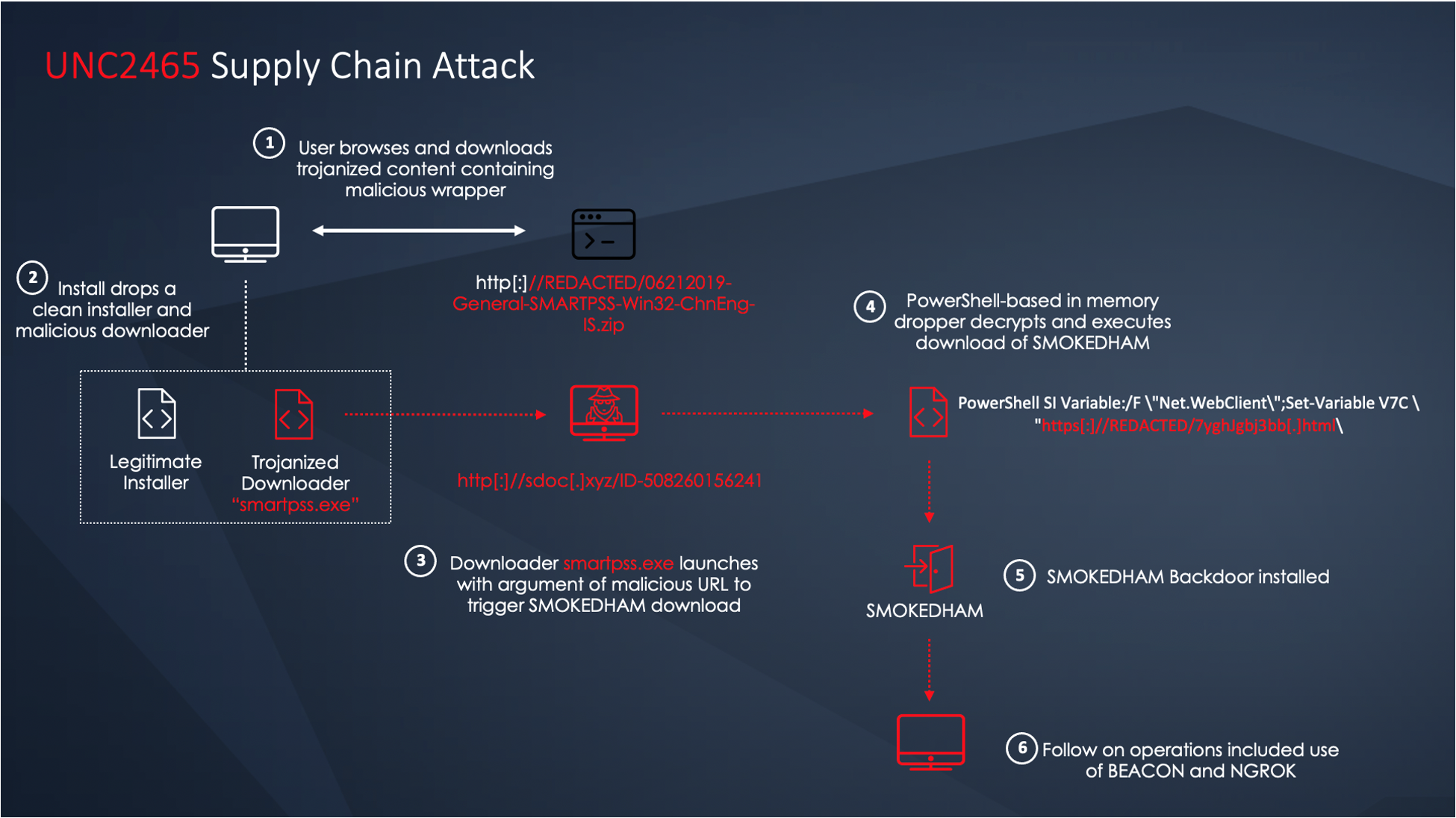

Атака произошла 18 мая и продолжалось до начала июня, вплоть до того момента, когда специалисты Mandiant обнаружили вредоносное ПО и уведомили пострадавшую компанию. Вредонос был скрыт внутри кастомной версии приложения Dahua SmartPSS для Windows, которое неназванный поставщик систем видеонаблюдения предоставлял своим клиентам для настройки и управления.

Сообщается, что троянизированная версия приложения заражала машины пострадавших бэкдором SMOKEDHAM.

Хотя вымогательская группировка DarkSide объявила о прекращении работы еще в прошлом месяце, после скандальной атаки на компанию Colonial Pipeline, исследователи Mandiant связывают взлом поставщика систем видеонаблюдения с одной из трех основных подгрупп DarkSide, которую компания отслеживает под идентификатором UNC2465.

По информации аналитиков, такие «группы-партнеры» DarkSide, известные под кодовыми именами UNC2628, UNC2659 и UNC2465, организовали атаки на корпоративные сети, а затем разворачивали там шифровальщика, которого арендовали у авторов DarkSide. Как только жертвы выплачивали выкуп, «партнеры» получали 85% от уплаченной суммы и переходили к новым целям.

Связать свежий инцидент с UNC2465 удалось благодаря упомянутому выше SMOKEDHAM, который до сих пор применялся исключительно в кампаниях UNC2465. И хотя в данном случае атака не привела к развертыванию DarkSide или другого вымогателя в сети жертвы, исследователи предупреждают, что злоумышленники вскоре могут вскоре перейти на новый RaaS (Ransomware-as-a-Service) и вернуться к вымогательским атакам.