Специалисты компании Eclypsium обнаружили ряд уязвимостей, связанных с функцией BIOSConnect (обеспечивает удаленное обновление прошивки и функции восстановления ОС), которая является частью утилиты Dell SupportAssist. Проблема в том, что речь идет о миллионах ПК, ноутбуков и планшетов, так как утилита предустановлена на большинстве компьютеров Dell.

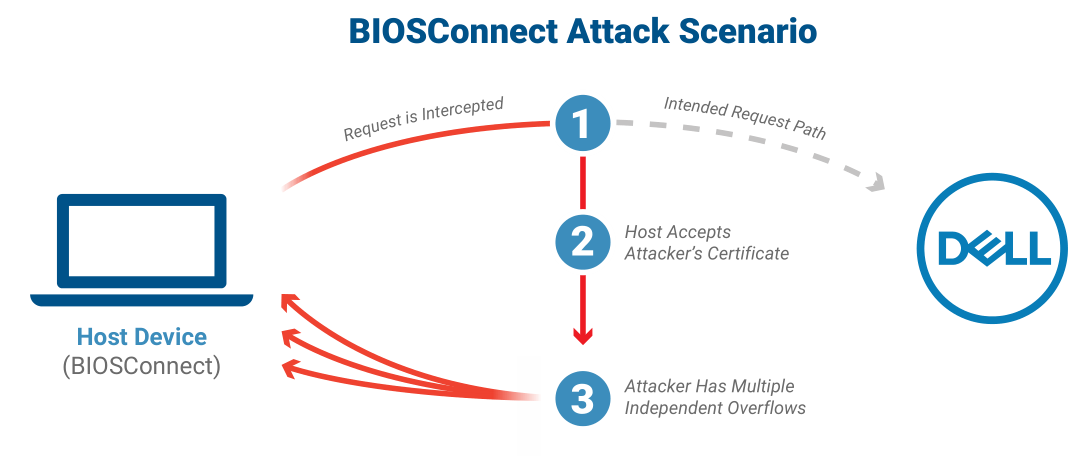

Цепочка уязвимостей, обнаруженная исследователями Eclypsium, получила 8,3 балла из 10 по шкале оценки уязвимостей CVSS. Проблема позволяет привилегированным удаленным злоумышленникам выдавать себя за Dell.com (осуществив Machine-in-the-Middle атаку) и перехватить управление процессом загрузки, доставив вредоносное обновление на целевое устройство.

Исследователи выявили одну проблему, ведущую к установке небезопасного TLS-соединения от BIOS к Dell (CVE-2021-21571), и три overflow-уязвимости (CVE-2021-21572, CVE-2021-21573 и CVE-2021-21574). Два недостатка влияют на процесс восстановления ОС, а еще один баг — на процесс обновления прошивки. В итоге каждая из проблем может привести к выполнению произвольного кода в BIOS.

«Проблема затрагивает 129 моделей потребительских и бизнес-ноутбуков, настольных компьютеров и планшетов Dell, включая устройства, защищенные с помощью Secure Boot и на ядре Dell Secured, — предупреждают эксперты. По их оценкам, проблеме подвержены примерно 30 000 000 устройств. — Рассматриваемые уязвимости позволяют злоумышленнику удаленно эксплуатировать прошивку UEFI хоста и получить контроль над наиболее привилегированным кодом на устройстве. Такое сочетание возможности удаленного использования и высоких привилегий, вероятно, сделает функцию удаленного обновления привлекательной целью для злоумышленников, и организации должны проследить за тем, чтобы их устройства были обновлены соответствующим образом.

Злоумышленник может контролировать процесс загрузки операционной системы хоста и отключать защиту, чтобы оставаться незамеченным. Это позволит ему закрепиться в системе, при этом имея наивысшие привилегии на устройстве».

Согласно Eclypsium, пользователям придется обновить BIOS/UEFI всех затронутых устройств. Также эксперты рекомендуют использовать альтернативный метод (не BIOSConnect) для применения обновлений BIOS.

Dell уже выпускает обновления BIOS/UEFI для затронутых машин и патчи для исполняемых файлов на Dell.com. Так, CVE-2021-21573 и CVE-2021-21574 не требуют дополнительных действий со стороны пользователя, так как они были устранены на стороне сервера еще в мае 2021 года. Однако для исправления CVE-2021-21571 и CVE-2021-21572 нужно обновить BIOS.

Пользователи, которые пока не могут обновить свои системы, могут отключить BIOSConnect на странице настройки BIOS или с помощью инструмента Dell Command | Configure (DCC).