АНБ, Агентство по кибербезопасности и защите инфраструктуры, организованное при Министерстве внутренней безопасности США (DHS CISA), ФБР и Национальный центр кибербезопасности Великобритании (NCSC) опубликовали совместное заявление, в котором предупреждают, что российская «правительственная хак-группа из APT28 (она же Fancy Bear, Pawn Storm, Sednit, Strontium) активно брутфорсит ресурсы государственных и частных компаний и организаций по всему миру.

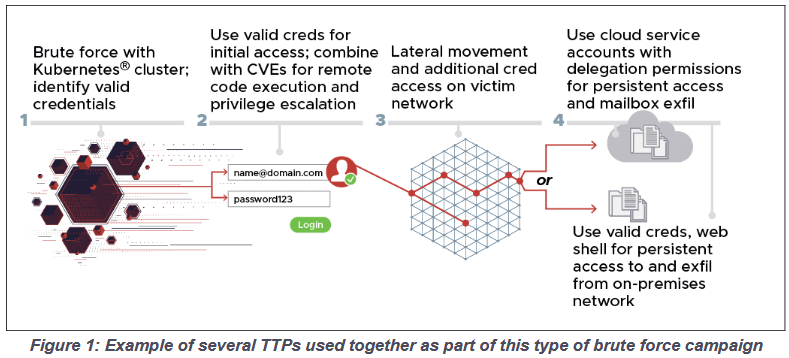

«По меньшей мере с середины 2019 до начала 2021 года 85-й Главный центр специальных служб ГРУ, также известный как подразделение 26165, использовал кластер Kubernetes для проведения широкомасштабных, распределенных и анонимных попыток брутфорс-атак на сотни целей в государственном и частном секторе.

85-й ГЦСС нацелил значительную часть этой активности на организации, использующие облачные сервисы Microsoft Office 365, однако также атаки были нацелены на других поставщиков услуг и локальные почтовые серверы с использованием множества различных протоколов. Эта активность почти наверняка продолжается до сих пор», — гласит заявление.

Если брутфорс удался, хакеры из APT28 использовали взломанные учетные записи для бокового перемещения внутри сетей пострадавших организаций. В частности, агентства заявляют, что APT28 использовала скомпрометированные учетные данные вместе с различными эксплоитами для уязвимостей в Microsoft Exchange, включая RCE-проблемы CVE-2020-0688 и CVE-2020-17144 , объединяя их для получения доступа к внутренним почтовым серверам.

Сообщается, что такие атаки в основном оставались незамеченными, так как APT28 маскировала брутфорс посредством Tor или коммерческих VPN-сервисов, включая CactusVPN, IPVanish, NordVPN, ProtonVPN, Surfshark, и WorldVPN, а также использовала кластеры Kubernetes. Как правило, брутфорс выполнялся с помощью различных протоколов, в том числе HTTP(S), IMAP(S), POP3 и NTLM, поэтому атаки не всегда проходили по одним и тем же каналам.

АНБ заявляет, что в период с ноября 2020 года по март 2021 года хакеры проводили атаки без использования сервисов для анонимизации, и в результате были выявлены следующие IP-адреса:

|

|

Атаки APT28 якобы были нацелены на облачные ресурсы широкого круга целей, включая правительственные организации, аналитические центры, оборонных подрядчиков, энергетические, логистические, юридические компании и так далее. Подробностей о жертвах правоохранители не раскрывают.