Исследователи Microsoft опубликовали детальный анализ майнингового вредоноса LemonDuck. Специалисты сообщают, что кроссплатформенная малварь для майнинга LemonDuck продолжает совершенствоваться, способна атаковать Windows и Linux, эксплуатирует старые уязвимости и использует различные механизмы распространения, чтобы улучшить эффективность своих кампаний.

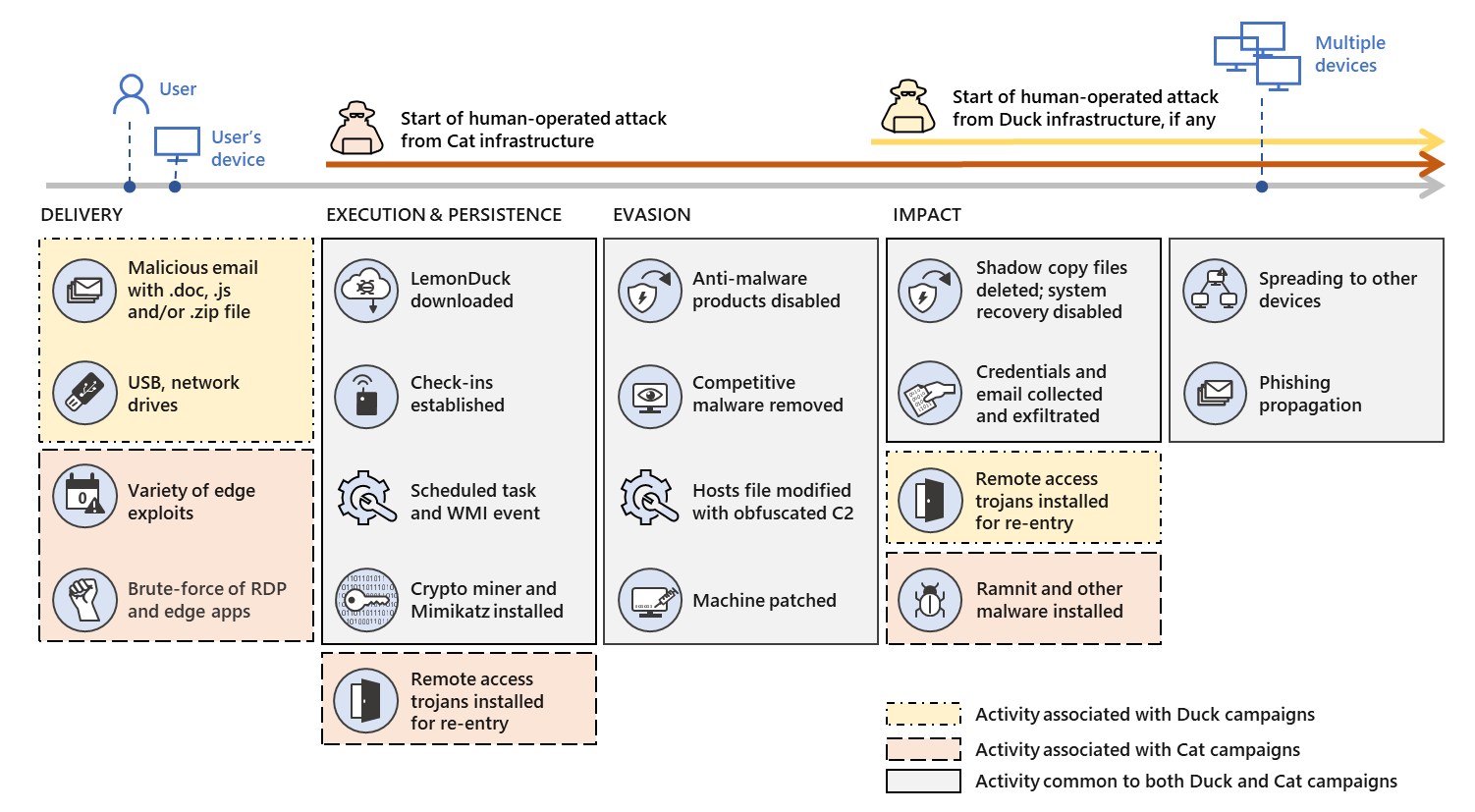

«LemonDuck — активно обновляемое и устойчивое вредоносное ПО, известное своими ботнетами и майнином криптовалют, пошло по известному пути: стало демонстрировать более изощренное поведение и расширило свои операции. Сегодня LemonDuck не просто использует ресурсы [жертвы] для своих ботов и майнинга, но также похищает учетные данные, отключает защитные механизмы, распространяется по электронной почте, демонстрирует боковое перемещение и, в конечном итоге, доставляет [в зараженную систему] другие вредоносные инструменты, управляемые человеком».

Активность LemonDuck впервые обнаружили в Китае в мае 2019 года. Позже, в 2020 году малварь стала использовать для своих атак приманки, связанные с COVID-19, а совсем недавно эксплуатировала для доступа к незащищенным системам уязвимости ProxyLogon, исправленные в Microsoft Exchange.

В целом LemonDuck ищет устройства, уязвимые перед такими проблемами, как CVE-2017-0144 (EternalBlue), CVE-2017-8464 (LNK RCE), CVE-2019-0708 (BlueKeep), CVE-2020-0796 (SMBGhost), CVE-2021-26855 (ProxyLogon), CVE-2021-26857 (ProxyLogon), CVE-2021-26858 (ProxyLogon) и CVE-2021-27065 (ProxyLogon).

Одной из отличительных черт LemonDuck является способность удалять малварь «других злоумышленников со скомпрометированного устройства, таким образом избавляясь от конкурирующих вредоносных программ и предотвращая новые заражения, а также исправлять уязвимости, которые использовались для получения доступа».

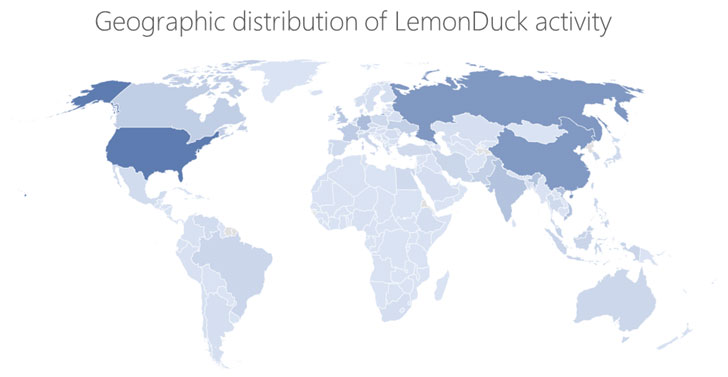

Атаки LemonDuck обычно направлены на производственный сектор и IoT, а наибольшее количество инцидентов было зафиксировано в США, России, Китае, Германии, Великобритании, Индии, Корее, Канаде, Франции и Вьетнаме.

Также в своем отчете Microsoft описывает еще одну кампанию, связанную с LemonDuck, получившую имя LemonCat. Эксперты полагают, что LemonCat используется для достижения других целей и активна с января 2021 года. В частности, LemonCat применялась в атаках на уязвимые серверы Microsoft Exchange, и эти инциденты вели к установке бэкдора, хищению учетным данным и информации, а также установке трояна Ramnit.

«Хотя инфраструктура LemonCat используется для более опасных кампаний, это не снижает опасность заражения вредоносным ПО, связанным с инфраструктурой LemonDuck», — говорят специалисты Microsoft.