Специалисты Proofpoint рассказали об активности хак-группы TA456, также известной под названиями Tortoiseshell и Imperial Kitten. Более 18 месяцев хакеры выдавали себя за инструктора по аэробике в Facebook и обманом пыталась внедрить малварь на машины сотрудников компаний-подрядчиков, работающих в сфере воздушно-космической обороны США (особенно хакеров интересовали те, кто участвует в операциях на Ближнем Востоке).

Исследователи пишут, что для свой таргетированной атаки еще в 2019 году хакеры создали в Facebook и Instagram профиль некой Марселлы Флорес, которая якобы была инструктором по аэробике. Причем Флорес была лишь одной из многих фиктивных личностей, принадлежавших группе. Хакеры не спешили и потратили месяцы на установление контакта со своими целями, переписываясь с ними по почте и в личных сообщениях, прежде чем перейти к попыткам внедрения малвари.

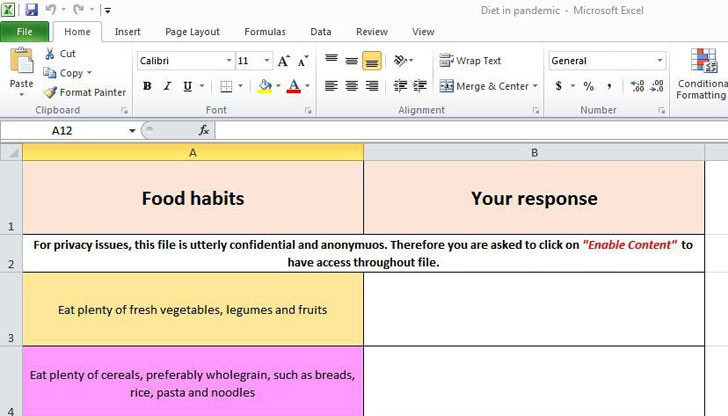

Лишь в начале 2021 года злоумышленники использовали учетную запись Gmail, принадлежавшую несуществующей Флорес, для атаки. С этого ящика, в рамках давно длившейся переписки, хакеры оправляли жертвам ссылки на OneDrive, которые вели на документ с опросом, касающимся диеты, или видеофайл. Приманка использовалась для распространения обновленной версии малвари Lideric, которую исследователи называют Lempo.

Lempo тайно закрепляется в системе жертвы, позволяя злоумышленникам искать и похищать конфиденциальную информацию, включая имена пользователей и пароли. В Proofpoint с сожалением признают, что невозможно сказать наверняка, были ли эти атаки успешными.

В теории, похищенные учетные данные могли помочь злоумышленникам развивать атаки и шпионские кампании далее. Кража данных у подрядчиков, работающих в сфере оборонной промышленности, могла дать хакерам возможность продвинуться дальше по цепочке поставок и получить доступ к сетям оборонных и аэрокосмических компаний.

«Информация, собранная Lempo, могла быть использована различными способами, включая эксплуатацию украденных учетных данных VPN, использование уязвимостей в конкретном программном обеспечении или настройку других вредоносных программ, которые будут доставлены [целям позднее]», — пишут эксперты.

В настоящее время профиль Марселлы Флорес деактивирован, и ранее в этом месяце Facebook сообщала о ликвидации сложной кибершпионской кампании, за которой стояла иранская группировка Tortoiseshell. По данным специалистов социальной сети, кампания была направлена против 200 военнослужащих и компаний оборонного и аэрокосмического секторов в США, Великобритании и Европе, а для атак хакеры использовали «обширную сеть» поддельных онлайн-личностей.

«Крайне важно, чтобы те, кто работает в оборонно-промышленном секторе или косвенно с ним связан, проявляли бдительность при взаимодействии с неизвестными лицами, независимо от того, осуществляется такое общение через рабочие или личные аккаунты.

Злоумышленники часто используют общедоступную информацию о целях, чтобы составить представление о своей роли, связях, доступе к информации и уязвимостям для атак. Чрезмерное распространение информации в социальных сетях является особенно рискованным поведением в таких чувствительных отраслях, поэтому организации должны быть уверены, что их сотрудники проходят надлежащее и регулярное обучение по вопросам безопасности», — заключают эксперты Proofpoint.