Positive Technologies обнаружила серию атак на Монголию, Россию, Беларусь, Канаду и США, произошедших с января по июль 2021 года. По мнению экспертов, за этими инцидентами стоит хак-группа APT31, которая также известна под названиями Zirconium (Microsoft), Judgment Panda (CrowdStrike) и Bronze Vinewood (Secureworks).

Исследователи пишут, что во время такого мониторинга в апреле 2021 года ими была обнаружена отправленная в Монголию рассылка с вредоносным содержимым, неизвестным ранее. Некоторые из обнаруженных во время исследования файлов имели достаточно интересные названия — «хавсралт.scr» (монг. вложение), «Информация_Рб_июнь_2021_года_2021062826109.exe» — и содержали троян удаленного доступа. Впоследствии аналогичные атаки были выявлены в России, Республике Беларусь, Канаде и США.

По данным аналитиков, в общей сложности в период с января по июль 2021 года было проведено около десятка атак, где использовались найденные образцы малвари. Детальный анализ вредоноса, данные о путях, по которым располагались рабочие директории и ключи реестра, техники и механизмы, применяемые злоумышленниками (начиная с внедрения вредоносного кода и заканчивая используемыми логическими блоками и структурами), позволили соотнести атаки с активностью группы APT31.

Обнаруженные сходства с более ранними версиями вредоносных образцов, описанными исследователями ранее (например, троян DropboxAES RAT), позволили предположить, что APT31расширяет географию своих интересов на страны, где ее растущая активность может быть обнаружена, в частности на Россию.

«Идентичными являются пути, по которым располагаются рабочие директории ВПО, и ключи реестра, через которые обеспечивается механизм персистентности и их идентичность рабочим директориям. Помимо этого, в высокой степени схожими оказались обработчики команд, исполняемые ВПО, а механизм самоудаления идентичен», — гласит отчет.

В атаках APT31, изученных специалистами, злоумышленниками использовался одинаковый дроппер. Как показало исследование, его задача — создать на зараженном компьютере вредоносную библиотеку и уязвимое для DLL Sideloading приложение. Запущенное дроппером приложение вызывает одну из функций подгруженной вредоносной библиотеки, после чего управление передается вредоносному коду.

«По сути, обнаруженный зловред — это троян удаленного доступа (remote access trojan, RAT), позволяющий APT-группе отслеживать и контролировать компьютеры либо сеть своих жертв, — рассказал Даниил Колосков, старший специалист отдела исследования угроз ИБ Positive Technologies. — Стоит отметить хитрость разработчиков ВПО: чтобы „приблизить“ вредоносную библиотеку к оригинальной версии, ее назвали MSVCR100.dll — библиотека с точно таким же именем входит в Visual C++ для Microsoft Visual Studio и есть почти на всех компьютерах. Кроме того, в качестве экспортов в ней содержатся имена, которые можно найти в легитимной MSVCR100.dll».

В ходе анализа экземпляров малвари специалисты обнаружили различные версии дропперов, содержащих один и тот же набор функций. При этом в ряде случаев, например при атаках на Монголию, дроппер был подписан валидной цифровой подписью. По мнению экспертов Positive Technologies, она, скорее всего, была украдена, что также говорит о хорошей подготовке группировки.

APT31 активна по крайней мере с 2016 года. Предположительно, она имеет китайское происхождение и предоставляет данные китайскому правительству и государственным предприятиям для достижения политических, экономических и военных преимуществ. Ключевой интерес хакеров — кибершпионаж.

Среди целей злоумышленников — правительственный сектор, аэрокосмические и оборонные предприятия, а также международные финансовые компании и сектор высоких технологий. Жертвами группировки в разные годы становились правительство Финляндии, а также, предположительно, правительства Норвегии и Германии. Кроме того, группа атаковала организации и лица, близкие к кандидатам в президенты США во время предвыборной кампании 2020 года. В числе других целей группировки — аэрокосмические и оборонные предприятия, международные финансовые компании, сектор высоких технологий, телекоммуникационная отрасль и медиа.

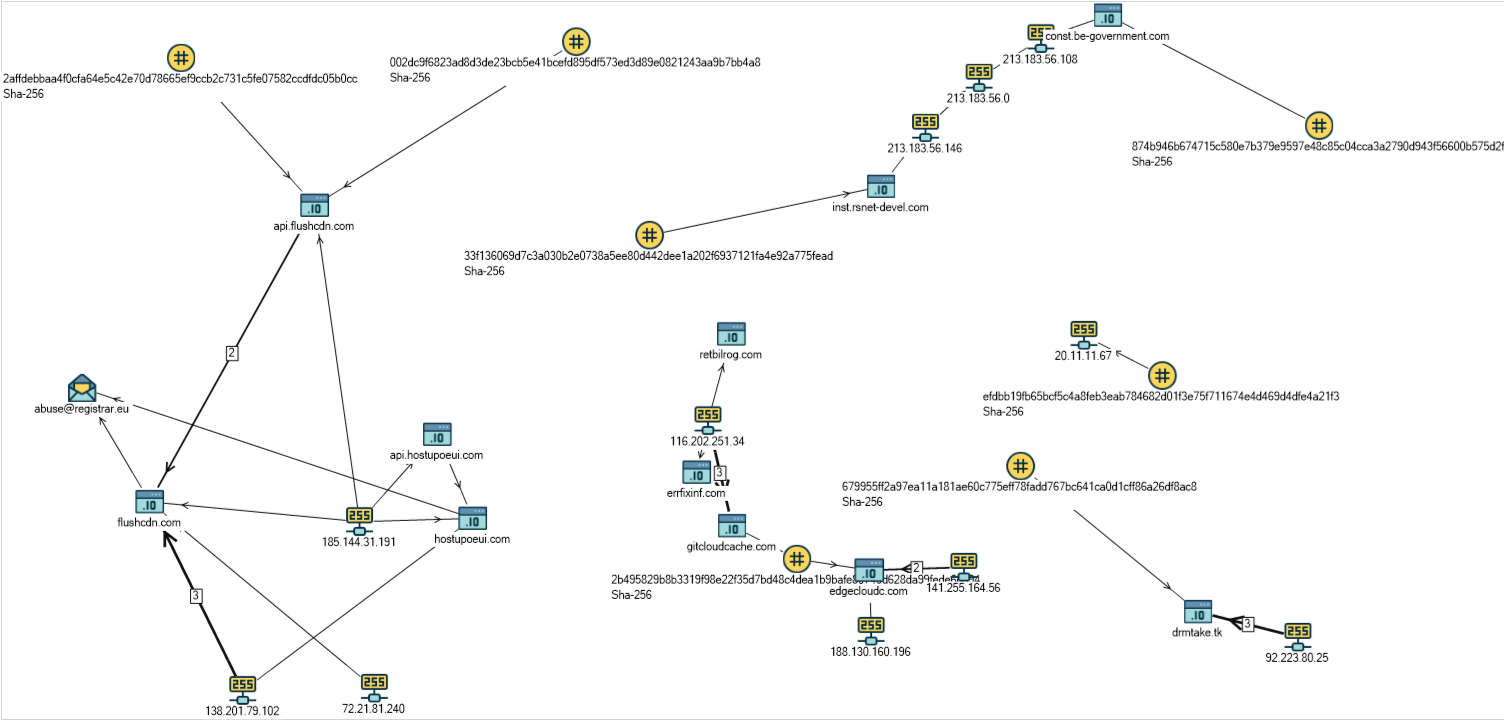

В одном из последних образцов мавлари APT31 исследователи обнаружили интересный домен inst.rsnet-devel[.]com, имитирующий домен федеральных органов государственной власти и органов государственной власти субъектов РФ для сегмента сети интернет. По мнению экспертов Positive Technologies, такой вредоносный домен предназначен для того, чтобы ввести в заблуждение как самих госслужащих, так и те компании, которые работают с госструктурами.

«За год у APT31 появились новые версии вредоносного ПО, которые злоумышленники сегодня активно используют, инфраструктура группы, как мы видим, тоже разрастается — все это, вкупе с тем, что ранее группировка не атаковала Россию, позволяет предположить, что она расширяет географию интересов на страны, где ее растущая активность может быть обнаружена, в частности на нашу страну, — рассказывает Денис Кувшинов, глава отдела исследования угроз ИБ Positive Technologies. — Мы полагаем, что в ближайшее время будет выявлено применение этой группой в атаках, в том числе на Россию, и другого инструментария, который можно будет идентифицировать по кодовому соответствию либо сетевой инфраструктуре».