Недавно на конференции Black Hat рассказали об уязвимостях удаленного выполнения кода в Microsoft Exchange, которые получили общее название ProxyShell. Теперь эксперты предупреждают, что хакеры уже сканируют интернет в поисках уязвимых устройств.

Название ProxyShell объединяет в себе три уязвимости, которые позволяют добиться удаленного выполнения кода без аутентификации на серверах Microsoft Exchange. Эти уязвимости эксплуатируют Microsoft Exchange Client Access Service (CAS), работающий на порту 443.

- CVE-2021-34473: Path Confusion без аутентификации, ведущий к обходу ACL (исправлено в апреле в KB5001779);

- CVE-2021-34523: повышение привилегий в Exchange PowerShell Backend (исправлено в апреле в KB5001779);

- CVE-2021-31207: запись произвольных файлов после аутентификации, что ведет к удаленному выполнению кода (исправлено в мае в KB5003435).

Хотя CVE-2021-34473 и CVE-2021-34523 были впервые раскрыты в июле, на самом деле, их тихо исправили еще в апрельском накопительном обновлении Microsoft Exchange KB5001779. Дело в том, что эти проблемы обнаружили исследователи Devcore, чья команда получила приз в размере 200 000 долларов за их использование на апрельском хакерском соревновании Pwn2Own 2021. Теперь же специалисты Devcore выступили с докладом на Black Hat и рассказали об уязвимостях Microsoft Exchange более подробно, а после выступления и вовсе опубликовали детальную статью о ProxyShell.

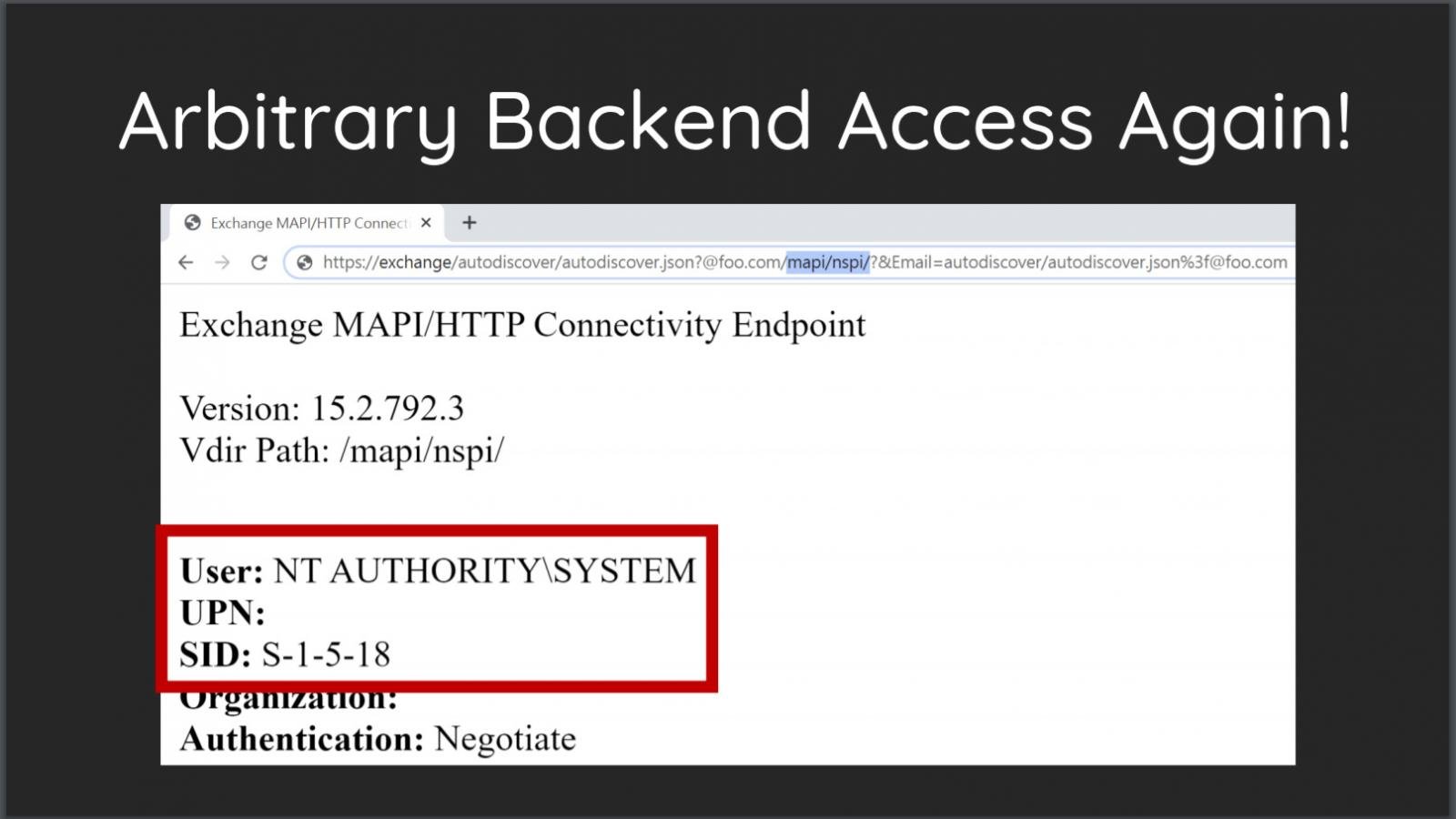

Исследователи рассказали, что один из компонентов ProxyShell нацелен на службу Microsoft Exchange Autodiscover, которая используется почтовым клиентом как простой способ автоматической настройки с минимальным вмешательством со стороны пользователя.

После публикации статьи экспертов, хакеры принялись сканировать сеть в поисках уязвимых перед ProxyShell устройств. Известный ИБ-исследователь Кевин Бомонт пишет в Twitter, что администраторам стоит использовать Azure Sentinel для проверки журналов IIS на наличие строк «/autodiscover/autodiscover.json» или «/mapi/nspi/», так как это означает, что злоумышленники просканировали сервер на предмет уязвимости. Также Бомонт напоминает, что патчи уже доступны и рекомендует установить их как можно скорее.

CVE-2021–34473 is one announced last month (but patch available in April). However, about 50% of internet exposed boxes aren't patched yet.

— Kevin Beaumont (@GossiTheDog) August 7, 2021