В Microsoft Exchange обнаружили опасную уязвимость, получившую название ProxyToken. Атакующий может воспользоваться этой проблемой, создавая запросы к веб-сервисам Exchange Control Panel (ECP) и похищая сообщения из почтового ящика жертвы. Исходно проблему обнаружил специалист VNPT ISC, который еще в марте 2021 года сообщил о ней экспертам Trend Micro Zero-Day Initiative (ZDI).

ProxyToken получила идентификатор CVE-2021-33766 и дает неаутентифицированным злоумышленникам доступ к настройкам почтовых ящиков пользователей, где они могут создать правило пересылки почты. В результате все письма будут доставлены не только пользователю, но и учетной записи, которую контролирует злоумышленник.

Как оказалось, корень проблемы заключается том, что фронтэнд-сайт Microsoft Exchange (Outlook Web Access, Exchange Control Panel) в основном работает как прокси для бэкэнда (Exchange Back End), которому передает запросы аутентификации. В установках Exchange, где активна функция Delegated Authentication, фронтэнд пересылает бэкэнду запросы, требующие аутентификации, и тот идентифицирует их по наличию файла cookie SecurityToken. Если в запросе /ecp присутствует непустой файл cookie SecurityToken, фронтэнд делегирует решение об аутентификации бэкэнду.

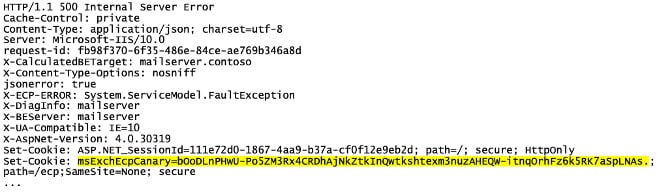

Однако конфигурация Microsoft Exchange по умолчанию не загружает для бэкэнда ECP-модуль, ответственный за делегирование процесса валидации (DelegatedAuthModule). В итоге запросы, содержащие непустой файл cookie с именем SecurityToken, которые перенаправляются с фронтэнда бэкэнду, не аутентифицируются, а ответы с ошибкой HTTP 500 раскрывают canary-токен Exchange Control Panel.

Патч для проблемы ProxyToken был выпущен Microsoft еще в июле, и еще тогда уязвимость была признана некритичной, ведь для успешной атаки злоумышленнику нужна учетная запись на том же сервере Exchange, где находится жертва.

Однако теперь специалисты Zero-Day Initiative раскрыли технические подробности о проблеме и отмечают, что некоторые администраторы Exchange настраивают свои серверы таким образом, что возможно создать правило для пересылки почты в произвольное место, и в таких случаях злоумышленнику не понадобятся учетные данные.

Хотя технические детали ProxyToken были опубликованы только сейчас, попытки использования уязвимости были зафиксированы еще три недели назад. По словам Рича Уоррена из NCC Group, 10 августа он был свидетелем множества попыток эксплуатации этой проблемы.

Most of the in the wild exploit attempts I have seen for this are from August 10th https://t.co/k9AH80uHw4 pic.twitter.com/oYaE1KB2II

— Rich Warren (@buffaloverflow) August 30, 2021