Специалисты Akamai пишут, что малварь Capoae проникает на сайты под управлением WordPress, устанавливает на них плагин с бэкдором, а затем использует систему для майнинга криптовалюты.

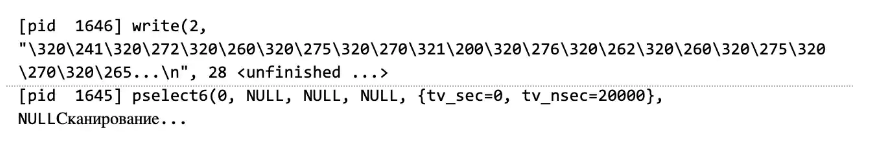

Эксперт Ларри Кэшдоллар предупреждает, что основная тактика подобной малвари — это распространение через уязвимые системы, а также взлом ненадежных учетных данных администраторов. Изученный образец вредоноса Кешдоллар назвал Capoae. Это весьма экзотичное сокращение от русского слова «Сканирование», так как во время анализа вредоноса исследователь сначала увидел лишь ASCII-символы.

Эта малварь доставляется на хосты под управлением WordPress посредством плагина download-monitor с бэкдором, который злоумышленники устанавливают на сайты после успешного подбора учетных данных. Атака также включает развертывание бинарника на Golang, причем обфусцированный пейлоад извлекается через GET-запрос, который вредоносный плагин делает, обращаясь к домену злоумышленников.

Также малварь может расшифровать и выполнить другие пейлоады: в основном бинарник на Golang эксплуатирует различные RCE-уязвимости в Oracle WebLogic Server (CVE-2020-14882), NoneCms (CVE-2018-20062) и Jenkins (CVE-2019-1003029 и CVE-2019-1003030), чтобы брутфорсом и не только проложить себе путь в систему и в конечном итоге запустить майнер XMRig.

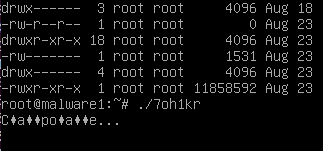

Не забывают злоумышленники и о том, что нужно действовать незаметно. Для этого они используют выглядящие максимально неподозрительно пути на диске и директории, где могут быть найдены настоящие системные файлы, а также создают файл со случайным шестизначным именем, который затем копируется в другое место (перед удалением малвари после выполнения).

«Использование в кампании Capoae множества уязвимостей и тактик подчеркивает, насколько серьезно операторы [этой малвари] намерены закрепиться в как можно большем количестве систем.

Хорошая новость заключается в том, что здесь по-прежнему работают те же методы защиты, которые мы рекомендуем использовать большинству организаций. Не используйте слабые учетные данные или учетные данные по умолчанию для серверов или развернутых там приложений. Убедитесь, что постоянно обновляете приложения с помощью последних исправлений безопасности, и время от времени проверяйте их», — резюмирует эксперт.