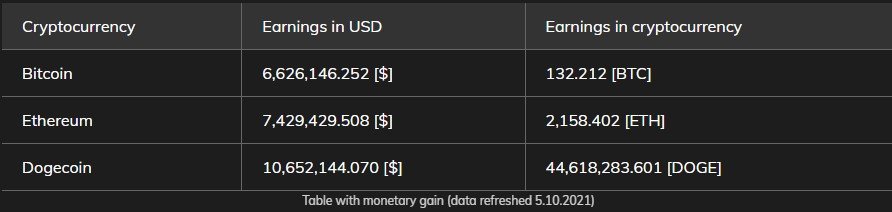

Ботнет MyKings (он же Smominru и DarkCloud) по-прежнему активен, и его операторы «зарабатывают» огромные суммы в криптовалюте: согласно исследованиям Avast, на кошельках злоумышленников хранится не менее 24 млн долларов США (около 1,72 миллиарда рублей) в Bitcoin, Ethereum и Dogecoin. Неизвестно, все ли средства были украдены благодаря MyKings, но, по крайней мере, часть этой суммы точно была получена с помощью этого ботнета.

MyKings — один из наиболее анализируемых ботнетов последних лет, и он особенно интересен для исследователей благодаря своей обширной инфраструктуре и многочисленным функциям, включая буткиты, майнеры, дропперы, решения для кражи данных из буфера обмена и многого другого.

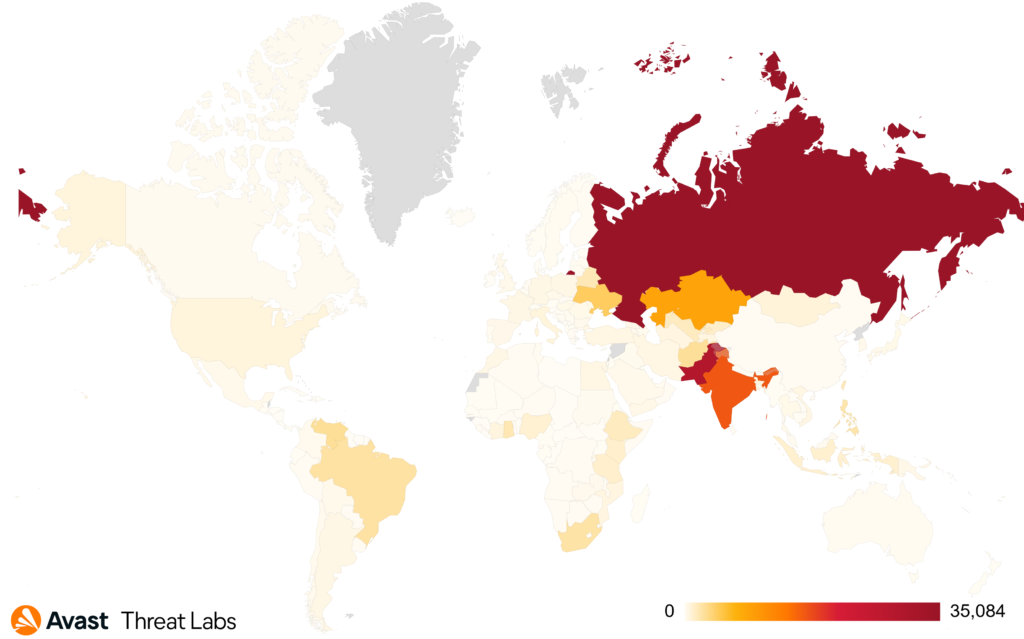

Аналитики Avast Threat Labs рассказывают, что собрали более 6700 уникальных образцов MyKings для анализа (с начала 2020 года). За этот же период времени продукция Avast защитила от этой малвари более 144 000 пользователей, и большинство атак произошло в России, Индии и Пакистане.

Принцип работы MyKings очень прост: после установки малварь все время отслеживает, что жертва копирует в буфер обмена. Обнаружив в буфере адрес криптовалютного кошелька пользователя, вредонос подменяет его адресом кошелька своих операторов. После этого, когда жертва вставляет из буфера (как она думает) верный адрес своего криптокошелька, на самом деле она вставляет адрес кошелька преступников. Таким образом криптовалюта отправляется в карманы злоумышленников.

Это простой, но очень эффективный прием: хакеры рассчитывают на то, что пользователи не заметят, что длинный и сложный номер счета изменился.

Ботнет использует множество криптовалютных кошельков, при этом суммы на некоторых из них довольно высоки. Avast сообщает, что криптовалюта в этих кошельках была собрана преимущественно с помощью подмены адресов в буфера обмена, а также майнинга.

Также сообщается, что эксперты Avast обнаружили новый метод монетизации, используемый операторами MyKings — через игровую платформу Steam. Последние версии малвари имеют новую систему манипулирования URL-адресами в модуле для кражи данных из буфера обмена. Эта система предназначена для перехвата URL торговых транзакций Steam. Модуль подменяет адрес торгового предложения, и поэтому принимающей стороной в сделке становится хакер, который в итоге похищает ценные игровые предметы пользователя.

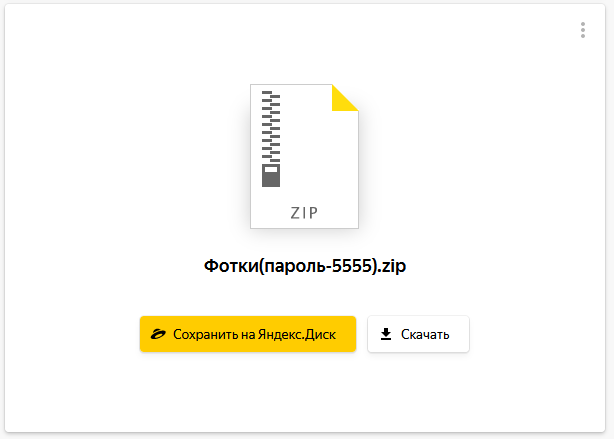

В MyKing есть похожая функциональность и для облачного сервиса «Яндекс.Диск»: в данном случае вредонос манипулирует URL-адресами, которые пользователь сообщает своим знакомым или коллегам. Подменные ссылки тоже ведут в «Яндекс.Диск», но указывают на архивы RAR или ZIP с названием «Фотки», которые доставляют на машины жертвы саму малварь MyKings.