Эксперты компании AT&T обнаружили новый ботнет BotenaGo. Малварь применяет более тридцати эксплоитов для атак на маршрутизаторы и другие устройства интернета вещей.

Как можно понять из названия, ботнет написан на языке Golang (Go), который в последние годы становится все популярнее у разработчиков малвари. Только 6 из 62 антивирусных продуктов на VirusTotal определяют BotenaGo как вредоноса (при этом некоторые идентифицируют его как вариацию Mirai).

Исследователи рассказывают, что BotenaGo использует 33 эксплоита для различных маршрутизаторов, модемов и NAS-устройств. Среди них есть эксплоиты для следующих проблем:

- CVE-2015-2051, CVE-2020-9377, CVE-2016-11021: маршрутизаторы D-Link;

- CVE-2016-1555, CVE-2017-6077, CVE-2016-6277, CVE-2017-6334: устройства Netgear;

- CVE-2019-19824: маршрутизаторы на базе Realtek SDK;

- CVE-2017-18368, CVE-2020-9054: маршрутизаторы и NAS компании Zyxel;

- CVE-2020-10987: продукция Tenda;

- CVE-2014-2321: модемы ZTE;

- CVE-2020-8958: 1GE ONU.

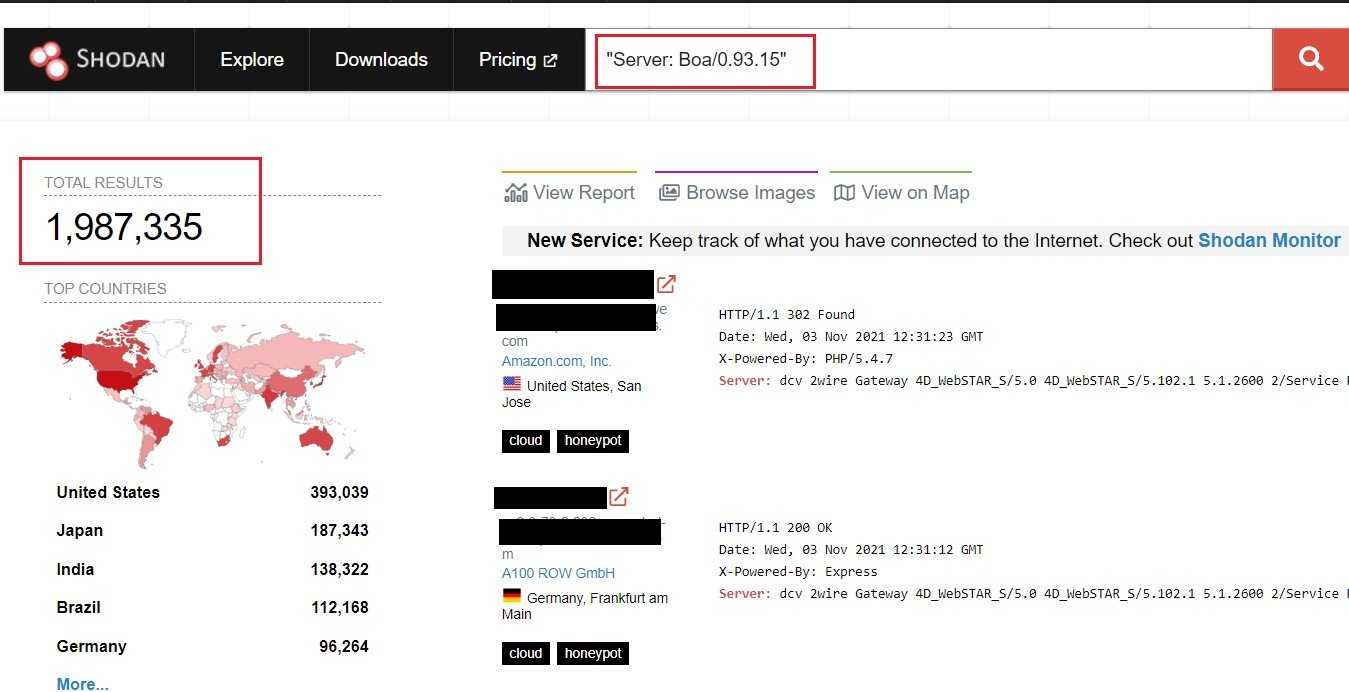

Благодаря такому количеству эксплоитов, малварь способна атаковать миллионы устройств. К примеру, эксперты пишут, что, по данным Shodan, один только уязвимый опенсорсный веб-сервер Boa, чья поддержка уже прекращена, по-прежнему используют более двух миллионов девайсов.

Отчет AT&T гласит, что вредонос использует разные ссылки для получения пейлоадов, в зависимости от атакуемого устройства. К сожалению, во время изучения малвари на сервере вообще не было полезных нагрузок, поэтому изучить их не удалось.

Кроме того, исследователи пишут, что пока не обнаружили активных коммуникаций между BotenaGo и сервером, который контролируют злоумышленники. Они дают этому три возможных объяснения:

- BotenaGo — это только часть (модуль) многоэтапной модульной атаки, и вовсе он не отвечает за связь с управляющим сервером.

- BotenaGo — это новый инструмент, используемый операторами Mirai на определенных машинах. Эту теорию подтверждают общие ссылки для пейлоадов.

- Малварь еще не готова к работе, и образец случайно попал в сеть.