Исследователи представили новую технику атак Blacksmith, основанную фаззинге, которая доказывает, что Rowhammer-атаки на современную память возможны и позволяют обойти существующие защитные механизмы. Стоит отметить, что многие авторы этой работы ранее принимали участие в создании похожей атаки TRRespass.

Напомню, что оригинальную атаку Rowhammer еще в 2014 году придумали эксперты из университета Карнеги-Меллона. Ее суть сводилась к тому, что определенное воздействие на ячейки памяти может привести к тому, что электромагнитное излучение повлияет на соседние ячейки, и значения битов в них изменятся. За прошедшие с тех пор годы исследователи успели доказать, что перед атаками Rowhammer может быть уязвима самая разная память, а также атаку научились эксплуатировать через JavaScript, успели приспособить против Microsoft Edge и виртуальных машин Linux. Существует даже вариация Rowhammer, представляющая опасность для устройств на Android, а эффективность атак научились повышать при помощи видеокарт.

В ответ на это производители внедрили в свои продукты Target Row Refresh (TRR) — комбинацию различных программных и аппаратных исправлений, созданных за прошедшие годы. В основном эти механизмы были эффективны и их хватало для защиты тогда еще новой памяти DDR4.

Однако в прошлом году экспертам удалось обойти TRR с помощью атаки TRRespass, которая так же основана на фаззинге и позволяет использовать старую добрую проблему Rowhammer против современных и защищенных продуктов.

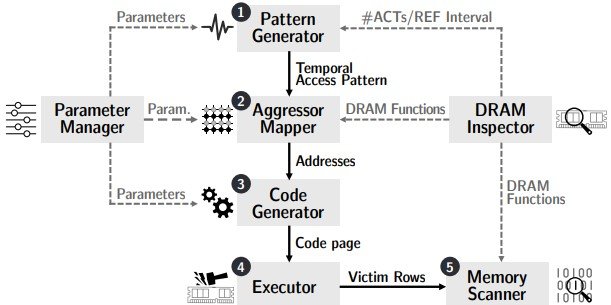

Но если атака TRRespass была эффективна против 14 из 40 протестированных модулей DIMM, достигнув успеха в 37,5% случае, новая атака Blacksmith демонстрирует эффективные Rowhammer-паттерны для всех 40 модулей DDR4 DIMM. Дело в том, что на этот раз исследователи не стали подходить к паттернам для «ударов» (hammering) равномерно, а вместо этого задействовали неравномерные структуры для обхода TRR. По словам экспертов, Blacksmith генерирует в среднем 87 раз больше переворотов, чем другие атаки.

Чтобы доказать, что это подобные атаки можно применять в жизни, команда экспертов провела тесты, которые позволили им получить приватные ключи для публичных ключей RSA-2048, используемых для SSH аутентификации.

«Наша работа подтверждает, что утверждения производителей DRAM о средствах защиты от Rowhammer ложны и соблазняют вас обманчивым чувством безопасности. Все развернутые в настоящее время средства защиты недостаточны для полной защиты от Rowhammer. Наши новые паттерны демонстрируют, что эксплуатация систем может быть куда проще, чем предполагалось ранее», — резюмируют специалисты.

Нужно отметить, что уже доступные на рынке модули DDR5 пока находятся с безопасности, так как в них TRR заменен на систему refresh management, которая делает масштабируемый фаззинг намного сложнее.