На этой неделе агентства по кибербезопасности из Австралии, Канады, Новой Зеландии, США и Великобритании выпустили совместные рекомендации по реагированию на множественные уязвимости, обнаруженные в библиотеке Log4j. Помимо рекомендаций также были опубликованы и бесплатные сканеры.

Как предсказывают многие ИБ-специалисты, проблемы в популярной библиотеке журналирования Log4j, которая входит в состав Apache Logging Project, останутся с нами надолго. Ранее мы уже рассказывали о проблемах в Log4j подробно, и как стало известно уже после выхода этой статьи, в библиотеке были найдены дополнительные баги.

Напомню, что уязвимостями в Log4j уже активно злоупотребляют майнеры, APT-группировки, операторы шифровальщиков (включая Khonsari, Conti и TellYouThePass) и другой малвари, включая известный банковский троян Dridex.

Теперь эксперты Агентства по кибербезопасности и защите инфраструктуры, организованного при Министерстве внутренней безопасности США (DHS CISA) и специалисты компании CrowdStrike выпустили собственные сканеры для обнаружения связанных с Log4j багов.

Сканер CISA предназначен для выявления веб-сервисов, уязвимых перед RCE-багами CVE-2021-44228 и CVE-2021-45046.

«Проект log4j-scanner создан членами опенсорсного сообщества разработчиков и командой CISA Rapid Action Force, чтобы помочь организациям выявлять потенциально уязвимые веб-сервисы, затронутые уязвимостями в Log4j», — поясняют эксперты.

По сути, сканер основан на аналогичных инструментах, в том числе на фреймворке, созданном компанией FullHunt для автоматического обнаружения ошибки CVE-2021-44228 (Log4Shell). Данный инструмент позволяет сканировать сетевые хосты в поисках Log4j RCE и обнаруживать обходы WAF, которые могут позволить злоумышленникам добиться выполнения кода.

CISA подчеркивает, что log4j-scanner обладает следующими функциями:

- поддержка списков URL-адресов;

- фаззинг более чем 60 заголовков HTTP-запросов;

- фаззинг для параметров HTTP POST;

- фаззинг для параметров JSON;

- поддерживается DNS callback для обнаружения и проверки уязвимостей;

- пейлоады для обхода WAF.

Похожий сканер на этой неделе представили и специалисты компании CrowdStrike. Инструмент получил название CrowdStrike Archive Scan Tool (или CAST).

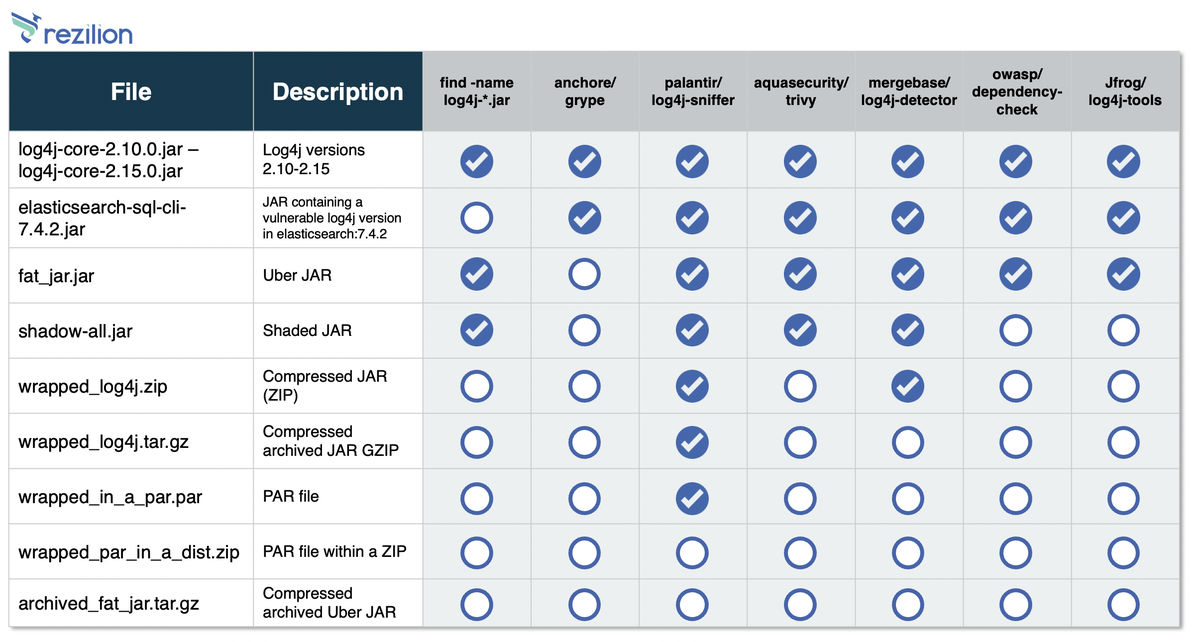

Йотам Перкаль (Yotam Perkal), руководитель исследования уязвимостей в компании Rezilion, протестировал некоторые сканеры для Log4J и обнаружил, не все они одинаково хорошо находят уязвимости.

В Rezilion провели проверку девяти наиболее популярных у ИБ-специалистов сканеров и пришли к выводу, что сложнее всего обнаружить Log4Shell в packaged ПО в производственных средах: файлы Java (такие как Log4j) могут быть вложены на несколько уровней в другие файлы, и поверхностный поиск их не обнаруживает. Перкаль резюмирует, что некоторые сканеры работают лучше других, но ни один из них не может обнаружить все потенциально опасные форматы.