Минувшей осенью исследователи из компании Pen Test Partners сообщали о небезопасности крайне необычных гаджетов — мужских поясов верности Cellmate, производства китайской компании Qiui.

Тогда аналитики писали, что у устройств множество проблем с безопасностью, и их могут удаленно блокировать и открывать и хакеры, а ручного управления для «аварийного» открывания или физического ключа для Cellmate попросту не предусмотрено. То есть заблокированные пользователи могли оказаться в крайне неприятной ситуации.

Основная проблема Cellmate заключалась в его API, который используется для связи между гаджетом и специальным мобильным приложением. API оказался открыт любому желающему и не защищен паролем, а из-за этого кто угодно может захватить контроль над устройством любого пользователя. Это не только могло позволить хакерам удаленно управлять Cellmate, но также помогало получить доступ к информации жертвы, включая данные о местоположении и пароли.

«Злоумышленнику не понадобится больше пары дней, чтобы получить всю базу данных пользователей и использовать ее для шантажа или фишинга», — предупреждали эксперты Pen Test Partners.

К сожалению, разработчики Cellmate не смогли сразу устранить все найденные исследователями проблемы, зато выпустили видео, в котором продемонстрировали, что аварийно открыть пояс верности все же возможно при помощи обычной отвертки. Отметим, что в настоящее время все уязвимости должны быть закрыты, и последняя версия приложения может считаться безопасной.

Однако, как теперь сообщает издание Bleeping Computer, со ссылкой на VXUnderground, приложение явно обновили не все, и мрачные прогнозы специалистов сбываются. Как выяснилось, вскоре после раскрытия информации о проблемах Cellmate хакеры стали атаковать пользователей приложения Qiui Cellmate и блокировать их устройства. За разблокировку у жертв требовали 0,02 биткоина (около 270 долларов по курсу на момент атак, порядка 720 долларов на сегодня).

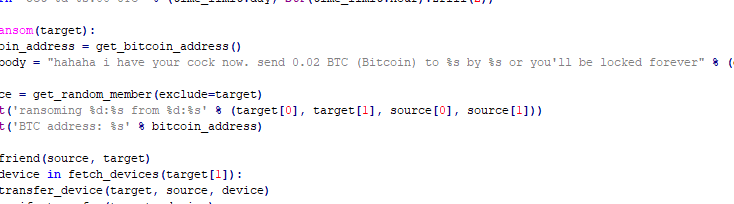

Исследователи VXUnderground уже опубликовали исходный код вымогателя ChastityLock, получив его от неназванных третьих лиц, в свою очередь получивших его от хакеров. Согласно уже появившемся анализу, малварь содержит код, который связывается с эндпоинтами API Qiui для извлечения информации о пользователях, отправки сообщений в приложения жертв и добавления друзей.

Журналисты пишут, что атакующие не только вымогали деньги у пользователей небезопасных секс-игрушек, но и издевались над своими жертвами. К примеру, после блокировки злоумышленники писали пострадавшим, что использовали магию, чтобы взять под контроль их гаджет. Однако, по данным издания, в итоге никто так и не заплатил хакерам выкуп.