Вредонос BRATA обзавелся новыми и опасными функциями, включая GPS-трекинг, использование нескольких каналов связи, а также сброс всех настроек устройства для удаления любых следов вредоносной активности.

BRATA был впервые обнаружен «Лабораторией Касперского» еще в 2019 году, и тогда он в основном атаковал бразильских пользователей. В декабре 2021 года, уже в отчете компании Cleafy, сообщалось, что малварь теперь активна и в Европе, где атакует пользователей электронного банкинга и ворует их учетные данные при участии мошенников, выдающих себя за специалистов службы поддержки банка.

Аналитики Cleafy продолжили следить за новыми функциями BRATA и теперь, в новом отчете рассказывают, что малварь продолжает развиваться.

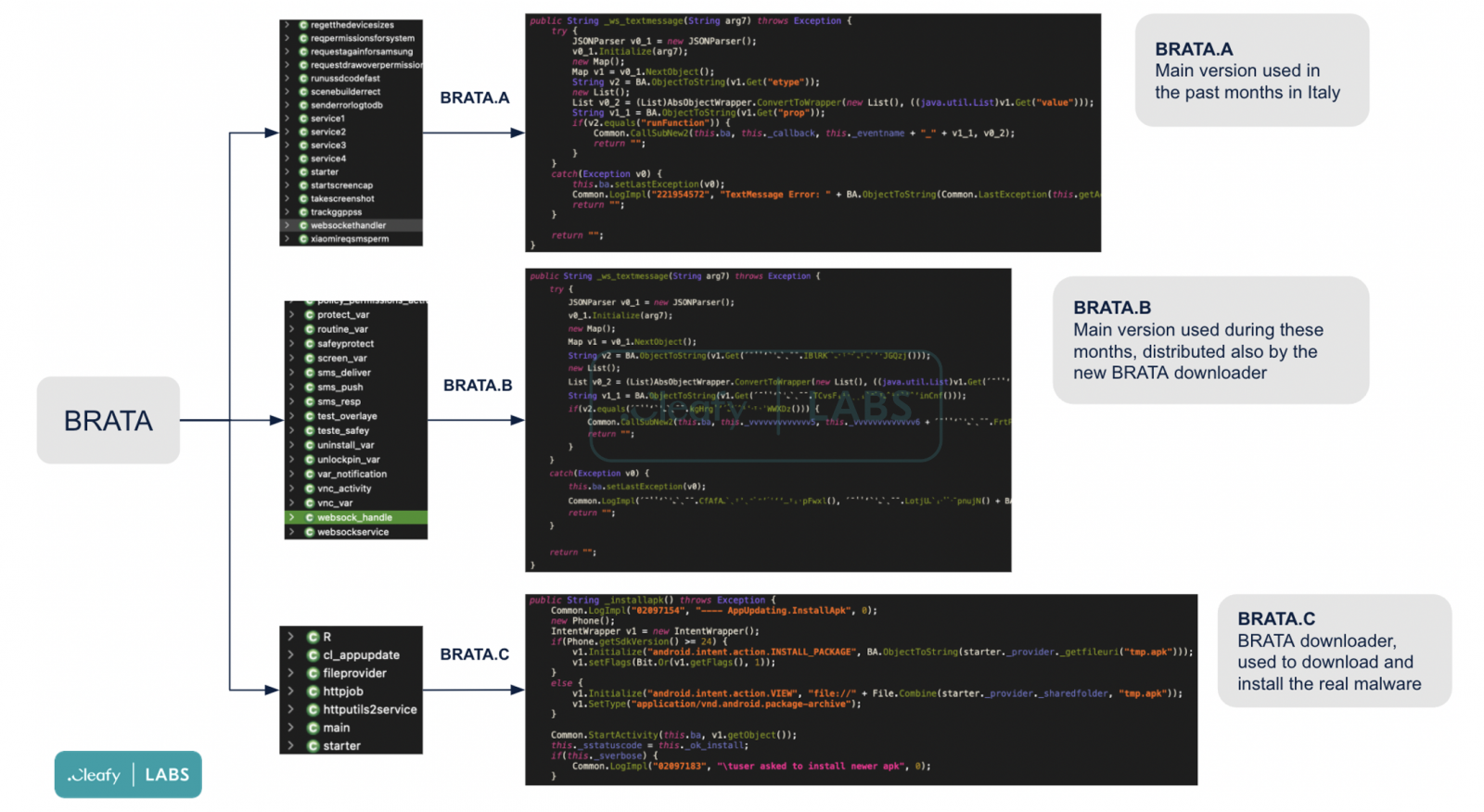

Последние версии малвари нацелены на пользователей электронных банкингов в Великобритании, Польше, Италии, Испании, Китае и Латинской Америке. Каждый вариант BRATA ориентирован на разные банки и содержит разные оверлеи, языки и даже скрывается в разных приложениях, предназначенных для разной целевой аудитории.

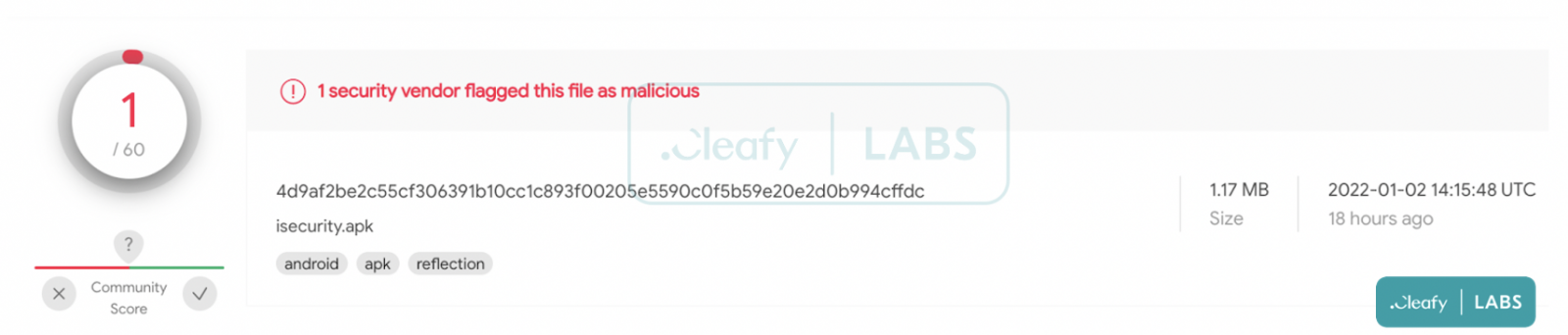

Авторы вредоноса используют во всех версиях похожие методы обфускации, включая упаковку файла APK в зашифрованный пакет JAR или DEX. Это помогает успешно обманывать антивирусы, что наглядно демонстрирует проверка VirusTotal. При этом BRATA активно ищет защитные решения на устройстве жертвы и пытается удалить обнаруженные, прежде чем перейти к этапу кражи данных.

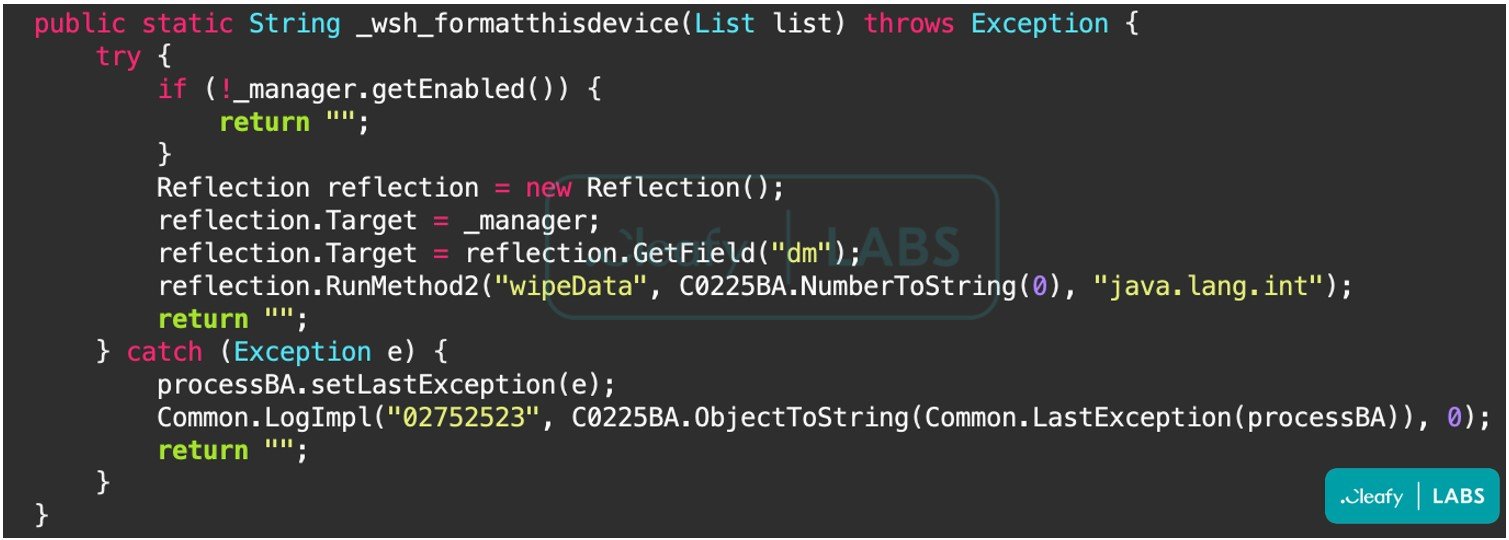

Среди новых функций, обнаруженных исследователями Cleafy, числятся кейлоггер с возможностью делать скриншоты; GPS-трекинг (хотя его назначение пока осталось для аналитиков загадкой); новые каналы связи для обмена данными с управляющим сервером (появилась поддержка HTTP и WebSockets); а также выполнение сброса устройства к заводским настройкам. К последнему хакеры прибегают в случаях, когда компрометация девайса успешно завершена и учетные данные уже украдены, или когда приложение обнаружило, что работает в виртуальной среде, то есть его пытаются изучить.

В сущности BRATA использует сброс к заводским настройкам в качестве аварийного «рубильника» для самозащиты, но при этом уничтожает все данные пользователя, практически без возможности восстановления.

Исследователи напоминают, что лучший способ избежать малвари для Android — устанавливать приложения только из Google Play Store, избегать APK-файлов с сомнительных сайтов, а также всегда сканировать их с помощью антивирусов перед запуском.