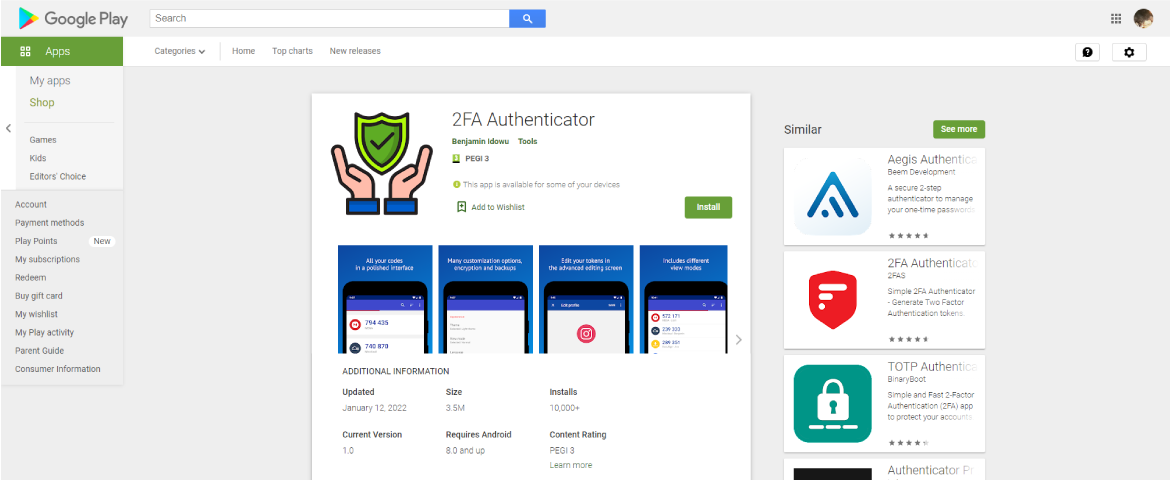

Приложение 2FA Authenticator, скачанное из Google Play Store около 10 000 раз, предлагало работающую двухфакторную аутентификацию, но также тайно устанавливало банковский троян Vultur. Малварь искала на зараженных устройствах финансовые данные и другую личную информацию.

Подозрительное приложение заметили аналитики компании Pradeo. 2FA Authenticator появилось в Google Play Store две недели назад и якобы представляло собой альтернативу другим 2FA-приложениям от Google, Twilio и других известных компаний.

Малварь Vultur была обнаружена экспертами ThreatFabric в прошлом году. Одним из особенностей банкера является использование реальной имплементации приложения для совместного использования экрана VNC, которое применяется зеркалирования экранов зараженных устройств. То есть злоумышленники могут в режиме реального времени собирать учетные данные и прочую конфиденциальную информацию с устройства жертвы.

Чтобы приложение 2FA Authenticator выглядел правдоподобно, его построили на базе исходного кода опенсорсного решения Aegis. Анализ показал, что в итоге приложение действительно работало и выполняло заявленные функции двухфакторной аутентификации. Но вместе с этим 2FA Authenticator собирал список всех приложений, установленных на устройстве и данные о географическом местоположении. Приложение также отключало экран блокировки Android, загружало сторонние приложения под видом «обновлений» и накладывало оверлеи на другие приложения, чтобы запутать пользователя.

Если зараженный девайс находился в нужной локации и на нем были установлены нужные приложения, на втором этапе атаки происходила установка банкера Vultur, который был запрограммирован на запись всего происходящего на экране, если запускалось одно из 103 банковских, финансовых или криптовалютных приложений.

Исследователи отмечают, что догадаться о вредоносной природе приложения можно было по запрашиваемым им разрешениям, которые включали:

- permission.QUERY_ALL_PACKAGES;

- permission.SYSTEM_ALERT_WINDOW;

- permission.REQUEST_INSTALL_PACKAGES;

- permission.INTERNET;

- permission.FOREGROUND_SERVICE;

- permission.RECEIVE_BOOT_COMPLETED;

- permission.DISABLE_KEYGUARD;

- permission.WAKE_LOCK.

Так как Aegis — инструмент простой и опенсорсный, ему просто не могли требоваться такие права. Еще одни верным признаком вредоносной активности была загрузка приложений под видом обновлений.

В настоящее время 2FA Authenticator уже удален из официального магазина приложений, однако с 12 по 26 января 2022 года его успели установить около 10 000 пользователей.