Исследователи предупреждают, что вредонос Roaming Mantis нацелился на пользователей Android и iPhone в Германии и Франции, используя для атак вредоносные приложения и фишинг.

Напомню, что Roaming Mantis был обнаружен еще в 2018 году. Изначально он атаковал пользователей из Японии, Кореи, Китая, Индии и Бангладеш, но затем «заговорил» еще на двух десятках языков (в том числе и на русском) и начал быстро распространяться по другим странам.

Малварь использовала взломанные роутеры, чтобы заражать смартфоны и планшеты, работающие под управлением Android, перенаправляла устройства на базе iOS на фишинговый сайт, а также запускала майнинговые скрипты CoinHive на десктопах и ноутбуках. Для всего этого применялась техника DNS hijacking — подмена DNS, из-за чего атаки зачастую удавалось обнаружить не сразу.

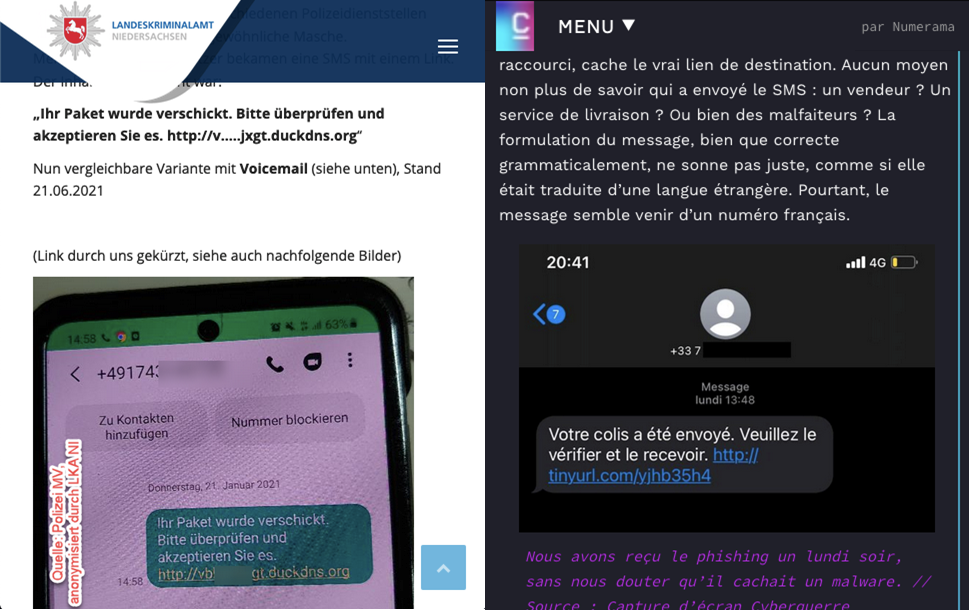

Сейчас для распространения вредоноса также используется SMS-фишинг (такие атаки порой называют «смишинг»), при помощи которого хакеры продвигают вредоносные приложения для Android в виде отдельных APK-файлов, то есть не из Google Play Store.

Как сообщает «Лаборатория Касперского», новые версии Roaming Mantis используют троян Wroba и в основном нацелены на пользователей из Франции и Германии, рассылая вредоносные SMS и ссылки на зараженные сайты. Целью Wroba является кража информации об электронном банкинге жертвы, и он автоматически распространяется с помощью SMS-сообщений по всему списку контактов зараженного устройства.

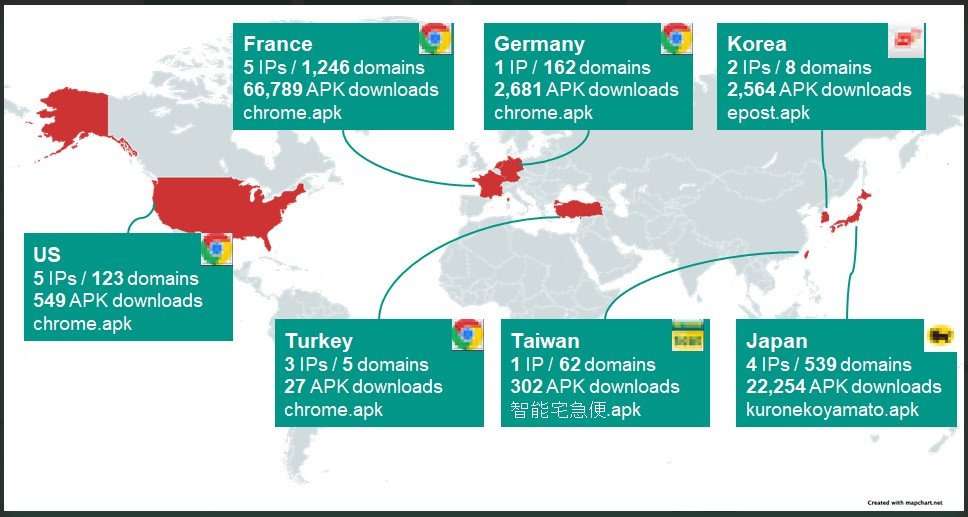

Переход по ссылке из такого SMS, если URL был открыт с устройства Apple, перенаправляет жертву на фишинговую страницу, где хакеры попытаются похитить учетные данные пользователя для входа в аккаунт Apple. В случае если жертва использует устройство Android, она попадает на другую целевую страницу, которая предлагает установить малварь, замаскированную под приложение для Android. Обычно вредонос маскируется под Google Chrome или приложения Yamato и ePOST.

Ниже приведена статистика загрузок малвари всего за один день в сентябре 2021 года, то есть речь идет о десятках тысяч загрузок APK в странах Европы.

По сравнению с прошлыми вариантами Wrogba претерпел изменения и теперь написан на Kotlin. В общей сложности малварь может выполнить 21 вредоносную команду, включая две новые: get_gallery и get_photo, которые предназначены для кражи фотографий и видеозаписей жертвы. По мнению исследователей, это может применяться с целью финансового мошенничества, кражи личных данных, шантажа и вымогательства (в случае кражи конфиденциальных данных).

«Один из возможных сценариев [атаки] заключается в том, что преступники похищают данные водительских прав, карт медицинского страхования или банковских карт, чтобы подписываться на сервисы, где платежи осуществляются через QR-коды или с сервисы мобильных платежей. Также преступники могут использовать украденные фото для получения денег другими способами, включая шантаж и сексуальное вымогательство», — говорят специалисты.