В минувшие выходные разработчики Adobe выпустили экстренное обновление для исправления уязвимости нулевого дня в Magento и Adobe Commerce. Компания предупредила, что проблемой уже активно злоупотребляли хакеры.

0-day получил идентификатор CVE-2022-24086 (9,8 балла из 10 по шкале CVSS) и представляет собой ошибку, допускающую удаленное выполнение произвольного кода без аутентификации. По данным Adobe, корень проблемы заключался в некорректной проверке ввода.

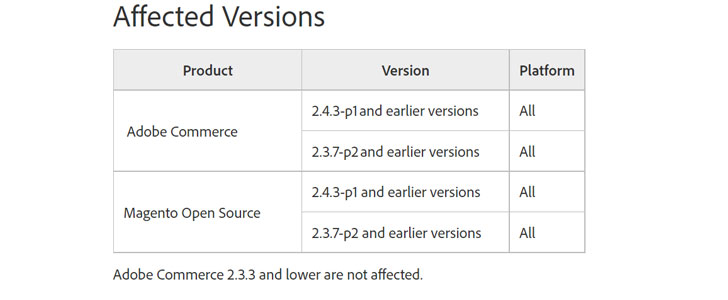

Уязвимыми считаются все ресурсы, работающие под управлением Adobe Commerce и Magento Open Source версий 2.4.3-p1 и 2.3.7-p2 и ниже, а их администраторам рекомендуется обновиться как можно скорее. При этом подчеркивается, что сайты, работающие под управлением Adobe Commerce 2.3.3 и более ранних версий, уязвимость не затрагивает.

Отмечается, что операторы ресурсов, использующих Magento 2 (версий от 2.3.3 и до 2.3.7), могут установить вышедший патч вручную, поскольку этот процесс требует изменения всего нескольких строк.

В бюллетене безопасности компания описывает атаки, связанные с этим багом, как «очень ограниченные» и связанные с Adobe Commerce, то есть до массовой эксплуатации проблемы дело пока не дошло.

Пока неясно, насколько сложна эксплуатация CVE-2022-24086, но, похоже, что это не простой процесс. Издание Bleeping Computer цитирует ИБ-эксперта Виллема де Гроота, основателя и управляющего директора компании Sansec, который заявил, что он пока не видел полной цепочки атак с удаленным выполнением кода, а это указывает на то, что «это не тривиальный эксплоит».

«Если вы используете Magento 2.3.3 или ниже, вы не подвержены этой уязвимости напрямую. Тем не менее, Sansec все равно рекомендует установить данный патч вручную», — говорят специалисты Sansec.