ИБ-эксперты из Ahn Lab обнаружили новую волну атак на уязвимые серверы Microsoft SQL (MS SQL), в ходе которых на машины устанавливают маяки Cobalt Strike, что приводит к более глубокому проникновению в сеть жертвы и последующему заражению вредоносным ПО.

Атаки начинаются с того, что злоумышленники ищут серверы с открытым TCP-портом 1433, которые, вероятно, представляют собой серверы MS-SQL. Затем хакеры осуществляют брутфорс-атаку и взламывают пароль администратора (то есть целевой пароль должен быть весьма слабым).

Получив доступ к учетной записи администратора и проникнув на сервер, злоумышленники развертывают там криптовалютные майнеры, такие как Lemon Duck, KingMiner и Vollgar, а также создают бэкдор с помощью Cobalt Strike, чтобы закрепиться в системе и позже осуществить боковое перемещение.

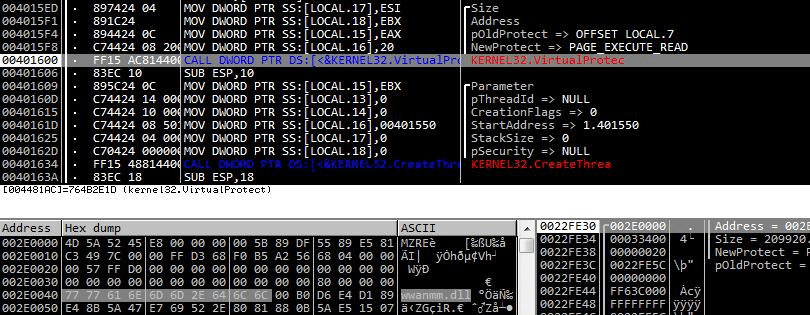

Маяки Cobalt Strike загружаются через cmd.exe и powershell.exe, а внедряются и выполняются в MSBuild.exe, чтобы избежать обнаружения. После выполнения маяк встраивается в легитимный процесс wwanmm.dll, где и ожидает команд от своих операторов, оставаясь скрытым внутри системного файла.

Эксперты напоминают, что для защиты от таких атак стоит использовать надежный пароль, размещать сервер за брандмауэром, регистрировать и отслеживать любые подозрительные действия, а также своевременно устанавливать доступные обновления безопасности.

Cobalt Strike — это легитимный коммерческий инструмент, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию. К сожалению, он давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков.

Хотя инструмент недоступен для рядовых пользователей и полная версия оценивается примерно в 3500 долларов за установку, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские, взломанные и незарегистрированные версии).