На прошлой неделе стало известно, что еще в январе текущего года хак-группа Lapsus$ скомпрометировала крупного поставщика систем управления доступом и идентификацией, компанию Okta, и атака затронула около 2,5% клиентов. В период с 16 по 21 января 2022 года хакеры имели доступ к ноутбуку инженера службы поддержки и, как теперь признают в компании, информацию о взломе следовало обнародовать раньше.

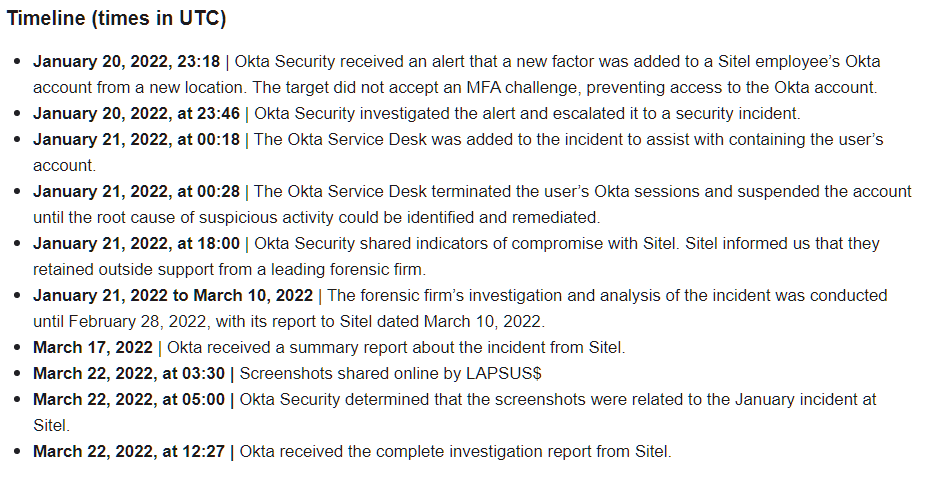

В блоге компании представители Okta выразили сожаление, что не раскрыли подробности о взломе Lapsus$ раньше, а также поделились детальной подробной хронологией инцидента и его расследования. Отмечу, что после новости о взломе акции компании подешевели на 20% менее чем за неделю.

Как оказалось, взлом затронул Sitel, стороннего поставщика услуг поддержки клиентов Okta.

«20 января 2022 года команду Okta Security уведомили о том, что в учетную запись инженера службы поддержки клиентов Sitel был добавлен новый фактор. Этим фактором был пароль. Хотя эта конкретная попытка [атаки] не увенчалась успехом, из предосторожности мы обнулили эту учетную запись и уведомили о случившемся Sitel, а те привлекли для проведения расследования ведущих киберкриминалистов», — рассказывают в компании.

В Okta говорят, что допустили ошибку на данном этапе, ведь, в конечном счете, именно сама Okta несет ответственность за своих контрактных поставщиков услуг (таких как Sitel). Также в заявлении подчеркивается, что в январе масштаб инцидента серьезно недооценили, ведь тогда казалось, что все ограничилось неудачной попыткой захвата аккаунта инженера службы поддержки Sitel. Во всяком случае, к таким выводам пришли привлеченные к расследованию инцидента киберкриминалисты.

«В то время мы не осознавали, что существует риск для Okta и наших клиентов. Мы должны были более активно требовать информацию от Sitel. В свете доказательств, которые мы собрали за последнюю неделю, стало ясно, что тогда мы приняли бы другое решение, если бы располагали всеми фактами, которые обладаем сегодня».

В Okta еще раз подтвердили, что атака затронула только 2,5% (366 компаний) клиентов, а также подчеркнули, что скомпрометированная учетная запись инженера Sitel могла использоваться для неоднократного сброса паролей пользователей, но не могла применяться для входа в их учетные записи, имела ограниченный доступ к заявкам Jira и системам поддержки, а также не имела возможности загружать, создавать или удалять записи о клиентах.

Напомню, что хакеры еще на прошлой неделе оспаривали утверждение Okta о том, что в целом взлом не увенчался успехом, утверждая, что они «зашли на портал [от имени] суперпользователя с возможностью сбросить пароль и МФА для ~95% клиентов».