ИБ-эксперты компании Avast обнаружили сервис Parrot TDS (Traffic Direction System), который опирается в работе на взломанные серверы, где размещены 16 500 сайтов университетов, муниципальных органов власти, контент для взрослых и личные блоги.

Как в других подобных случаях, Parrot используется для вредоносных кампаний, в рамках которых потенциальных жертв, соответствующих определенному профилю (учитываются местоположение, язык, операционная система, браузер), перенаправляют на мошеннические ресурсы, такие как фишинговые сайты и сайты с малварью. По сути, злоумышленники покупают услуги TDS для фильтрации входящего трафика и перенаправления жертв в нужный им пункт назначения с вредоносным контентом.

Справедливости ради нужно сказать, что TDS нередко используются на вполне законных основаниях, рекламодателями и маркетологами, хотя некоторые подобные сервисы в прошлом применялись и для проведения спам-кампаний.

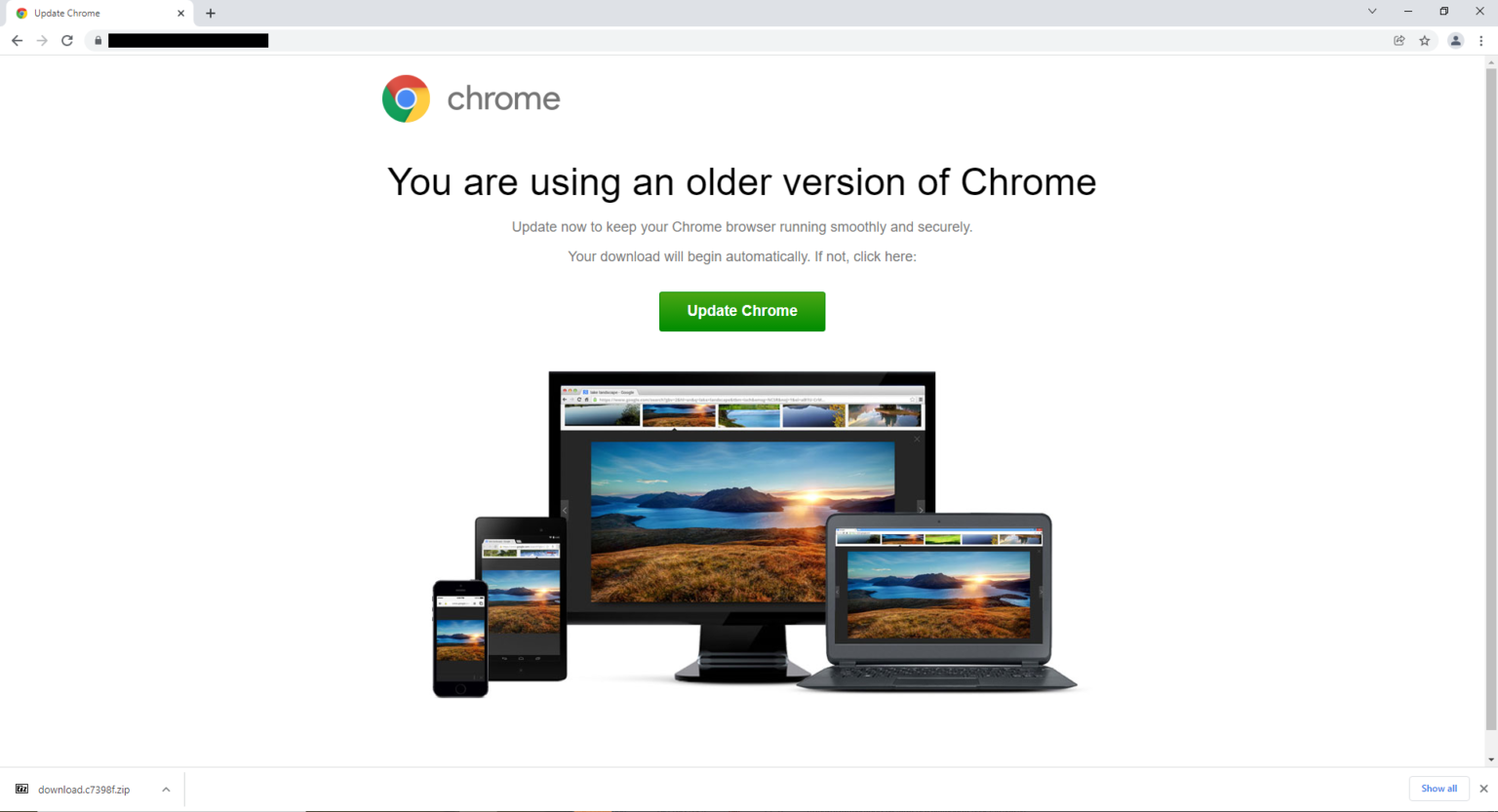

Аналитики пишут, что в настоящее время Parrot TDS используется для кампании под названием FakeUpdate, которая в основном распространяет трояны удаленного доступа (RAT) через поддельные уведомления об обновлениях.

Эта кампания стартовала в феврале 2022 года, однако первые признаки активности Parrot можно было заметить еще в октябре 2021 года.

«Одно из главных отличий Parrot TDS от других TDS — насколько широко он распространен и сколько у него потенциальных жертв, — комментирует Avast. — Найденные нами скомпрометированные сайты, по-видимому, не имеют ничего общего, кроме серверов, на которых размещены их плохо защищенные CMS, такие как WordPress».

Злоумышленники устанавливают на такие серверы веб-шеллы, а затем копируют их в различные места под одинаковыми именами. Отсюда и название Parrot – от английского «попугай», повторяющий оно и то же снова и снова.

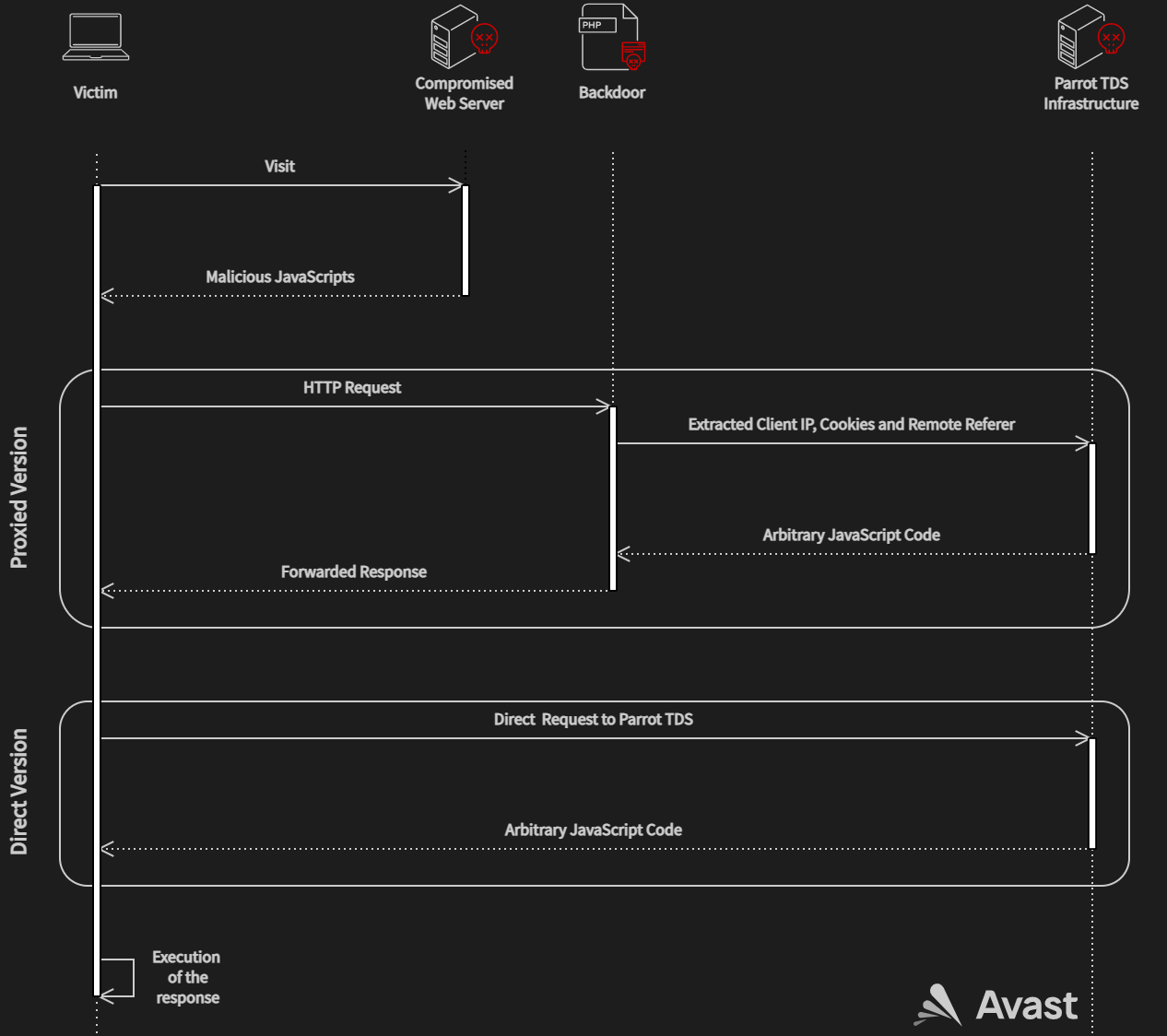

Кроме того, злоумышленники используют бэкдор в формате PHP-скрипта, который извлекает информацию о клиенте и перенаправляет запросы на управляющий сервер Parrot TDS. В некоторых случаях операторы используют ярлык без PHP-скрипта, отправляя запросы напрямую в инфраструктуру Parrot.

При этом фильтрация пользователей работает настолько точно, что среди тысяч перенаправленных пользователей злоумышленники могут нацелиться на конкретного человека, говорят эксперты. В итоге пользователей перенаправляют на уникальные URL-адреса, основываясь на обширной сводке об их аппаратном, программном и сетевом профиле.

Полезной нагрузкой чаще всего выступает RAT NetSupport, настроенный на работу в автоматическом режиме, что обеспечивает его операторам прямой доступ к скомпрометированным машинам. Также на некоторых зараженных серверах размещены фишинговые сайты. Их целевые страницы напоминают настоящую страницу входа Microsoft, и посетителей просят ввести учетные данные от своей учетной записи.

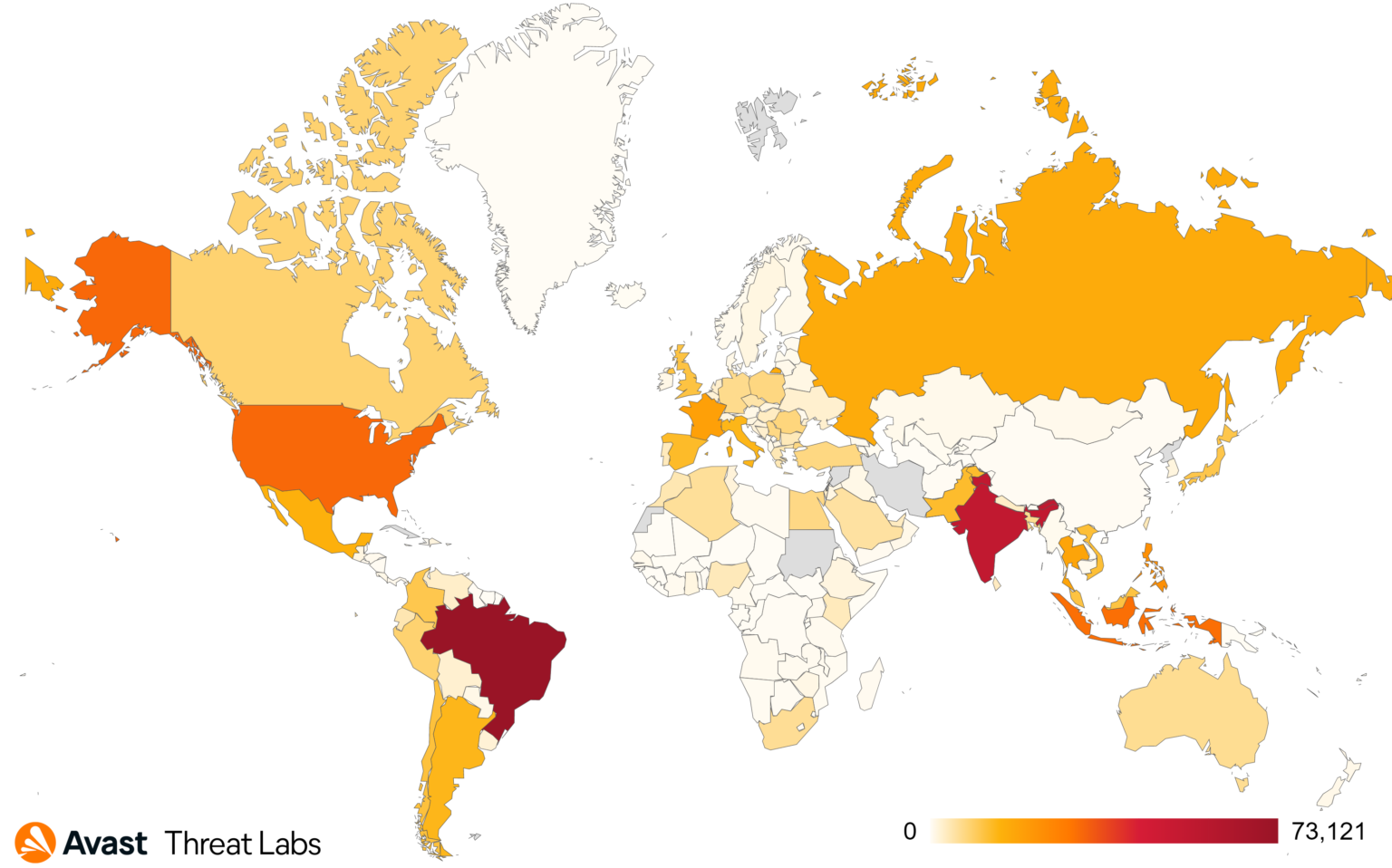

Аналитики Avast сообщают, что только в марте 2022 года им удалось защитить от посещения зараженных сайтов более 600 000 клиентов, что указывает на огромные масштабы Parrot TDS. Большинство пользователей, ставших жертвами вредоносных перенаправлений, находились в Бразилии, Индии, США, Сингапуре и Индонезии.