Аналитики из Red Canary обнаружили новую малварь для Windows, которая обладает возможностями червя и распространяется с помощью USB-накопителей. Вредонос, получивший имя Raspberry Robin, активен как минимум с сентября 2021 года.

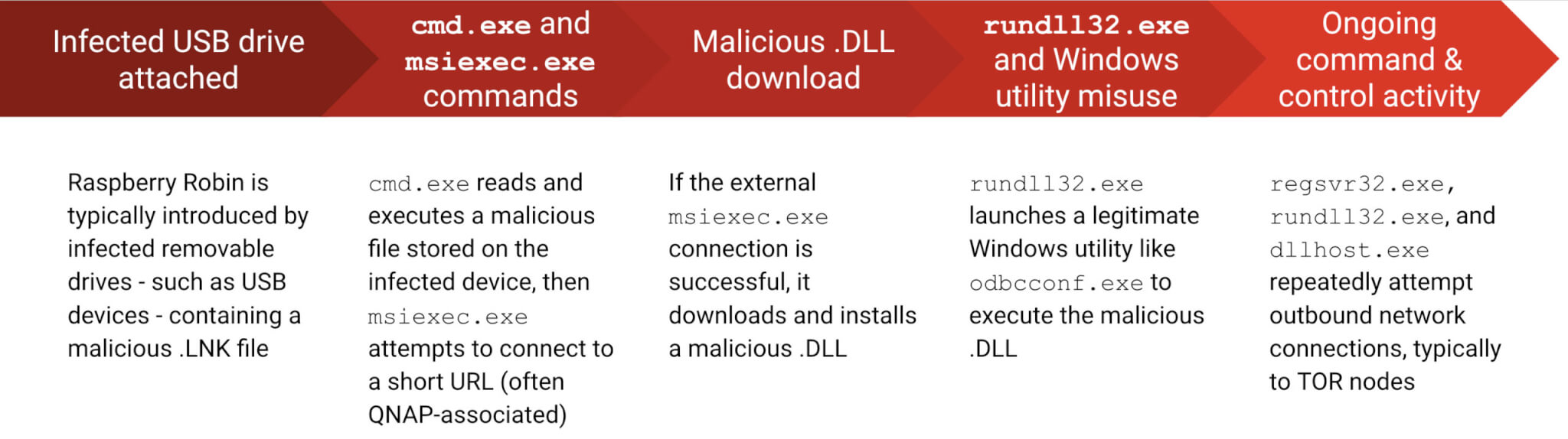

Исследователи пишут, что обнаружили малварь в сетях нескольких своих клиентов, среди которых были неназванные компании из технологического и производственного секторов. Вскоре выяснилось, что Raspberry Robin распространяется во время подключения к машине зараженного USB-накопителя, содержащего вредоносный файл .LNK. После червь запускает в системе новый процесс, используя cmd.exe для запуска вредоносного файла, хранящегося на зараженном девайсе.

Для доступа к управляющим серверам вредонос использует Microsoft Standard Installer (msiexec.exe), причем исследователи считают, что C&C-серверы размещены на скомпрометированных устройствах Qnap и используют выходные узлы Tor в качестве дополнительной инфраструктуры.

«Хотя [обычно] msiexec.exe загружает и запускает легитимные установочные пакеты, злоумышленники используют его для доставки вредоносного ПО, — объясняют специалисты. — Raspberry Robin использует msiexec.exe, чтобы подключиться к вредоносному домену из внешней сети».

Хотя пока эксперты не уверены, как именно малварь закрепляется в зараженных системах, они подозревают, что та устанавливает вредоносные DLL-файлы (1, 2) на скомпрометированные машины, чтобы предотвратить удаление между перезагрузками.

Raspberry Robin запускает DLL с помощью двух других легитимных утилит Windows: fodhelper и odbcconf. Первый позволяет обойти User Account Control (UAC), а второй помогает выполнить и сконфигурировать DLL.

При этом исследователи признают, что им пока не удалось выяснить, как и где Raspberry Robin заражает внешние устройства. Предполагается, что это вообще происходит в оффлайне. Также пока остается без ответа и другой важный вопрос: какова конечная цель операторов Raspberry Robin?