В репозитории PyPI снова обнаружили вредоносные пакеты. На этот раз библиотеки были пойманы на краже конфиденциальной информации, включая учетные данные от AWS, причем после похищения информация хранилась в файлах .TXT, доступная всем желающим.

Очередную проблему в PyPT обнаружили специалисты компании Sonatype. Они рассказывают, что подозрительную активность проявили следующие пакеты:

- loglib-modules;

- pyg-modules;

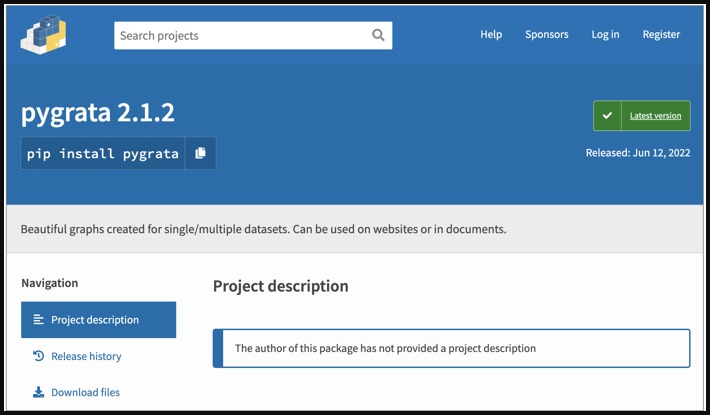

- pygrata;

- pygrata-utils;

- hkg-sol-utils.

Тогда как первые два пакета пытались имитировать названия реально существующих популярных проектов, стремясь обмануть невнимательных или неопытных пользователей, три других не имели выраженного трагетинга. При этом отмечается, что все пять библиотек демонстрировали схожий код и связи.

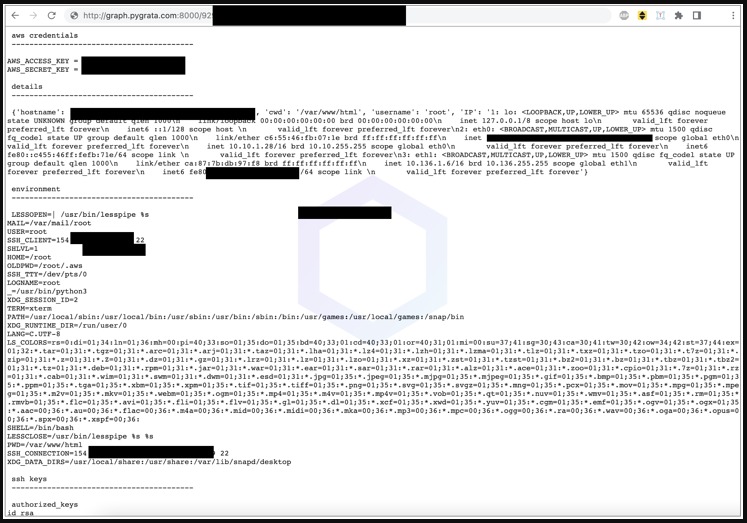

Эксперты пишут, что пакеты loglib-modules и pygrata-utils были созданы для кражи данных, в том числе учетных данных от AWS, информации о сетевом интерфейсе и переменных среды. При этом пакет почти одноименный пакет pygrata не имел собственной функциональности для кражи данных, но использовал pygrata-utils в качестве зависимости. По этой причине четыре вредоносных пакета были удалены из PyPI практически сразу после обнаружения, а pygrata задержалась в репозитории дольше, ведь сама по себе эта библиотека не представляла угрозы.

Одной из наиболее интересных особенностей этой кампании стало то, что после передачи данных в домен PyGrata[.]com, украденные учетные данные хранились в файлах .TXT, в открытом виде. Хуже того, эндпоинт оказался защищен из рук вон плохо, поэтому аналитики смогли получить к нему доступ и изучить украденную информацию.

Стараясь действовать этично и помня о том, что они могли что-то упустить, исследователи связались с владельцами домена, сообщив им о своих выводах и запросив объяснения. Вскоре после этого эндпоинт пропал из открытого доступа, а Sonatype так и не получила ответа. Похоже, это говорит о том, что кража данных осуществлялась отнюдь не в исследовательских целях.

Эксперты Sonatype отмечают, что даже если речь шла о каком-то пентесте, и операторы этой кампании не собирались злоупотреблять украденной информацией, присутствие перечисленных пакетов в PyPI все равно подвергало пользователей риску, так как их учетные данные в конечном итоге все равно утекли на сторону и оказались свободно доступны всем желающим.