Специалисты Lumen Black Lotus Labs обнаружили новый троян удаленного доступа (RAT) ZuoRAT, который с 2020 года использовался для взлома роутеров удаленных сотрудников в Северной Америке и Европе. То есть вредонос появился еще в первые месяцы пандемии COVID-19, но оставался незамеченным более двух лет.

Исследователи пишут, что сложность этой таргетированной кампании, а также тактики и методы «работы» злоумышленников указывают на то, что за ZuoRAT стоят некие правительственные хакеры.

Как уже было сказано выше, начало этой кампании совпало с повсеместным переходом на удаленную работу после начала пандемии COVID-19, что резко увеличило количество маршрутизаторов (включая устройства Asus, Cisco, DrayTek и NETGEAR), используемых сотрудниками для удаленного доступа к корпоративным сетям.

«Неожиданный переход к удаленной работе, вызванный пандемией, позволил изощренным злоумышленникам воспользоваться этой возможностью, чтобы подорвать традиционную позицию глубокоэшелонированной защиты многих хорошо зарекомендовавших себя организаций», — говорят в Lumen Black Lotus Labs.

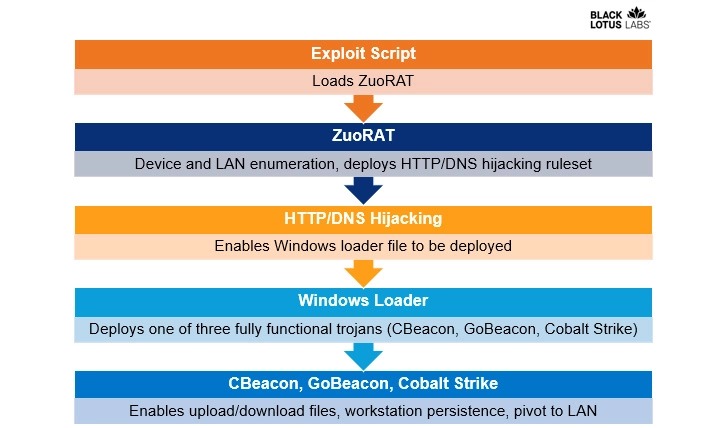

Первоначальный доступ к роутерам хакеры получали путем поиска известных неисправленных уязвимостей, которые затем применялись для загрузки инструмента удаленного доступа. Получив доступ к сети, злоумышленники доставляли жертве загрузчик шелл-кода для следующего этапа атаки, который уже применялся для доставки Cobalt Strike и кастомных бэкдоров, включая CBeacon и GoBeacon, которые были способны выполнять произвольные команды.

Исследователи говорят, что малварь этой хак-группы способна проводить углубленную разведку целевой сети, собирать трафик, перехватывать сетевые коммуникации, и в целом описывают вредоноса как сильно модифицированную версию известного вредоноса Mirai.

«ZuoRAT — это файл MIPS, скомпилированный для SOHO-маршрутизаторов, который способен перехватывать пакеты, передаваемые через зараженное устройство, и выполнять атаки типа man-in-the-middle (перехват DNS и HTTPS на основе заранее определенных правил)», — пишут эксперты.

Также у малвари есть активная функция сбора TCP-соединений через порты 21 и 8443, которые связаны с FTP и просмотром веб-страниц, что потенциально позволяет следить за интернет-активностью жертвы, находящейся за скомпрометированным маршрутизатором.

Среди других возможностей ZuoRAT перечислены функции для отслеживания трафика DNS и HTTPS. Это делается с целью перехвата запросов и перенаправления жертв на вредоносные домены с использованием предустановленных правил, которые генерируются и хранятся во временных каталогах.

Также ZuoRAT позволял хакерам продвигаться дальше по сети жертвы, для компрометации других устройств и последующего развертывания дополнительных пейлоадов (например, маяков Cobalt Strike). Во время таких атак применялись уже упомянутые трояны CBeacon и GoBeacon.

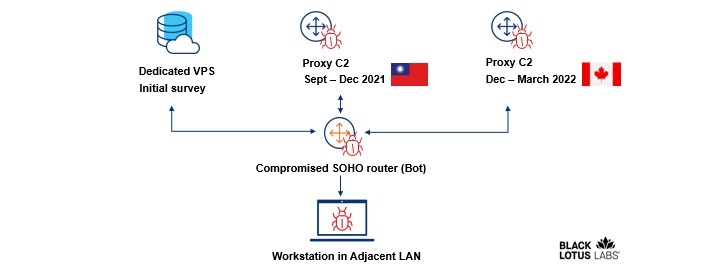

При этом хакеры предпринимали различные шаги для сокрытия своих действий. Так, за атаками стояла сложная, многоступенчатая инфраструктура управляющих серверов, которая включала использование виртуального частного сервера для распространения первоначального RAT-эксплоита, а также использование самих скомпрометированных маршрутизаторов в качестве прокси-серверов C&C.

Исследователи отмечают, что как и большинство малвари для маршрутизаторов, ZuoRAT не выдерживает перезагрузки. Простой перезапуск зараженного устройства удалит исходный эксплоит ZuoRAT, хранящийся во временном каталоге. Однако для полного восстановления зараженных дейвасов эксперты советуют осуществить сброс к заводским настройкам. Также подчеркивается, что подключенные к взломанному роутеру устройства могут быть заражены уже другим вредоносным ПО, и вылечить их столь же просто не получится.