В прошлом году стало известно, что правоохранители создали и несколько лет поддерживали собственную платформу для зашифрованных коммуникаций Anom, подобную Encrochat и Phantom Secure, и следили за всей перепиской преступников. Журналисты Vice Motherboard смогли взглянуть на исходники Anom и рассказали, как он работал.

Напомню, что мы детально рассказывали о масштабной операции Trojan Shield (в некоторых ведомствах операция носила названия Greenlight и Ironside), о завершении которой в прошлом году отчитались ФБР, Европол и спецслужбы других стран мира.

В рамках этой операции правоохранители создали и несколько лет поддерживали собственную платформу для зашифрованных коммуникаций Anom (она же An0m или Anøm — в отчетах разных ведомств название «звучит» по‑разному), подобную Encrochat и Phantom Secure. Это средство связи обрело огромную популярность среди преступников во всем мире, благодаря чему правоохранители получили возможность следить за всеми их коммуникациями.

За годы работы Anom правоохранительным органам удалось распространить среди преступников более 12 000 «защищенных» устройств более чем в 100 странах мира. По итогам операции было проведено более 1000 арестов, включая задержания крупных торговцев наркотиками, а проведенные обыски привели к массовым изъятиям оружия, наличных денег, наркотиков и роскошных автомобилей.

Как теперь сообщили журналисты издания Vice Motherboard, недавно в их распоряжении оказался исходный код приложения Anom, предоставленный источником, который предпочел остаться неизвестным.

Издание решило не публиковать исходники Anom, так как в редакции сочли, что код содержит информацию о людях, которые работали над приложением. Дело в том, что большинство разработчиков попросту не знали, что это был секретный проект ФБР для наблюдения за организованной преступностью, и теперь раскрытие их личностей может подвергнуть их риску. Так вышло из-за того, что Anom уже существовала как самостоятельная компания еще до проведения операции правоохранителей, и кодеры, нанятые создателем компании, работали над ранней версией приложения, еще до того, как ФБР тайно взяло Anom под свой контроль.

Кстати, этот аспект разработки Anom критикуют в Electronic Frontier Foundation (EFF):

«Это похоже на то, если бы Raytheon наняла компанию по производству фейерверков с соседней улицы для изготовления ракетных капсюлей, но не сказала людям, что они разрабатывают ракетные капсюли», — говорит старший технолог EFF Купер Куинтин (Cooper Quintin).

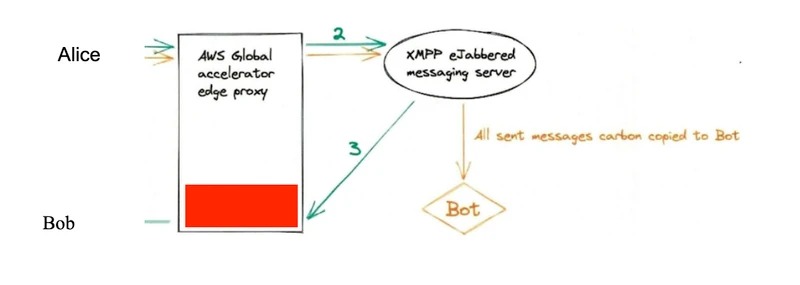

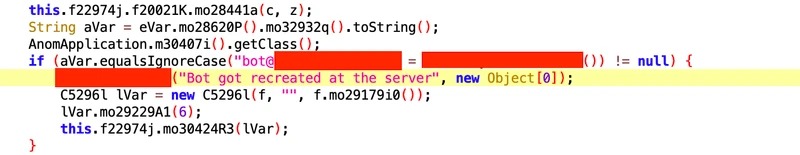

Журналисты, которые привлекли к изучению исходников нескольких ИБ-специалистов, рассказывают, что для слежки Anom использовал специального «бота», который дублировал все переговоры преступников властям. Для этого в коде мессенджера существовал специальный «призрачный» контакт, который был скрыт из списков контактов пользователей и работал в фоновом режиме. Фактически, когда приложение прокручивало список контактов пользователя и натыкалось на учетную запись бота, оно отфильтровывало ее и удаляло из поля зрения человека.

Отмечается, что идея таких «призрачных» контактов обсуждалась и ранее. К примеру, в статье, датированной 2018 годом, сотрудники британского разведывательного управления GCHQ, писали, что «провайдер способен незаметно и легко добавить сотрудника правоохранительных органов в групповой чат или звонок», отмечая, что в конечном итоге все по-прежнему будет защищено сквозным шифрованием, но в беседе появится еще один невидимый участник.

Также выяснилось, что Anom прикреплял информацию о местоположении к любому сообщению, отправляемому упомянутому боту, а файл AndroidManifest.xml, который показывает, к каким разрешениям обращается приложение, включал разрешение ACCESS_FINE_LOCATION.

В целом большая часть кода самого мессенджера была скопирована из неназванного опенсорсного приложения для обмена сообщениями. В итоге код Anom довольно беспорядочен, большие куски закомментированы, и приложение постоянно записывает отладочные сообщения на сам телефон.