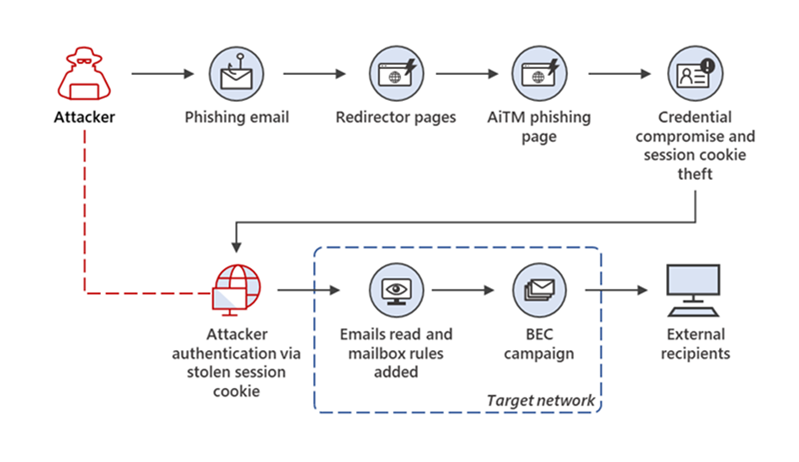

Microsoft рассказала, что с сентября 2021 года, рамках одной кампании, фишеры атаковали более 10 000 организаций, а затем использовали полученный доступ к почтовым ящикам жертв для последующих BEC-атак.

Отчет гласит, что злоумышленники использовали для своих атак специальные лендинги, предназначенные для компрометации процесса аутентификации Office 365, причем даже для в тех случаях, когда учетная запись цели была защищена многофакторной аутентификацией.

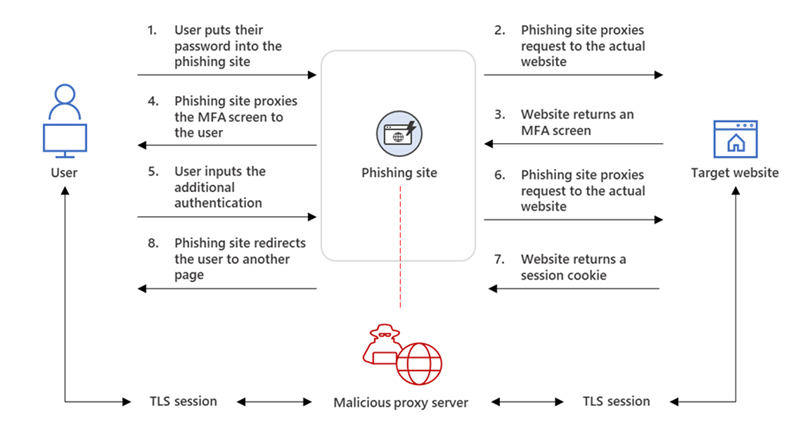

Эксперты объясняют, что эта кампания относилась к разновидности AiTM-атак (adversary-in-the-middle, «злоумышленник-по-середине»), то есть хакеры внедряли подконтрольный им прокси-сайт между пользователями и сервером, на который те пытались войти.

Когда пользователь вводил свои учетные данные на таком прокси-сайте, тот передавал их на реальный сервер, а затем ретранслировал ответ сервера обратно пользователю. Но после завершения аутентификации злоумышленники похищали учетные данные жертвы и cookie сеанса, что позволяло им проникать в чужие аккаунты, даже если у жертв была включена многофакторная аутентификация.

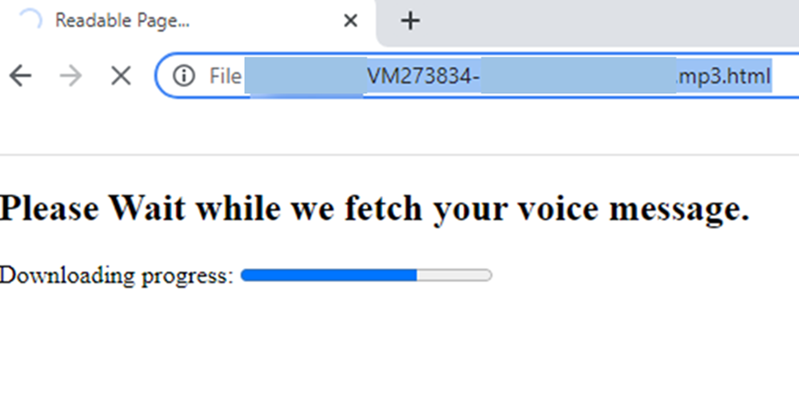

В основном такие атаки начинались с фишинговых писем с HTML-вложениями. В приведенном исследователями примере в письме сообщалось, что пользователь получил новое голосовое сообщение, а для его прослушивания необходимо открыть приложенный файл. Если получатель открывал HTML-файл, тот загружался в браузере и отображал страницу, информирующую о загрузке голосового сообщения. При этом на самом деле никакой файл MP3, конечно, не загружался.

Затем эта страница перенаправляла пользователя на сайт, который убеждался в том, что человек попал сюда не случайно, а именно через исходное HTML-вложение из письма. Если все было «в порядке», пользователь наконец попадал на сайт, созданный с помощью фишинг-кита Evilginx2, где ему предлагали войти в свою учетную запись.

После кражи учетных данных целей и их файлов cookie атакующие проникали в почту своих жертв и использовали полученный доступ для BEC-атак на другие организации.

Чтобы дополнительно маскировать свои атаки, злоумышленники создали в почтовых ящиках жертв правила, которые автоматически перемещали все входящие письма, содержащее определенное доменное имя, в папку «Архив» и помечали его как прочитанное.

«Хотя AiTM-фишинг пытается обходить МФА, важно подчеркнуть, что МФА остается важным аспектом безопасности идентификации. МФА по-прежнему очень эффективна для предотвращения широкого спектра угроз, и именно благодаря ее эффективности вообще возникло такое явление как AiTM-фишинг», — заключают специалисты.