ИБ-специалисты обнаружили серьезные проблемы с безопасностью в GPS-трекере, который используется примерно в 1,5 млн автомобилей в 169 странах мира. Речь идет об устройстве MiCODUS MV720, которое содержит сразу шесть уязвимостей.

Эксперты из компании BitSight рассказывают, что транспортные средства, которые оснащаются этими GPS-трекерами, используются многими компаниями из списка Fortune 50, а также правительства, военные, правоохранительные органы, а также аэрокосмические, судоходные и производственные компании.

Хакер, взломавший уязвимый MV720, сможет использовать трекер для отслеживания транспортного средства, сможет обездвижить его, или попросту будет собирать информацию о маршрутах и манипулировать данными. По словам исследователей, такие взломы могут иметь серьезные последствия для национальной безопасности разных стран.

Эксперты изучили конкретную модель MiCODUS, потому как это недорогое (около 20 долларов США) и очень популярное устройство, которое обладает функциями отслеживания с поддержкой сотовой связи, а также может использоваться для потенциально опасных действий, включая отключение подачи топлива.

Пока не все обнаруженные BitSight уязвимости уже получили идентификатор CVE, но они описываются следующим образом.

CVE-2022-2107 (9,8 балла по шкале CVSS): жестко закодированный мастер-пароль на API-сервере, который позволяет удаленному и неаутентифицированному злоумышленнику захватить контроль над любым трекером MV720, прекратить подачу топлива, отслеживать пользователей и отключать сигнализацию.

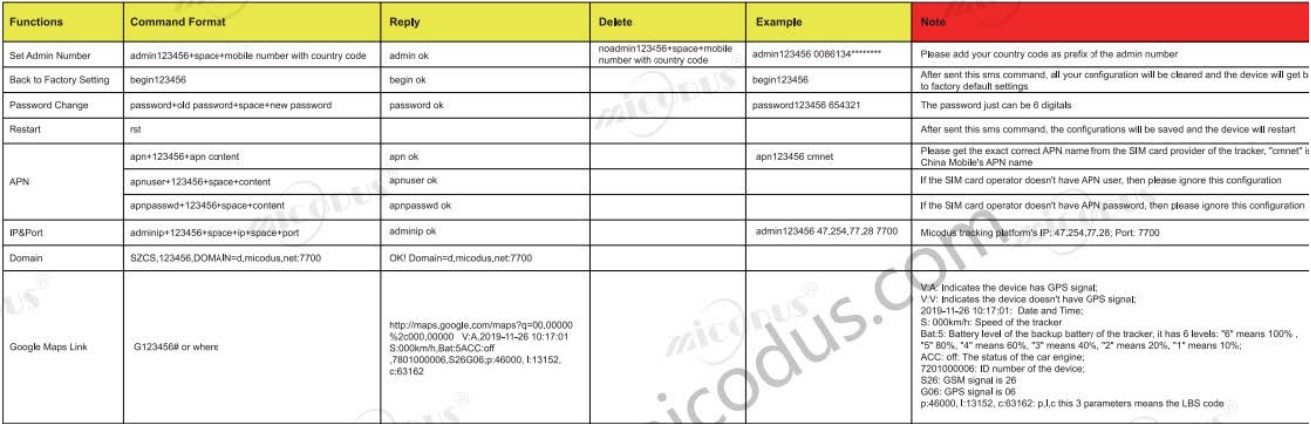

CVE-2022-2141 (9,8 балла по шкале CVSS): неработающая схема аутентификации, позволяющая любому отправлять команды GPS-трекеру через SMS и выполнять их с правами администратора.

CVE не присвоен (8,1 балла по шкале CVSS): слабый пароль по умолчанию (123456) на всех трекерах MV720, и от пользователя не требуют изменить его после начальной настройки устройства.

CVE-2022-2199 (7,5 балла по шкале CVSS): XSS-уязвимость на главном веб-сервере, позволяющая злоумышленнику получить доступ к учетным записям пользователей, взаимодействовать с приложениями и просматривать всю информацию, доступную конкретному пользователю.

CVE-2022-34150 (7,1 балла по шкале CVSS): небезопасная прямая ссылка на объект на главном веб-сервере, позволяющая вошедшему в систему пользователю получить доступ к данным любого ID в БД сервера.

CVE-2022-33944 (6,5 балла по шкале CVSS): небезопасная прямая ссылка на объект на главном веб-сервере, позволяющая неавторизованным пользователям создавать отчеты в формате Excel об активности GPS-трекера.

В ходе своих изысканий эксперты BitSight разработали пять PoC-эксплоитов для пяти уязвимостей, получивших идентификационные номера, и продемонстрировали использование багов в реальных условиях.

Интересно, что исследователи нашли описанные уязвимости еще 9 сентября 2021 года, после чего попытались немедленно связаться с инженерами MiCODUS, однако это оказалось не так просто. Неоднократные попытки выйти на контакт с компанией и найти человека, который мог бы принять отчет об уязвимостях, так и не увенчались успехом. В итоге, 14 января 2022 года представители BitSight поделились всеми техническими подробностями об уязвимостях с Министерством внутренней безопасности США и попросили их связаться с поставщиком самостоятельно.

К сожалению, в настоящее время GPS-трекеры MiCODUS MV720 по-прежнему уязвимы для вышеперечисленных проблем, так как производитель до сих пор не выпустил патчи.

«BitSight рекомендует частным лицам и организациям, которые в настоящее время используют GPS-трекеры MiCODUS MV720, отключать эти устройства до тех пор, пока не будут доступны исправления, — пишут исследователи. — Организации, использующие любой GPS-трекер MiCODUS, независимо от модели, должны быть осведомлены о небезопасности архитектуры его систем, которая может поставить под угрозу любое устройство».

Также собственный бюллетень безопасности, предостерегающий, что устройства MiCODUS могут представлять угрозу, уже подготовили специалисты Агентства по кибербезопасности и безопасности инфраструктуры США (CISA).