Эксперты из «Лаборатории Касперского» обнаружили новый UEFI-руткит, который получил название CosmicStrand. Судя по всему, он создан ранее неизвестной китайскоязычной APT-группировкой и атакует определенные модели материнских плат Gigabyte и Asus.

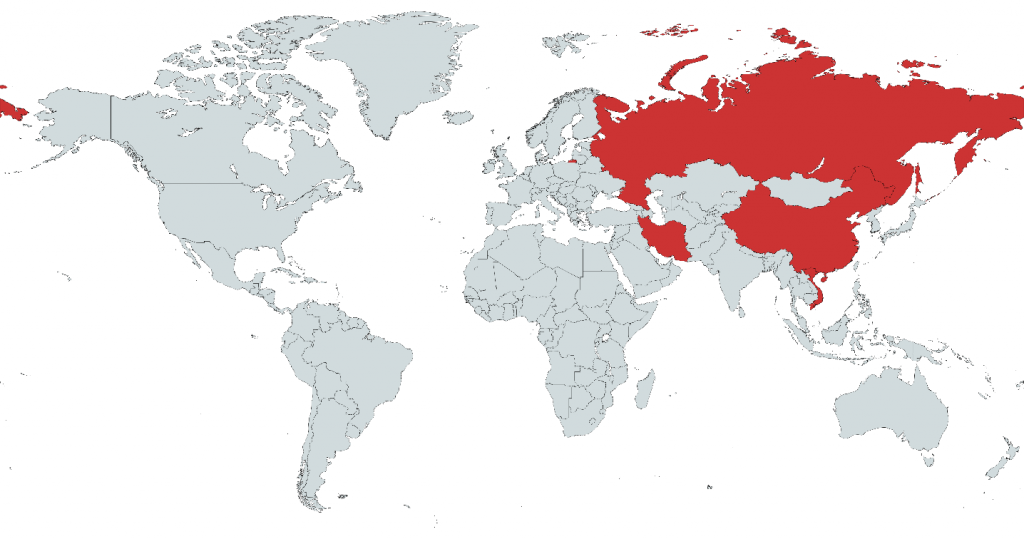

Исследователи говорят, что пока неясно, какую цель преследуют злоумышленники, но отмечается что их жертвами становились частные пользователи в Китае, Вьетнаме, Иране и России.

Интересно, что во всех известных случаях зараженными оказались материнские платы двух производителей — Gigabyte и Asus, использующие чипсет H81. Эксперты предполагают, что злоумышленники нашли в них какую-то общую уязвимость, которая позволила им заразить UEFI.

Вектор заражения пока определить не удалось, но тот факт, что среди жертв CosmicStrand были «гражданские», может свидетельствовать о том, что стоящие за этим руткитом злоумышленники способны атаковать UEFI удаленно. Впрочем, эксперты из Qihoo 360, еще пять лет назад изучавшие ранние версии CosmicStrand образца 2016 года, предполагали, что одна из жертв приобрела зараженную материнскую плату у реселлера. Вероятно, новые заражения тоже можно объяснить чем-то подобным.

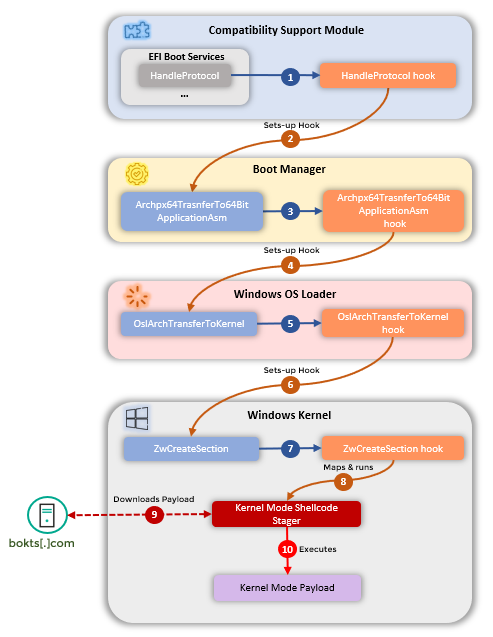

Все атакованные CosmicStrand устройства работали под управлением Windows: каждый раз во время перезагрузки после запуска Windows уже на уровне ОС запускался небольшой фрагмент вредоносного кода. Этот загрузчик подключался к C&C-серверу злоумышленников и получал оттуда исполняемые файлы. То есть основной целью вредоноса является развертывание имплантата уровня ядра при каждой загрузке ОС.

В целом процесс атаки проиллюстрирован на схеме ниже: он состоит из настройки хуков для изменения загрузчика ОС и перехвата контроля над всем потоком выполнения ради запуска шелл-кода, который извлекает полезную нагрузку с управляющего сервера.

Исследователи отмечают, что в коде CosmicStrand можно найти сходства с другим семейством вредоносных программ, ботнетом MyKings (например, MD5 E31C43DD8CB17E9D68C65E645FB3F6E8). Этот ботнет, обычно используемый для развертывания криптоваютных майнеров, был детально описан аналитиками Sophos в 2020 году. Это также подтверждает теорию о возможной связи с китайскими злоумышленниками, равно как и использование жестко закодированного резервного DNS-сервера, используемый CosmicStrand, который расположен в CHINANET-BACKBONE (AS4134).

«Самым поразительным аспектом этого отчета является то, что этот UEFI-имплантант, похоже, использовался с 2016 года — задолго до того, как атаки UEFI стали описываться публично. Это открытие поднимает еще один вопрос: если уже тогда злоумышленники использовали этот [руткит], то что они используют сегодня?», — пишут исследователи.