Весной текущего года специалисты Positive Technologies выявили атаку на ряд российских организаций (СМИ и энергетические компании) с использованием вредоносного документа. Анализ использованной малвари показал, что за этими атаками стоит китайская группировка APT31.

В обеих кампаниях были зафиксированы идентичные фрагменты кода, получающего информацию о сетевых адаптерах и собирающего данные о зараженной системе, «заглушки» в документах имели явное сходство, а для управления вредоносным ПО применялись облачные серверы.

Связать эти атаки с APT31 позволил тот факт, что в целом, это не новая техника: ранее ее использовала группировка TaskMasters в своей малвари Webdav-O. Смысл использования этой техники — обход сетевых средств защиты, так как происходит соединение с легитимным сервисом. Так как ранее группировка использовала облачный сервис Dropbox, и исследователи заметили пересечения с некоторыми инструментами группы.

Экземпляры изученной малвари датируются периодом с ноября 2021 по июнь 2022 года. Все они содержали легитимные файлы, основная задача которых — передача управления вредоносной библиотеке, например, с помощью техники DLL Side-Loading, и формирование инициализирующего пакета, который отправляется на управляющий сервер.

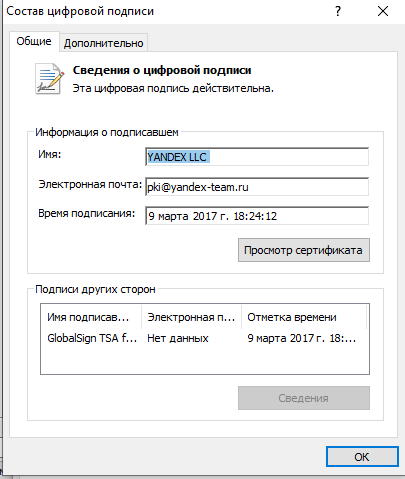

Значительная часть выявленных легитимных исполняемых файлов являлась каким-либо компонентом «Яндекс.Браузера» и была подписана действительной цифровой подписью.

Также в ходе анализа были обнаружены две новых разновидности вредоносного ПО, которые назвали YaRAT (так как оно использует «Яндекс.Диск» в качестве управляющего сервера и обладает функциональностью трояна удаленного доступа) и Stealer0x3401 (по константе, используемой при обфускации ключа шифрования).

В случае YaRAT в качестве легитимного файла, уязвимого для DLL Side-Loading, использовался инсталлятор «Яндекс.Браузера», подписанный действительной цифровой подписью «Яндекса» (либо его portable-версии). В Stealer0x3401, в свою очередь, применялся легитимный бинарный файл dot1xtray.exe, подгружающий вредоносную библиотеку msvcr110.dll.

«В 2021 году деятельность APT31 была отмечена нами в Монголии, России, США и других странах, — рассказывает эксперт Positive Technologies Даниил Колосков.— Атаки, обнаруженные нами в этом году, имеют схожие техники заражения и закрепления, многочисленные пересечения в рамках кода, а также схожие артефакты используемых средств компиляции. Все это позволяет сделать вывод, что исследованная нами группировка по-прежнему функционирует и может продолжить атаки на организации в России».

По словам Колоскова, малварь, использующая в качестве управляющего сервера «Яндекс.Диск», крайне сложно детектировать по сетевому взаимодействию: «Фактически это обычный легитимный трафик между клиентом и сервисом. Эти зловреды можно обнаружить лишь в динамике при помощи средств мониторинга, в том числе и антивирусными технологиями. Поэтому важно работать превентивно — рассказывать сотрудникам о мерах цифровой гигиены и об используемых злоумышленниками фишинговых техниках. Кроме того, в компании желательно иметь отдельный адрес, куда сотрудники смогут присылать образцы полученных подозрительных писем и сообщать о них специалистам по ИБ», — объясняет эксперт.