Неизвестные злоумышленники атакуют российские организации с помощью малвари Woody Rat, которая позволяет удаленно контролировать зараженные устройства и похищать с них информацию.

Новый троян удаленного доступа (RAT) обнаружили аналитики из компании Malwarebytes, которые дали малвари имя Woody Rat. По их данным, одной из жертв нового вредоноса стала российская авиастроительная корпорация «Объединенная авиастроительная корпорация» (ОАК).

«Благодаря поддельному домену, зарегистрированному злоумышленниками, мы знаем, что они пытались атаковать российскую аэрокосмическую и оборонную компанию, известную как ОАК», — пишут исследователи.

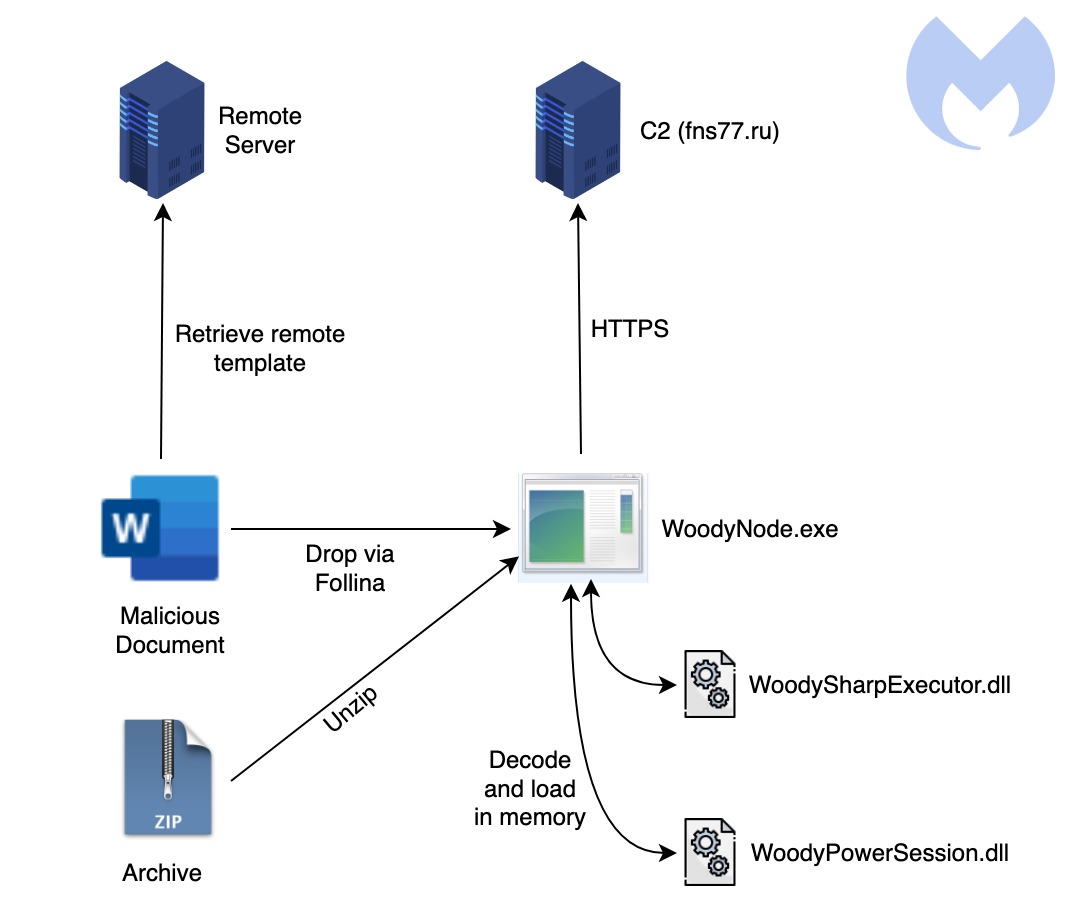

Woody Rat, обладает широким спектром возможностей и используется в атаках не менее года. В настоящее время малварь доставляется на компьютеры жертв через фишинговые письма: при помощи ZIP-архивов, содержащих вредоносную полезную нагрузку, или через документы Microsoft Office, озаглавленные «Памятка по информационной безопасности», которые используют уязвимость Follina для развертывания пейлоадов.

В перечень возможностей этого трояна входят: сбор системной информации, составление списков папок и запущенных процессов, выполнение команд и файлов, полученных с управляющего сервера, загрузка, скачивание и удаление файлов на зараженных машинах, а также создание скриншотов.

Кроме того, Woody Rat способен выполнять код .NET, команды и скрипты PowerShell, которые получает от своего управляющего сервера с помощью двух библиотек DLL (WoodySharpExecutor и WoodyPowerSession).

Запустившись на скомпрометированном устройстве, вредонос использует технику process hollowing для внедрения в приостановленный процесс Notepad, затем удаляет себя с диска, чтобы избежать обнаружения.

RAT шифрует свои каналы связи с C&C-инфраструктурой, используя комбинацию RSA-4096 и AES-CBC, чтобы избежать внимания инструментов для сетевого мониторинга.

Эксперты Malwarebytes не связывают эту малварь и атаки с какой-либо конкретной хак-группой, но пишут, что список возможных подозреваемых крайне мал, и в него входят китайские и северокорейские APT.

«Исторически сложилось, что китайские и северокорейские APT (такие как Tonto и Konni) нацелены на Россию. Однако, исходя из тех данных, что нам удалось собрать, нет никаких убедительных признаков, позволяющих соотнести эту кампанию с конкретным субъектом», — резюмируют исследователи.