В начале 2022 года эксперты «Лаборатории Касперского» зафиксировали волну целевых атак, направленных на оборонные предприятия и государственные учреждения Афганистана, России и ряда стран Восточной Европы. Исследователи считают, что это дело рук китайской группировки TA 428.

Всего в ходе расследования специалисты выявили атаки на более чем дюжину организаций, а также обнаружили применение новых модификаций ранее известных бэкдоров. Предположительно, целью злоумышленников в этой кампании был кибершпионаж, и исследователи рассказывают, что в ряде случаев атакующим удалось полностью захватить IT-инфраструктуру целей.

В отчете подчеркивается, что все идентифицированные жертвы либо связаны с оборонной промышленностью, либо являются государственными учреждениями. Так, целями атаки стали заводы, конструкторские бюро и НИИ, государственные агентства, министерства и ведомства нескольких стран Восточной Европы (Белоруссия, Россия, Украина), а также Афганистана.

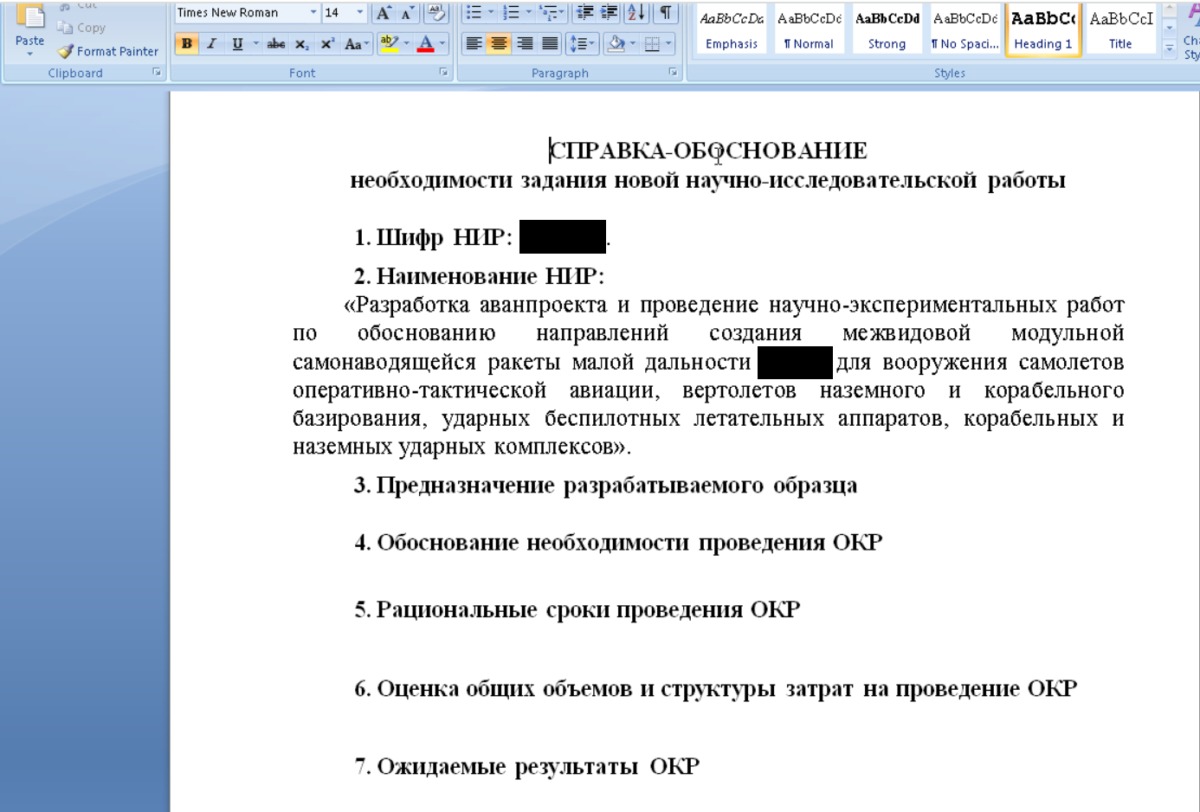

Для атак хакеры использовали хорошо подготовленные фишинговые письма. В них содержалась внутренняя информация, не доступная в публичных источниках на момент ее использования злоумышленниками, в том числе ФИО сотрудников, работающих с конфиденциальной информацией, и внутренние кодовые наименования проектов.

К фишинговым письмам были прикреплены документы Microsoft Word с вредоносным кодом, эксплуатирующим старую уязвимость CVE-2017-11882. Она позволяет выполнить произвольный код и захватить управление над зараженной системой без дополнительных действий со стороны пользователя, от него даже не требуется включать выполнение макросов. В исследованных атаках для компрометации использовался основной модуль малвари PortDoor, ранее описанной специалистами компании Cybereason.

В качестве основного инструмента развития атак злоумышленники использовали утилиту Ladon с возможностями для сканирования сети, поиска и эксплуатации уязвимостей, кражи паролей. На финальном этапе они захватывали контроллер домена и получали полный контроль над интересующими злоумышленников рабочими станциями и серверами организации.

Получив все необходимые права, злоумышленники приступали к поиску и загрузке файлов, содержащих конфиденциальные данные, на свои серверы, развернутые в разных странах мира. Эти же серверы использовались для управления малварью.

Злоумышленники помещали украденные файлы в зашифрованные ZIP-архивы, защищенные паролем. После получения собранных данных управляющие серверы первого уровня пересылали полученные архивы на сервер управления второго уровня, расположенный в Китае.

Отмечается, что в ходе атаки хакеры активно применяли техники dll hijacking и process hollowing для противодействия обнаружению малвари защитным ПО, а помимо Ladon и PortDoor в этой кампании использовались усовершенствованная версия трояна nccTrojan, а также уже известные специалистам бэкдоры Cotx и DNSep, и новый вредонос CotSam.

«Целевой фишинг остается одной из наиболее актуальных угроз для промышленных предприятий и государственных учреждений. Серия атак, которую мы обнаружили, — не первая, по всей видимости, во вредоносной кампании. Поскольку злоумышленники достигают успеха, мы предполагаем, что такие атаки могут повториться и в будущем. Предприятиям и государственным организациям необходимо быть начеку и проводить соответствующую работу по подготовке к отражению сложных целенаправленных угроз», — комментирует Вячеслав Копейцев, старший эксперт Kaspersky ICS CERT.