Эксперты Resecurity обнаружили фишинговую платформу EvilProxy, которая предлагает обратные прокси неквалифицированным злоумышленникам и обещает похитить токены аутентификации для обхода многофакторной аутентификации (МФА) в Apple, Google, Microsoft, Twitter, GitHub, GoDaddy, Facebook* и так далее.

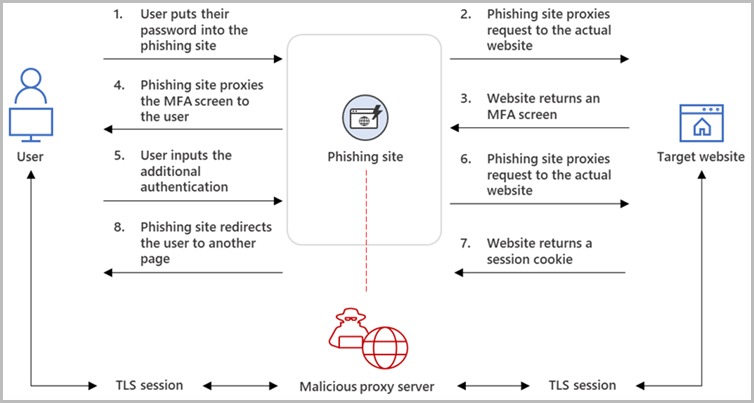

Принцип работы EvilProxy весьма прост: когда жертва заходит на фишинговую страницу, обратный прокси демонстрирует ей легитимную форму для входа, перенаправляет запросы и возвращает ответы с настоящего сайта компании. Когда жертва вводит свои учетные данные и код МФА на фишинговой странице, те тоже перенаправляются на сервер настоящей компании, а в ответ возвращается файл cookie сеанса.

В итоге прокси злоумышленника получает возможность украсть этот файл cookie, содержащий токен аутентификации. Затем этот токен может использоваться для входа на сайт от лица пострадавшего пользователя, минуя защиту многофакторной аутентификации.

Хакеры уже довольно давно применяют обратные прокси для обхода МФА. Некоторые группировки даже создают для этих целей собственные инструменты, тогда как другие используют более простые в развертывании фишинг-киты, вроде Modlishka, Necrobrowser и Evilginx2.

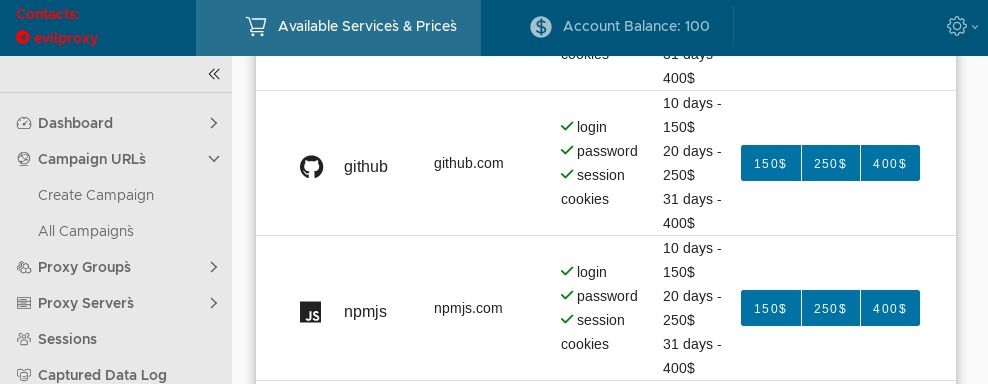

По словам исследователей, разница между этими фишинговыми наборами и EvilProxy заключается в том, что последний еще более прост в развертывании, предлагает подробные обучающие видеоролики и руководства, обладает удобным графическим интерфейсом и богатым выбором клонированных фишинговых страниц для популярных интернет-сервисов.

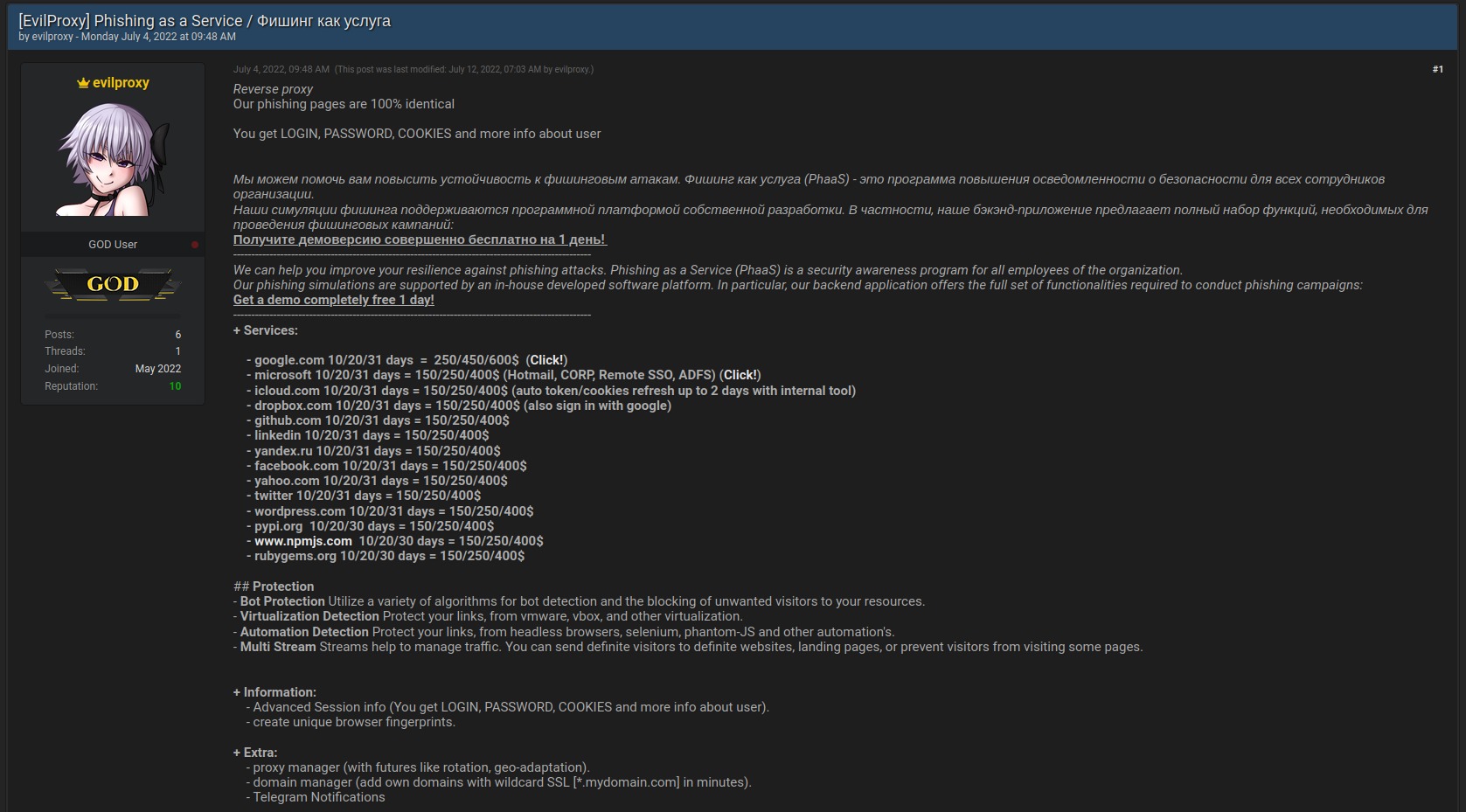

EvilProxy обещает своим клиентам, что они смогут воровать имена пользователей, пароли и файлы cookie сеансов, оплатив всего 150 долларов за 10 дней, 250 долларов за 20 дней или 400 долларов за подписку на месяц. Интересно, что атаки на учетные записи Google оцениваются дороже — 250/450/600 долларов, соответственно.

В ролике ниже аналитики Resecurity демонстрируют, как будет разворачиваться атака на учетную запись Google через EvilProxy.

Исследователи пишут, что EvilProxy активно рекламируется на различных хакерских форумах (включая XSS, Exploit и Breached), операторы платформы внимательно проверяют будущих клиентов, а оплата услуг обсуждается индивидуально через Telegram.

Тестирование фишинговой платформы, проведенное экспертами, подтвердило, что EvilProxy дополнительно предлагает своим клиентам виртуальные машины, антианализ, а также защиту от ботов, чтобы отфильтровать нежелательных посетителей с фишинговых страниц.

«Злоумышленники используют несколько методов для распознавания жертв и защиты кода своего фишингового набора. Как решения для предотвращения мошенничества и анализа киберугроз, они собирают данные об известных VPN-сервисах, прокси-серверах, выходных узлах TOR и других хостах, которые могут использоваться для анализа репутации IP (потенциальных жертв)», — гласит отчет Resecurity.

* Принадлежит компании Meta, деятельность которой признанной экстремистской и запрещена в России