ИБ-специалисты обнаружили серьезную уязвимость в десктопном приложении Microsoft Teams. Баг позволяет получить доступ к токенам аутентификации, которые, как оказалось, хранятся в формате простого текста, без какой-либо защиты.

О проблеме рассказывают исследователи из ИБ-компании Vectra. По их словам, уязвимость затрагивает десктопные версии приложения для Windows, Linux и macOS. Фактически, злоумышленник с локальным доступом в системе, где установлено приложение Microsoft Teams, может похитить незащищенные токены, а затем использовать их для входа в чужую учетную запись.

«Эта атака не требует специальных разрешений или сложной малвари, но может нанести сокрушительный урон», — объясняет эксперт Vectra Коннор Пиплс (Connor Peoples).

Исследователь добавляет, что захватив контроль над токенами руководителя отдела разработки, генерального или финансового директора, злоумышленники могут убедить других сотрудников компании-жертвы выполнять задачи, которые нанесут ущерб организации.

Специалисты Vectra пишут, что обнаружили эту проблему в августе 2022 года и немедленно сообщили о ней в Microsoft, однако разработчики не согласилась с тем, что это серьезная проблема, заявив, что исправлению она не подлежит. Все дело в том, что для реализации атаки хакеру сначала нужно получить доступ к сети жертвы.

Корень этой ошибки уходит к тому факту, что Microsoft Teams — это Electron-приложение. То есть оно запускается в окне браузера со всеми элементами, необходимыми для обычной веб-страницы (файлы cookie, строки сеанса, журналы и так далее). По умолчанию Electron не поддерживает шифрование или защищенные расположения файлов, поэтому, хотя такая программная среда универсальна и проста в использовании, она не считается безопасной для разработки критически важных продуктов.

Аналитики Vectra исследователи Microsoft Teams в поисках способа удаления деактивированных учетных записей из клиентских приложений, но вместо этого нашли файл ldb с токенами доступа в открытом виде. Кроме того, они обнаружили, что папка Cookies содержит действительные токены аутентификации, а также информацию об учетной записи, данные сеанса и маркетинговые теги.

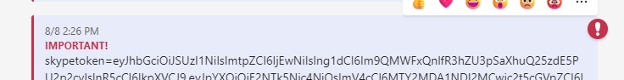

«В ходе проверки было установлено, что эти токены активны и не являются случайным дампом какой-то предыдущей ошибки. Эти токены предоставили нам доступ к API Outlook и Skype», — рассказывают исследователи.

После этого открытия в компании создали эксплоит, злоупотребляющий вызовом API, что позволяет отправлять сообщения самому себе. Используя SQLite для чтения БД Cookies, исследователи добились получения токенов аутентификации через сообщения чата.

По сути, этот метод могут взять на вооружение операторы инфостилеров, которым токены аутентификации Microsoft Teams позволят обойти многофакторную аутентификацию и получить полный доступ к учетным записям жертв.

Так как патча скорее всего не будет, специалисты Vectra рекомендуют пользователям переключиться на браузерную версию Microsoft Teams. Также они советуют пользователям Linux перейти на другой продукт для совместной работы, тем более что недавно Microsoft сообщила, что планирует прекратить поддержку этой платформы к декабрю.