Специалисты «Лаборатории Касперского» обнаружили в Google Play трояна, схожего с уже известным семейством малвари Joсker. Новый вредонос получил имя Harly, и сообщается, что с 2020 года было обнаружено более 190 приложений, зараженных этой малварью. По самым скромным подсчетам количество загрузок этих приложений составляет 4,8 миллиона, но фактическая цифра может быть выше.

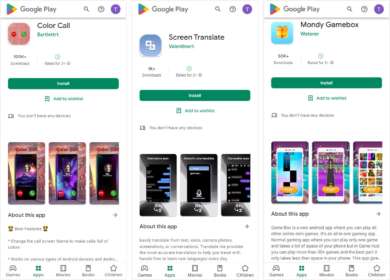

Как и в случае Jocker, трояны семейства Harly имитируют легитимные приложения. Фактически это означает, что злоумышленники скачивают обычные приложения из Google Play, внедряют в них вредоносный код, после чего снова загружают их в магазин приложений под другим именем. При этом приложения могут работать, то есть сохранят заявленные в описании функции, из-за чего пользователь редко подозревает о наличии угрозы.

Тогда как вредоносы семейства Jocker обычно представляют собой многоуровневые загрузчики, то есть получают полезную нагрузку с управляющих серверов хакеров, трояны семейства Harly сразу содержат пейлоады и различными способами расшифровывают ее для запуска.

В качестве примера исследователи приводят приложение-фонарик com.binbin.flashlight (md5: 2cc9ab72f12baa8c0876c1bd6f8455e7), которое скачали из Google Play более 10 000 раз.

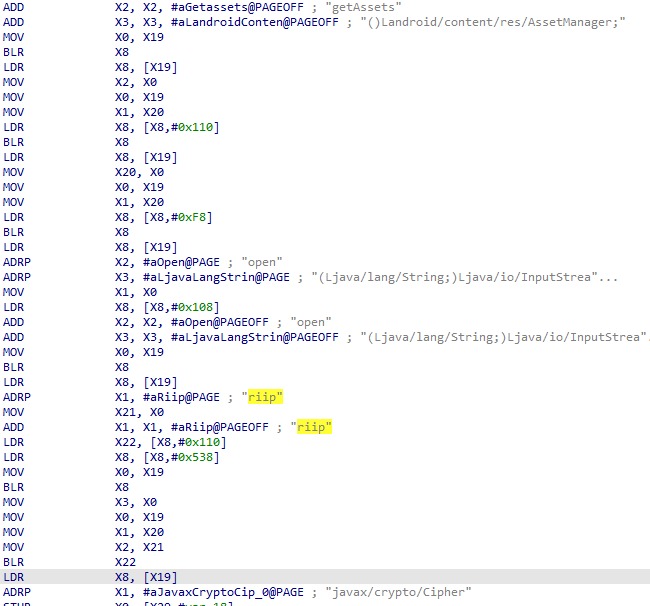

При его запуске загружается подозрительная библиотека, в которой происходит расшифровка файла из ресурсов приложения.

Эксперты отмечают, что авторы малвари научились писать на языках Go и Rust, правда, пока только расшифровку и загрузку вредоносного SDK.

Как и другие трояны такого рода, Harly собирает информацию об устройстве жертвы, в особенности о мобильной сети. Телефон пользователя переключается на мобильную сеть, после чего троян запрашивает у управляющего сервера конфигурацию и список подписок, которые необходимо оформить.

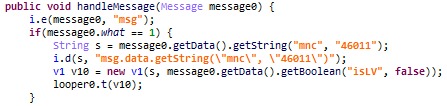

Малварь из рассмотренного примера работает только с тайскими операторами, поэтому проверяет MNC (коды мобильной сети) — уникальные идентификаторы операторов связи. При этом в качестве тестового MNC используется код оператора China Telecom (46011). Вкупе с другими признаками это позволяет предположить, что разработчики трояна находятся в Китае.

После этого малварь открывает адрес подписки в невидимом окне, с помощью инъекции JS-скриптов вводит номер телефона пользователя, нажимает на нужные кнопки и подставляет проверочный код, извлеченный из пришедшего на телефон SMS-сообщения. В результате на пользователя оформляется подписка (без его ведома).

Еще одна интересная особенность Harly — он умеет оформлять подписки, защищенные не только SMS-кодом, но и телефонным звонком. В таком случае троян сам совершает звонок по определенному номеру, подтверждая оформление подписки.