ИБ-исследователи обнаружили новую малварь, нацеленную на серверы Microsoft SQL. Бэкдор, который получил название Maggie, уже заразил сотни машин по всему миру. Наибольшее распространение вредоноса наблюдается в Южной Корее, Индии, Вьетнаме, Китае, России, Таиланде, Германии и США.

Эксперты из DCSO CyTec сообщают, что малварь маскируется под Extended Stored Procedure DLL (sqlmaggieAntiVirus_64.dll) с цифровой подписью компании DEEPSoft Co. Ltd, которая, судя по всему, базируется в Южной Корее.

Maggie управляется с помощью SQL-запросов, которые сообщают, что нужно выполнить те или иные команды или взаимодействовать с файлами. Также вредонос способен брутфорсить учетные данные администратора для проникновения на другие серверы Microsoft SQL.

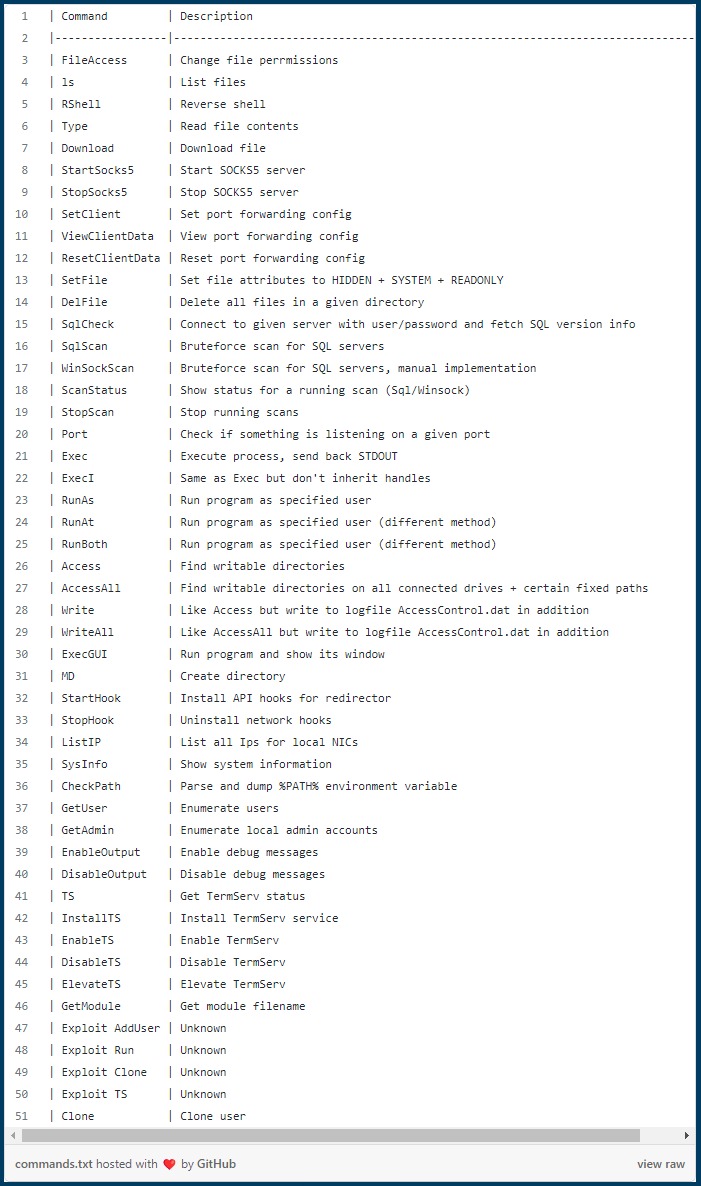

Файлы Extended Stored Procedure расширяют функциональные возможности SQL-запросов за счет использования API, который принимает аргументы удаленного пользователя и отвечает неструктурированными данными. В итоге список поддерживаемых бэкдором команд выглядят весьма внушительно.

Так, Maggie может запрашивать системную информацию, запускать программы, взаимодействовать с файлами и папками, включать службы удаленного рабочего стола (TermService), запускать прокси-сервер SOCKS5 и настраивать переадресацию портов.

Исследователи отмечают, что список команд также содержит четыре команды «Exploit», то есть для осуществления некоторых действий злоумышленники могут полагаться на использование известных уязвимостей, например, для добавления нового пользователя. К сожалению, изучить эти эксплоиты не удалось, так как они, по-видимому, зависят от дополнительной библиотеки DLL и не поставляются вместе с Maggie.

За брутфорс паролей администратора отвечают команды SqlScan и WinSockScan, которые выполняются после определения файла со списком паролей и количества потоков. В случае успеха на сервере появляется новый жестко закодированный пользователь.

Также в отчете исследователей отмечается, что малварь имеет простую функцию перенаправления TCP, которая помогает злоумышленникам подключаться к любому IP-адресу, доступному зараженному серверу MS-SQL.

«Если эта функция включена, Maggie перенаправляет любое входящее соединение (на любом порту, который прослушивает сервер MSSQL) на ранее установленный IP-адрес и порт, если исходный IP-адрес соответствует указанной пользователем маске», — объясняют специалисты.

Кроме того, бэкдор обладает функциональностью прокси-сервера SOCKS5, которая может использоваться для маршрутизации всех сетевых пакетов через прокси-сервер, что делает угрозу еще более незаметной, если это необходимо.

В настоящее время остается неясно, как именно хакеры используют Maggie после заражения, как малварь вообще внедряется на серверы, и кто стоит за этими атаками.