Эксперты Microsoft обнаружили новый шифровальщик Prestige, который используется для атак на транспортные и логистические организации в Польше и Украине. Хотя пока исследователи не связали активность Prestige с конкретными злоумышленниками, в компании отметили, что активность Prestige схожа с атаками обнаруженной ранее малвари FoxBlade.

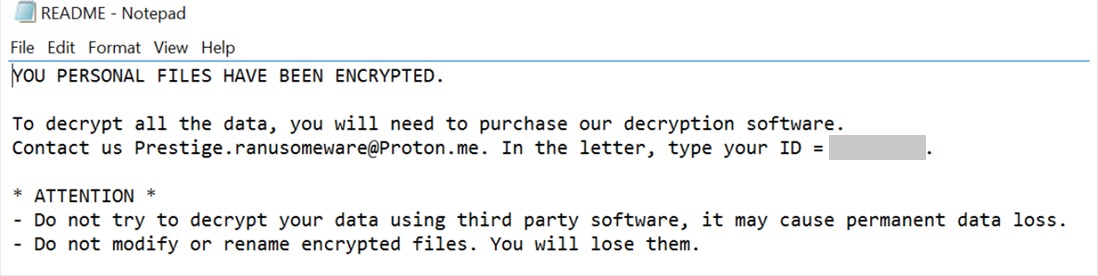

Аналитики рассказывают, что в своих вымогательских записках Prestige называет себя «Prestige ranusomeware», и впервые атаки этого вредоноса были зафиксированы 11 октября 2022 года, когда несколько инцидентов произошли с разницей всего в один час.

«Данная активность не связана ни с одной из 94 активных в настоящее время групп вымогателей, которые отслеживает Microsoft. До этих инцидентов программа-вымогатель Prestige не наблюдалась Microsoft», — пишут специалисты.

Пока аналитики не связали атаки Prestige с конкретными злоумышленниками и отслеживают эту активность под идентификатором DEV-0960. При этом в отчете отмечается, что активность Prestige имеет определенное сходство с атаками обнаруженной ранее малвари FoxBlade (она же HermeticWiper). Эта деструктивная малварь использовалась для атак на украинские организации незадолго до начала специальной военной операции.

Отчет Microsoft гласит, что операторы Prestige используют несколько методов развертывания полезной нагрузки в сетях жертв, причем это никак не связано с тем, какие меры безопасности используют защитники. Эксперты перечисляют три метода развертывания:

- полезная нагрузка вымогателя копируется в общую папку ADMIN$, а опенсорсный Impacket WMIexec используется для удаленного создания запланированной задачи в целевых системах для выполнения пейлоада;

- полезная нагрузка вымогателя копируется в общую папку ADMIN$, а Impacket WMIexec используется для удаленного вызова закодированной PowerShell-команды в целевых системах для выполнения пейлоада;

- полезная нагрузка вымогателя копируется на контроллер домена Active Directory и развертывается в системах с использованием групповой политики домена по умолчанию.

Отмечается, что малварь шифрует файлы на основании списка расширений и добавляет расширение .enc всем пострадавшим файлам. Prestige использует библиотеку CryptoPP C++ для AES-шифрования каждого файла и удаляет все резервные и теневые копии всех томов, чтобы затруднить восстановление информации.