Специалисты из компании Sysdig обнаружили кампанию Purpleurchin, операторы которой злоупотребляют бесплатными сервисами GitHub, Heroku и Buddy для майнинга криптовалюты за их счет. Злоумышленники используют бесплатные облачные учетные записи для получения крошечной прибыли, но множество таких аккаунтов суммарно может приносить мошенникам значительный доход.

«Использование бесплатных учетных записей перекладывает стоимость работы майнеров на поставщиков услуг, — пишут исследователи. — Как и во многих других случаях мошенничества, злоупотребление бесплатными учетными записями может повлиять на других пользователей. Более высокие расходы для провайдера приводят к повышению цен для его законных клиентов».

Исследователи рассказали, что ежедневно в рамках кампании Purpleurchin выполняется более миллиона вызовов функций, и для этих целей используются GitHub (300 учетных записей), Heroku (2000 учетных записей) и Buddy.works (900 учетных записей).

Эти учетные записи чередуются и направляются через 130 образов Docker Hub с контейнерами для майнинга, а серьезная обфускация на всех уровнях долгое время позволяла мошенникам оставаться незамеченными.

По данным Sysdig, ядром этой операции выспутает контейнер linuxapp (linuxapp84744474447444744474), который действует как управляющий сервер и сервер Stratum, координируя все активные майнинговые агенты и направляя их в пул злоумышленников.

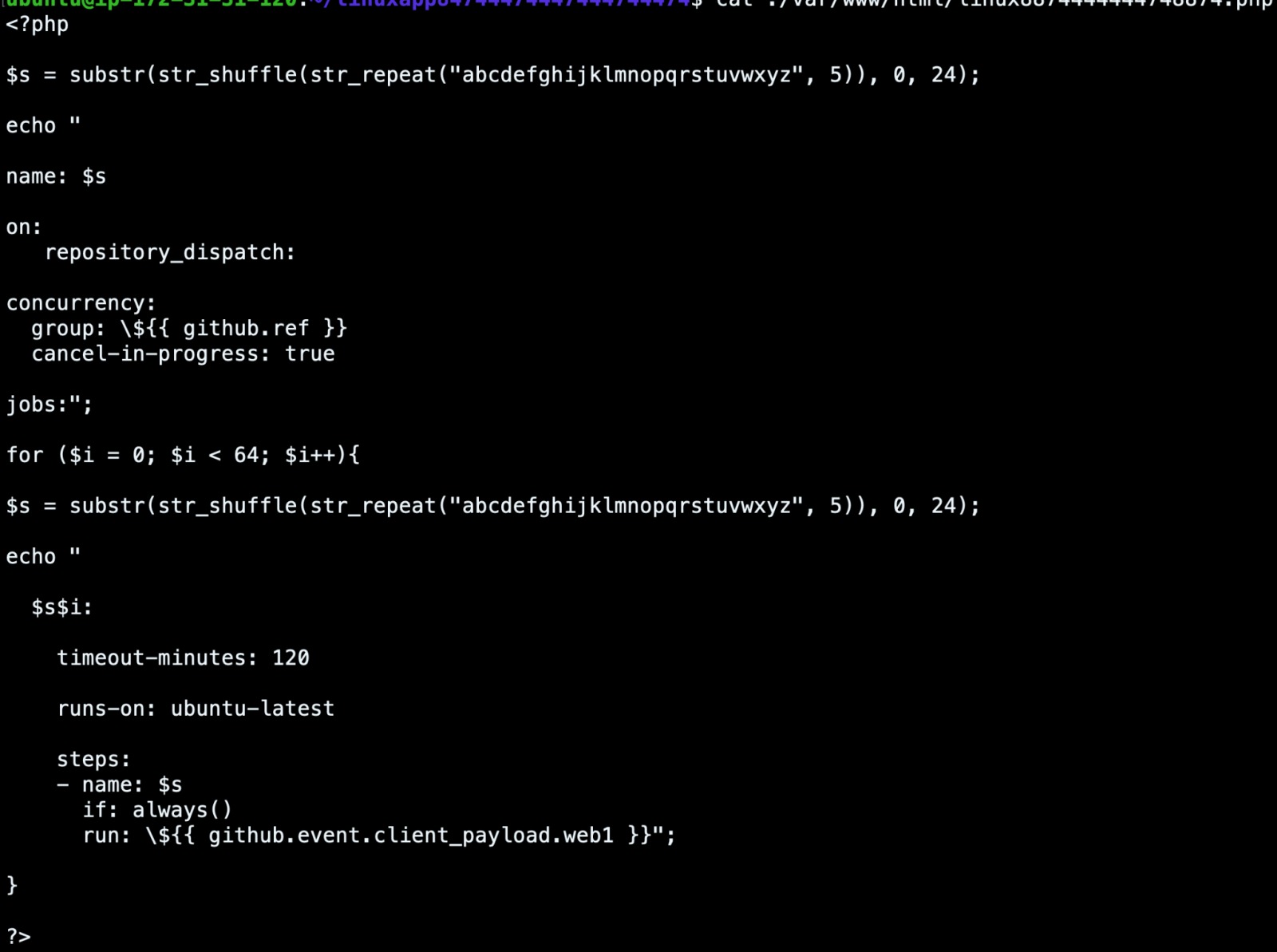

Шелл-скрипт userlinux8888 используется для автоматизации создания учетных записей на GitHub, создания репозиториев и репликации рабочего процесса с помощью GitHub Actions. При этом все GitHub Actions обфусцированы с использованием случайных строк для имен.

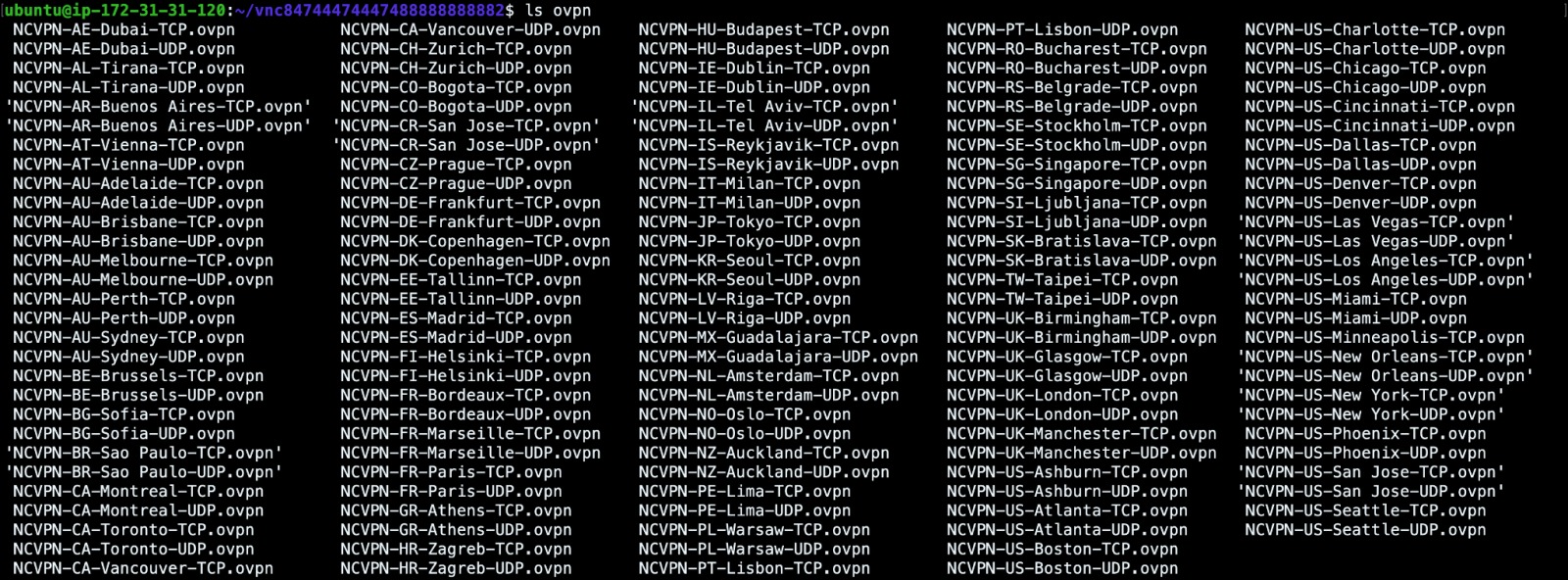

Кроме того, операторы Purpleurchin используют OpenVPN и Namecheap VPN для регистрации аккаунтов под разными IP-адресами, чтобы избежать обнаружения своей активности.

При помощи GitHub Actions запускаются более 30 экземпляров образов Docker, заранее заданные аргументы используются для запуска скрипта, IP-адреса и порта прокси-сервера для подключения, имени Stratum ID, а также максимального объема памяти и ЦП, который необходимо использовать.

В конечном итоге другой скрипт (linuxwebapp88) проверяет конфигурацию на сервере Stratum, получает команду Docker, содержащуюся в репозитории GitHub, и запускает майнинговый контейнер.

Майнер мошенников использует небольшую часть мощности ЦП сервера для скрытой добычи разных криптовалют, включая Tidecoin, Onyx, Surgarchain, Sprint, Yenten, Arionum, MintMe и Bitweb.

Так как мошенники тщательно маскируют адреса своих криптовалютных кошельков, исследователям не удалость понять, какие прибыли приносит кампания Purpleurchin своим операторам.

Зато изменению поддается ущерб, который манеры наносят GitHub: аналитики Sysdig оценивают его в 15 долларов в месяц на каждую учетную запись. Для Heroku и Buddy ущерб составляет от 7 до 10 долларов в месяц за один аккаунт.

Так как криптовалюты, которые добывают злоумышленники, едва ли можно назвать прибыльными, аналитики Sysdig предполагают, что либо операция находится на ранней экспериментальной стадии, либо мошенники вообще пытаются осуществить атаку 51%.

Если предположение экспертов верно, злоумышленник могут вскоре переключиться на более прибыльные криптовалюты, к примеру, Monero. Исходя из расчетов экспертов, добыча одного Monero (XMR) для злоумышленников будет обходиться компаниями примерно в 100 000 долларов США.