Исследователи предупредили, что активность Mirai-ботнета RapperBot возобновилась. Теперь обновленный вредонос используется для DDoS-атак на игровые серверы, хотя точные цели ботнета неизвестны.

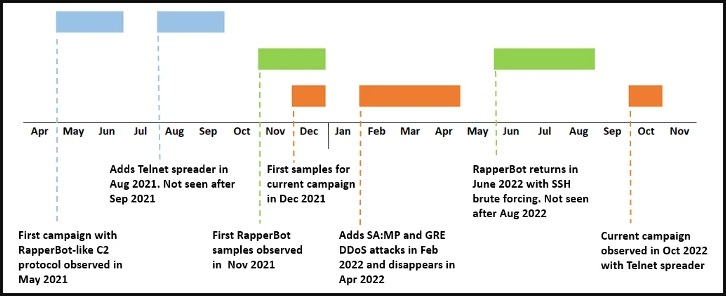

Впервые эта малварь была обнаружена аналитиками Fortinet в августе прошлого года. Тогда сообщалось, что RapperBot активен с мая 2021 года, использует брутфорс SSH и распространяется Linux-серверах.

Новая версия вредоноса, которую теперь обнаружили исследователи, использует механизм самораспространения посредством Telnet, что больше похоже на оригинальный Mirai, лежащий в основе этой малвари. Кроме того, в текущей кампании стали более очевидны цели операторов RapperBot: в новой версии вредонос явно адаптирован для атак на игровые серверы.

Эксперты смогли изучить новый вариант RapperBot, используя артефакты C&C-коммуникаций, собранные в ходе предыдущих кампаний (то есть этот аспект работы ботнета не изменился). Выяснилось, что новая версия имеет несколько отличий, в том числе поддержку Telnet-брутфорса с использованием следующих команд:

- регистрация (используется клиентом);

- keep-alive (ничего не делать);

- остановить DDoS и завершить работу клиента;

- осуществить DDoS-атаку;

- оставить все DDoS-атаки;

- перезапустить брутфорс Telnet;

- остановить брутфорс Telnet.

Теперь вредонос пытается брутфосить новые устройства, используя слабые учетные данные из жестко заданного списка, тогда как ранее подобный список загружался с управляющего сервера.

Если учтенные данные успешно подобраны, малварь сообщает об этом управляющему серверу злоумышленников через порт 5123, а затем пытается получить и установить бинарник полезной нагрузки, подходящий для архитектуры атакованного устройства. В настоящее время поддерживаются архитектуры ARM, MIPS, PowerPC, SH4 и SPARC.

Кроме того, функциональность RapperBot пополнилась обширным набором команд для DDoS-атак, включая:

- UDP флуд;

- TCP SYN флуд;

- TCP ACK флуд;

- TCP STOMP флуд;

- UDP SA:MP (нацелен на игровые серверы Grand Theft Auto: San Andreas)

- GRE Ethernet флуд;

- GRE IP флуд;

- TCP флуд.

Так как малварь использует протокол туннелирования Generic Routing Encapsulation (GRE) и UDP, исследователи говорят, что одной из мишеней злоумышленников явно являются серверы Grand Theft Auto: San Andreas Multi Player (SA:MP).

Эксперты Fortinet считают, что все кампании RapperBot, скорее всего, были организованы одними и теми же операторами, поскольку новые варианты малвари явно созданы людьми, у которых есть доступ к исходному коду вредоноса. Более того, неизменными остаются протокол C&C-коммуникаций и используемые списки учетных данных.